Otro troyano Android espía a los usuarios chinos

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

25 de agosto de 2015

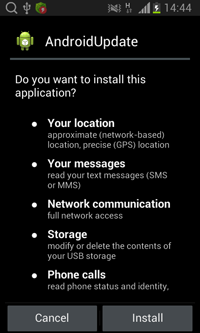

Android.Backdoor.260.origin se instala en dispositivos móviles como aplicación llamada «AndroidUpdate», por lo tanto, es muy probable que los malintencionados difundan el troyano como su fuera una actualización importante del software para engañar a las víctimas potenciales y hacerlas instarlo.

Android.Backdoor.260.origin tiene una arquitectura modular bastante complicada: una gran parte de su funcionalidad nociva está en los módulos creados a propósito por los creadores de virus. Estos módulos están dentro del paquete de software de la aplicación nociva. Al iniciarse por primera vez, el troyano extrae los siguientes componentes adicionales:

- super;

- detect;

- liblocSDK4b.so;

- libnativeLoad.so;

- libPowerDetect.cy.so;

- 1.dat;

- libstay2.so;

- libsleep4.so;

- substrate_signed.apk;

- cInstall.

Luego intenta ejecutar con privilegios root el archivo binario cInstall (se detecta por el antivirus Dr.Web como Android.BackDoor.41). En caso de éxito, este módulo nocivo coloca en los catálogos del sistema del dispositivo móvil algunos archivos extraídos anteriormente, y, así mismo, intenta instalar de forma oculta la utilidad especializada llamada «Substrate» que aumenta las posibilidades de aplicaciones y se usa por Android.Backdoor.260.origin para interceptar los datos introducidos. En caso de no haber otorgado los permisos root al programa nocivo, es muy probable que el mismo no pueda instalar los componentes requeridos, y por lo tanto, el troyano no podrá realizar correctamente la mayoría de sus funciones.

Una vez instalados correctamente todos los módulos necesarios, Android.Backdoor.260.origin borra el acceso directo de la aplicación creado anteriormente e inicia el servicio de sistema nocivo PowerDetectService que activa el funcionamiento del módulo troyano libnativeLoad.so añadido a la base de virus Dr.Web como Android.BackDoor.42, así como las utilidades Substrate (Tool.Substrate.1.origin según la clasificación de la empresa Doctor Web). Cabe destacar que esta utilidad por sí misma no es nociva y está disponible para descargar en el catálogo Google Play. Pero en este caso fue algo modificada por los creadores de virus e integrada en Android.Backdoor.260.origin, y, como resultado, resultó ser potencialmente peligrosa para los usuarios.

El componente nocivo usado por el troyano, libnativeLoad.so, inicia el archivo detect (Android.BackDoor.45) que inicia el funcionamiento del módulo binario 1.dat (Android.BackDoor.44). A su vez, el mismo activa el funcionamiento de la biblioteca troyana libsleep4.so (Android.BackDoor.46) que en modo continuo crea las copias de pantalla del dispositivo infectado e intercepta los datos introducidos con el teclado, así como de la biblioteca libstay2.so (Android.BackDoor.43) que roba la información de la libreta de contactos del teléfono y supervisa los mensajes SMS y los del messenger QQ.

Además, el componente troyano 1.dat puede recibir del servidor administrativo un conjunto de comandos entre los cuales se puede destacar los siguientes:

- "DOW" – bajar un archivo del servidor;

- "UPL" – subir un archivo al servidor;

- "PLI", "PDL", "SDA" – actualizar los módulos nocivos, así como la configuración del troyano;

- "DIR" – obtener un listado de archivos en el catálogo indicado;

- "DTK" – guardar el contenido del catálogo indicado en el archivo;

- "OSC", "STK" – buscar el archivo o el catálogo indicado;

- "OSF" – cancelar la búsqueda del archivo;

- "DEL" – borrar el archivo indicado;

- "SCP" – hacer la copia de pantalla;

- "BGS" – activar el micrófono y empezar la grabación;

- "GPRS" – empezar el seguimiento de la ubicación del usuario.

Cabe destacar que una parte de comandos recibidos la ejerce el módulo 1.dat mismo, y, para ejercer los demás, este módulo consulta la funcionalidad de otras bibliotecas troyanas que se interaccionan mucho a través de sockets UNIX usando los siguientes comandos de 2 bits:

- 0x2633 – empezar la grabación usando el micro incrustado;

- 0x2634 – detener la grabación de audio;

- 0x2635 – actualizar el archivo de configuración para grabar el audio;

- 0x2629 – copiar los números de contactos;

- 0x2630 – copiar los números de contactos;

- 0x2631 – copiar los mensajes SMS;

- 0x2632 – copiar el registro de llamadas;

- 0x2628 – transmitir la información sobre la ubicación del dispositivo móvil;

- 0x2532 – obtener el nombre del procesador en el cual el usuario está trabajando actualmente;

- 0x2678 – se usa para transmitir los datos introducidos por el usuario.

Los expertos de la empresa Doctor Web otra vez aconsejan a los usuarios de dispositivos móviles en Android no instalar las aplicaciones sospechosas recibidas de fuentes que no son de confianza y, así mismo, recomiendan usar un programa antivirus seguro. Las entradas para el troyano Android.Backdoor.260.origin y todos sus componentes nocivos fueron introducidas en la base de virus Dr.Web, por lo tanto, no representan amenaza para los usuarios de productos antivirus Dr.Web para Android.