23 de junio de 2016

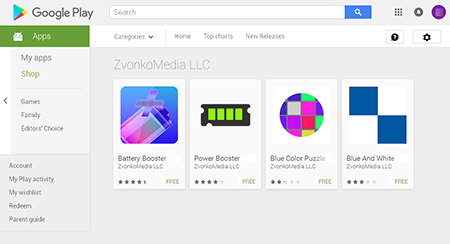

El troyano Android.Valeriy.1.origin es un complemento nocivo incrustado por los creadores de virus en el software inofensivo. Se difunde por los desarrolladores de ZvonkoMedia LLC, Danil Prokhorov, así como horshaom en seis aplicaciones disponibles en Google Play:

- Battery Booster;

- Power Booster;

- Blue Color Puzzle;

- Blue And White;

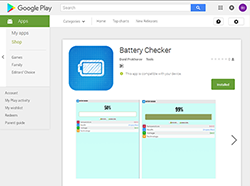

- Battery Checker;

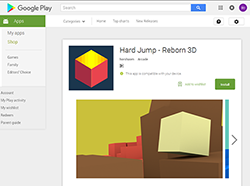

- Hard Jump - Reborn 3D.

Todas son juegos y utilidades de servicio, y actualmente en total más de 15 500 usuarios las descargaron del catálogo. Al mismo tiempo, el servidor administrativo del troyano, al que los expertos de la empresa Doctor Web tienen acceso, contiene la información sobre más de 55 000 instalaciones únicas. Los analistas de virus de Doctor Web informaron a la empresa Google sobre los programas que ocultan Android.Valeriy.1.origin, pero en el momento de publicación de la noticia los mismos seguían en el catálogo.

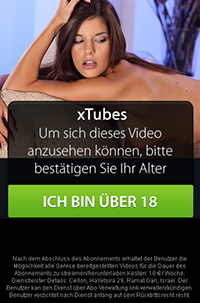

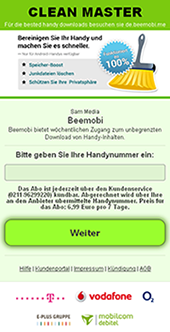

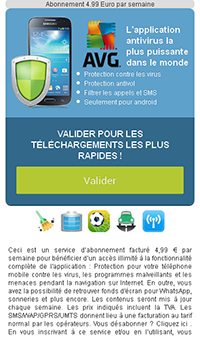

Una vez iniciados los juegos y las aplicaciones que contienen Android.Valeriy.1.origin, el módulo nocivo se conecta al servidor administrativo y recibe una tarea del mismo que contiene un enlace creado a propósito. El troyano sigue automáticamente el enlace indicado que lleva al sitio web intermediario que, en función de varias opciones, transmite a la aplicación nociva la URL final. En la mayoría de los casos esta URL lleva a portales web sospechosos cuya tarea principal es recibir el número del teléfono móvil de víctimas potenciales y suscribirles al servicio, el uso del cual se cobrará a diario. Entre los servicios publicitados por el troyano, por ejemplo, hay propuestas de ver materiales eróticos, así como descargar el software popular que en realidad es gratuito y está disponible para descargar en el catálogo Google Play. Aunque la información sobre el hecho de la suscripción y el precio de la misma está indicada en las páginas descargadas,muchos usuarios pueden no notarla e indicar su número de teléfono.

Android.Valeriy.1.origin automáticamente abre en la ventana WebView uno de estos sitios web y lo visualiza en la pantalla como banner de publicidad. Al recibir la tarea correspondiente, Android.Valeriy.1.origin empieza a supervisar todos los SMS de entrada. En cuanto la víctica indique su número de teléfono, recibe un código de confirmación de la suscripción al servicio de pago. Pero Android.Valeriy.1.origin intercepta y bloquea estos mensajes, y de esta forma le quita al usuario la información de aceptar los requisitos del servicio caro. Como resultado, desde las cuentas móviles de las víctimas de los malintencionados que de esta forma “aceptan” los requisitos del servicio, cada día se abona un pago establecido.

El troyano también puede descargar varios programas, así mismo,los nocivos. Por ejemplo, entre los mismos los analistas de virus de Doctor Web detectaron un troyano descargador Android.DownLoader.355.origin. Además, en la tarea del servidor administrativo Android.Valeriy.1.origin puede recibir varios scripts de JavaScript que también se ejecutan a través de WebView. Esta funcionalidad puede usarse para pulsar de forma oculta los elementos interactivos, los banners de publicidad y los enlaces en las páginas web descargadas. Por ejemplo, para la confirmación automática del número de teléfono introducido por el usuario, así como para falsificar los resultados de varios contadores.

Para protegerse de las acciones nocivas por parte de los malintencionados, los expertos de la empresa Doctor Web aconsejan a los usuarios de smartphones y tabletas en Android leer atentamente la información en las ventanas emergentes y notificaciones, y tampoco recomiendan introducir los números de móviles en formularios de pantalla sospechosos.

La mayoría de las aplicaciones que contienen el troyano Android.Valeriy.1.origin, están protegidas por el comprimidor que dificulta el análisis de las mismas, pero los productos antivirus Dr.Web para Android pueden detectar los programas, tales como Android.Valeriy.1 o Android.Packed.1. Todos ellos se detectan correctamente y se borran desde los dispositivos móviles, por lo tanto, este troyano no supone peligro para nuestros usuarios.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios