8 de agosto de 2016

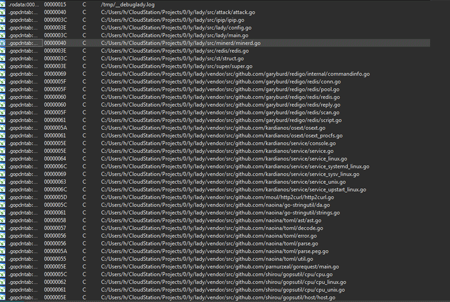

El troyano llamado Linux.Lady.1 puede realizar un conjunto de acciones limitado: detectar la dirección IP externa del equipo infectado, atacar otros equipos, descargar e iniciar en el equipo infectado un programa para obtener (mining) criptodivisas. Linux.Lady.1 fue creado en lenguaje Go creado por la corporación Google. Las aplicaciones peligrosas creadas en este lenguaje también habían sido detectadas por los analistas de virus anteriormente, pero de momento no son muy frecuentes. En su arquitectura el troyano usa un conjunto de bibliotecas publicadas en el servicio muy popular de almacenamiento y desarrollo compartido de aplicaciones GitHub.

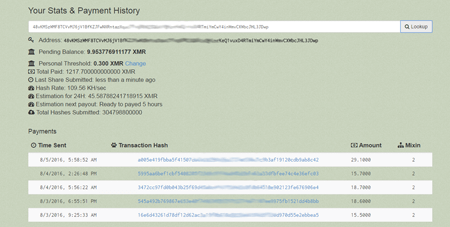

Una vez iniciado, Linux.Lady.1 transfiere al servidor administrativo la información sobre la versión Linux instalada en el equipo y el nombre de la familia SO a la cual pertenece la misma, los datos sobre el número de procesadores, el nombre y el número de procesos iniciados y otra información. De respuesta, el troyano recibe un archivo de configuración, usando el cual, se descarga e inicia el programa miner destinado para obtener criptodivisas. El dinero obtenido de esta forma el troyano lo abona al monedero electrónico perteneciente a los malintencionados.

Linux.Lady.1 puede detectar la dirección IP externa del equipo infectado usando los sitios web especiales, los enlaces a los cuales el programa nocivo los recibe en el archivo de configuración, y atacar otros equipos de la misma red. El troyano intenta conectarse a los nodos remotos a través del puerto usado por el almacén de datos journaling Redis (remote dictionary server) sin contraseña esperando que este sistema no haya sido configurado correctamente. Si se puede establecer conexión, el troyano registra en el planificador de tareas cron del equipo remoto un script descargador detectado por el Antivirus Dr.Web bajo el nombre de Linux.DownLoader.196 que, a su vez, descarga e instala en el nodo comprometido la copia de Linux.Lady.1. Luego el programa nocivo añada al listado de claves autorizadas una clave para conectarse al equipo atacado por protocolo SSH.

El antivirus Dr.Web detecta y elimina correctamente los programas nocivos Linux.Lady.1 y Linux.DownLoader.196 que por lo tanto no suponen peligro para nuestros usuarios.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios