29 de diciembre de 2016

El año 2016 fue rico en eventos interesantes de seguridad informática. Sobre todo, en el año 2016 aumentó bastante el número de los troyanos detectados para los sistemas operativos de la familia Linux. Eso se debe a la amplia difusión de varios dispositivos domésticos que funcionan bajo la administración de la plataforma indicada: routers, almacenes de red, cámaras IP con interfaz web y otros dispositivos «inteligentes». Con mucha frecuencia, los usuarios conectan estos dispositivos a la red sin cambiar la configuración del productor, lo que atrae a los malintencionados que hackean estos dispositivos al averiguar la contraseña e instalan el software nocivo en los mismos.

En primavera del año 2016 se difundió el primer troyano cifrador en la historia para equipos Apple que funcionan bajo la administración del sistema operativo macOS (OS X). Los expertos de la empresa Doctor Web desarrollaron de forma operativa una metodología para descifrar los archivos dañados por este encoder.

Así mismo, el año pasado se destacó por la aparición de varios programas nocivos destinados para el software de contabilidad popular en Rusia 1С. Entre los mismos, había el primer troyano en la historia creado en ruso, – o, mejor dicho, en el lenguaje de programación incrustado 1С. Iniciaba en el sistema infectado un cifrador peligroso. Otro troyano destinado para contables fue creado a propósito por los creadores de virus para robar la información de las aplicaciones de contabilidad populares y clientes de correo. Además del lenguaje interno y particular 1С, los creadores de virus el año pasado usaban frecuentemente los lenguajes de programación no muy conocidos, tales com Rust y Go.

Entre las amenazas a seguridad móvil destinados para realizar ataques objetivo, cabe destacar un troyano que infectó los equipos de varias empresas rusas a la vez que se dedican a la fabricación y venta de grúas de torre y de construcción.

En el año 2016, se detectaron muchos nuevos troyanos bancarios, así mismo, capaces de organizar botnets descentralizadas e infectar los equipos de forma selectiva en varios regiones del mundo.

Detectados en el año 2016, los troyanos para la plataforma móvil Google Android aprendieron a infectar las bibliotecas de sistema y los procesos iniciados en el dispositivo. Durante los 12 meses pasados, los expertos de la empresa Doctor Web más de una vez detectaban los programas nocivos en el firmware de móviles y tabletas populares bajo la administración de Android. Así mismo, los troyanos móviles peligrosos fueron detectados también en el catálogo oficial de aplicaciones Google Play.

Tendencias clave del año

- Crecimiento del número de programas nocivos para Linux

- Aparición del primer cifrador para macOS (OS X)

- Difusión de troyanos creados en lenguajes de programación poco usados

- Aparición de troyanos en Аndroid capaces de infectar los procesos de sistema y bibliotecas

Eventos más destacados del año 2016а

Al igual que antes, en el año 2016 los troyanos bancarios capaces de robar dinero directamente de las cuentas de clientes de entidades de crédito eran de mayor peligro para usuarios. Entre los programas nocivos similares se destacan tanto algunos bastante simples, por ejemplo, Trojan.Proxy2.102, – como los troyanos más sofisticados en cuanto a su arquitectura. En particular, Trojan.Gozi, capaz de funcionar en los equipos bajo la administración de versiones Windows de 32 y 64 bits, realiza un conjunto de funciones bastante amplio. Puede registrar las pulsaciones de teclas, robar los datos que los usuarios introducen en varios formularios de la pantalla, incrustar contenido ajeno en las páginas web consultadas en el equipo infectado (es decir, realizar web injects), proporcionar a los malintencionados el acceso remoto al escritorio del equipo infectado, iniciar el servidor proxy SOCKS en el PC, descargar e instalar varios plugins, así como robar la información, así mismo, usada para acceder a sistemas «banca-cliente».

Trojan.Gozi puede unir los equipos infectados en botnets. Para generar los nombres de servidores administrativos, descarga un archivo de texto del servidor de la NASA cuyo contenido usa como diccionario. Además, este programa nocivo puede crear también las botnets P2P.

Pero una de las amenazas bancaras más peligrosas del año 2016 es el virus bancario polimórfico Bolik – un heredero directo de los bankers conocidos Zeus y Carberp que, a diferencia de los mismos, puede difundirse de forma autónoma e infectar los archivos ejecutables.

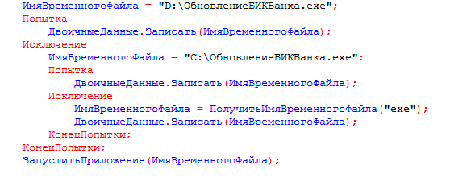

Los ciberdelincuentes no usan con mucha frecuencia las tecnologías peculiares y poco difundidas para crear programas nocivos. Como excepción, podemos destacar un troyano dropper 1C.Drop.1, creado en cirílico en lenguaje de programación incrustado para aplicacionesа 1С.

Este troyano se difundía como adjunto a los mensajes de correo destinados para contables: los mensajes tenían un adjunto de procesamiento externo para el programa «1С:Empresa». Al abrir el mismo, 1C.Drop.1 enviaba su propia copia a todas las direcciones electrónicas de contratantes de la empresa detectados en la base 1С, y luego iniciaba en el PC infectado un troyano cifrador peligroso.

Además, en el año 2016 los analistas de virus Doctor Web detectaron e investigaron el backdoor Linux.BackDoor.Irc.16 creado en el lenguaje Rust, cuya primera versión estable apareció en el año 2015. En octubre, fue detectado en encoder Trojan.Encoder.6491 creado en el lenguaje Go, — los expertos de Doctor Web desarrollaron un método para descifrar el mismo de manera operativa. Este lenguaje de programación de la empresa Google es cada día más popular entre los creadores de virus: luego fue detectado otro troyano creado en Go — Linux.Lady.1, peligroso para los SO de la familia Linux. Este programa nocivo puede atacar otros equipos, así como descargar e iniciar en el equipo infectado un programa para obtener (mining) criptodivisas.

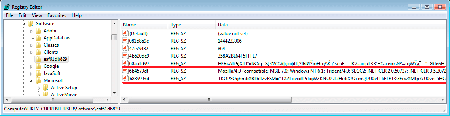

A la categoría de programas nocivos bastante peligrosos se refieren los así llamados troyanos sin cuerpo: no están en el equipo infectado como archivo autónomo, sino funcionan directamente en la memoria operativa usando varios contenedores para guardar a sí mismos, – por ejemplo, el registro de sistema Windows. Uno de estos programas nocivos fue investigado por los analistas de Doctor Web en junio de 2016. Este troyano llamado Trojan.Kovter.297 se esconde en el registro de sistema de Windows y sirve para visualizar la publicidad no sancionada en el equipo infectado.

La amenaza más interesante del año 2016 puede considerarse un troyano objetivo BackDoor.Crane.1 destinado para espiar las empresas productores de grúas de construcción. Este backdoor y dos otros programas nocivos descargados por el mismo en equipos infectados se dedicaban a robar la información confidencial de los equipos infectados. El objetivo clave de los malintencionados eran los documentos financieros, los contratos y la correspondencia de negocios del personal. Además, los troyanos, con intervalos determinados, realizaban las copias de pantalla de los PCs infectados y los enviaban al servidor de control perteneciente a los malintencionados. El artículo informativo publicado en el sitio web de la empresa Doctor Web fue dedicado a la investigación de los principios de funcionamiento de este troyano

Eventos de virus

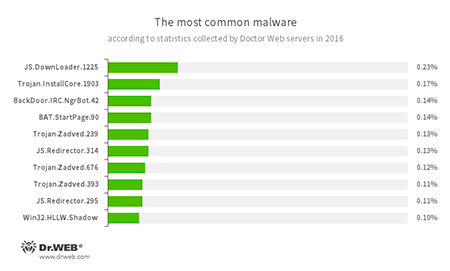

Los datos recabados usando los servidores de estadísticas Dr.Web confirman que en el año 2016 con mayor frecuencia en los equipos se detectaban los scripts y las aplicaciones destinados para la descarga e instalación no sancionada de programas nocivos. Así mismo, los troyanos de publicidad son una de las amenazas más difundidas.

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan otros programas nocivos en el equipo. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - BackDoor.IRC.NgrBot.42

Un troyano bastante difundido conocido para los expertos de seguridad informática aún a partir del año 2011. Los programas nocivos de esta familia pueden ejecutar los comandos de los malintencionados en el equipo infectado, y los ciberdelincuentes lo administran usando el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat). - BAT.StartPage.90

Un script nocivo que permite suplantar la página de inicio en la configuración del navegador. - Trojan.Zadved

Configuración destinada para suplantar las respuestas de sistemas de búsqueda en la ventana del navegador, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana comprende la suplantación de mensajes de publicidad visualizadas en varios sitios web. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Redirige automáticamente a los usuarios de navegadores a otras páginas web. - Win32.HLLW.Shadow

Un gusano que usa para su propia difusión los dispositivos extraíbles y las unidades de red. Además, puede difundirse por la red usando el protocolo estándar SMB. Puede descargar del servidor administrativo e iniciar los archivos ejecutables.

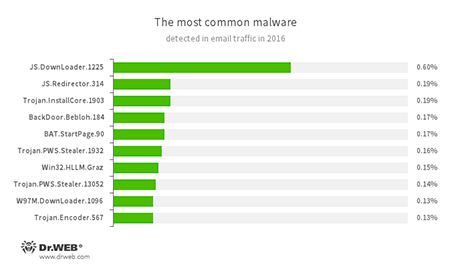

Las estadísticas de amenazas detectadas en el año 2016 confirman lo similar: con mayor frecuencia por canales de correo electrónico los malintencionados enviaban los scripts descargadores nocivos y los troyanos de publicidad. Entre los adjuntos peligrosos a mensajes de correo electrónico también se registran los troyanos espía, cifradores, backdoors y programas para suplantar la página de inicio en navegadores. Visualizamos las diez aplicaciones más difundidas, según los datos del Antivirus de correo Dr.Web, en el histograma siguiente.

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Redirigen automáticamente a los usuarios de navegadores a otras páginas web. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - BackDoor.Bebloh.184

Un representante de troyanos backdoors capaces de incrustarse en los procesos de otras aplicaciones y ejecutar los comandos de los malintencionados. - BAT.StartPage.90

Un script nocivo que permite suplantar la página de inicio en la configuración del navegador. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otras información confidencial en el equipo infectado. - Win32.HLLM.Graz

Un gusano de envíos de correo. Supervisa el tráfico en los puertos determinados y analiza los datos transferidos según los protocolos para extraer contraseñas. Esta información se usa para la posterior difusión del gusano. - W97M.DownLoader

Una familia de troyanos descargadores que usan para su funcionamiento las vulnerabilidades de aplicaciones de oficina. Sirven para descargar otros programas nocivos en el equipo atacado. - Trojan.Encoder.567

Un encoder que cifra los archivos en el equipo y demanda a la víctima un rescate por descifrar. Puede cifrar los archivos de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Troyanos cifradores

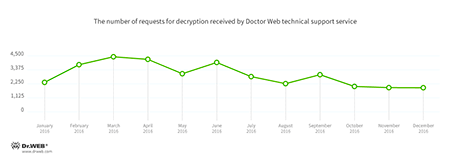

En el año 2016, al igual que antes, los troyanos cifradores eran muy peligrosos para usuarios. Durante los últimos 12 meses, el servicio de soporte técnico de la empresa Doctor Web fue contactado en total por más de 34 000 víctimas de encoders. El mayor número de solicitudes fue registrado en febrero y los primeros dos meses de primavera, hubo otro crecimiento en julio, y a finales del año la actividad de los troyanos cifradores bajó un poco, lo que confirma el gráfico más abajo.

Según los datos anuales, con mayor frecuencia los archivos de usuarios se cifraron por el troyano Trojan.Encoder.858, el segundo más «popular” es Trojan.Encoder.761, el tercer lugar, a mucha distancia, lo ocupa Trojan.Encoder.3953.

Cifradores más difundidos en el año 2016:

- Trojan.Encoder.858 — 23,00% de solicitudes;

- Trojan.Encoder.761 — 17,44% de solicitudes;

- Trojan.Encoder.3953 — 4,76% de solicitudes;

- Trojan.Encoder.567 — 4,58% de solicitudes;

- Trojan.Encoder.3976 — 4,26% de solicitudes.

En el año 2016, los cifradores amenazaban no solo a los usuarios de Microsoft Windows: aún en enero fue detectado un nuevo encoder para Linux llamado Linux.Encoder.3. Atribuía la extensión .encrypted a los archivos cifrados y recordaba la fecha de creación y de modificación del archivo inicial, y luego suplantarla por valores establecidos antes de cifrar.

Ya en marzo se difundió la información sobre la propagación del primer troyano cifrador destinado para equipos Apple, – Mac.Trojan.KeRanger.2. Por primera vez este encoder fue detectado en la actualización infectada de un cliente torrent popular para macOS (OS X) que se difundía como distribución en formato DMG. El programa fue firmado por el certificado válido del desarrollador de aplicaciones, gracias a lo cual eaquivaba el sistema de protección incrustado del SO Apple.

En ambos casos mencionados los expertos de la empresa Doctor Web desarrollaron de manera operativa un método para descifrar archivos dañados por estos programas nocivos.

Dr.Web Security Space 11.0 para Windows

protege de troyanos cifradores

No hay esta funcionalidad en la licencia del Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Programas nocivos para Linux

Una de las tendencias más destacadas del año 2016 es la difusión de muchos programas nocivos para Linux destinado para el así llamado «Internet de las cosas» — varios dispositivos administrados conectados a la red. Entre los mismos se destacan los routers, las almacenes de red, consolas para la tele, las cámaras IP y otros dispositivos «inteligentes». La razón básica de interés de los malintencionados por estos dispositivos es la imprudencia de los usuarios que no suelen cambiar la configuración predeterminada de sus dispositivos. Como resultado, a los ciberdelincuentes les resulta fácil obtener el acceso no sancionado a los mismos y luego descargar el software nocivo usando nombres de usuario y contraseñas estándar.

Normalmente los creadores de virus instalan tres tipos de programas nocivos en dispositivos Linux comprometidos. Son troyanos para organizar los ataques DDoS, las aplicaciones que permiten iniciar el servidor proxy en el sistema (usado por los malintencionados para anonimato), así como troyanos y screenshots destinados para descargar otras aplicaciones en el dispositivo. Para conectarse a dispositivos atacados los ciberdelincuentes usan los protocolos SSH y Telnet.

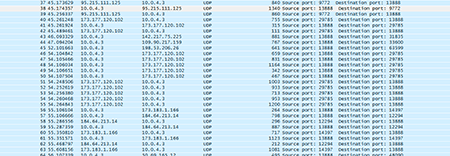

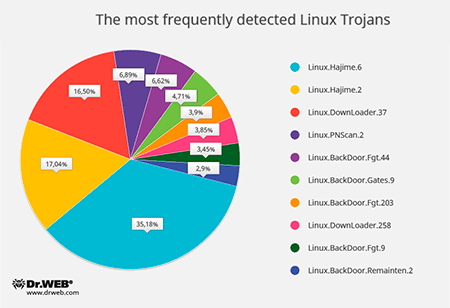

Desde los principios de la primavera del año 2016 los expertos de la empresa Doctor Web empezaron a supervisar la actividad de las amenazas Linux similares usando las trampas de red configuradas a propósito, los así llamados honeypots (de inglés honeypot, «un pote de miel»). Cada mes el número de ataques a estos nodos creció: si en octubre se detectaron 40 756 incidentes similares, en noviembre fueron registrados ya 389 285 ataques. Así mismo, cambió su proporción: si en octubre 35 423 ataques se realizaron por protocolo SSH y 5 333 — por protocolo Telnet, en noviembre se registró lo contrario: 79 447 veces los malintencionados obtuvieron acceso no sancionado a dispositivos por protocolo SSH, y 309 838 — a través de Telnet. Este cambio de prioridades tan importante puede ser causado por la popularidad creciente del troyano Linux.Mirai cuyos códigos fuente estaban en acceso público. Los analistas de virus conocen este programa nocivo aún a partir de mayo de 2016. Sirve para organizar ataques DDoS y puede funcionar en dispositivos con arquitectura х86, ARM, MIPS, SPARC, SH-4 y M68K. Para atacar los dispositivos vulnerables Linux.Mirai usa el protocolo Telnet. La proporción de programas nocivos descargados por los ciberdelincuentes en los dispositivos atacados durante los tres meses de otoño del año 2016 puede consultarse en el diagrama siguiente:

- Linux.Hajime

Una familia de gusanos de red para Linux, se difunde por el protocolo Telnet. Una vez autorizado correctamente al averiguar la contraseña, el controlador infectante guarda en el dispositivo el descargador para arquitecturas MIPS/ARM creado en assembler. Desde el equipo atacante el mismo descarga el módulo básico del troyano que incluye el dispositivo en una botnet P2P descentralizada. - Linux.DownLoader

Una familia de programas y scripts nocivos para el SO Linux, destinados para descargar e instalar en el sistema comprometido otras aplicaciones nocivas. - Linux.PNScan.2

Un gusano de red que sirve para infectar los routers que funcionan bajo la administración del SO de la familia Linux. El gusano realiza las tareas siguientes: infecta los dispositivos, abre los puertos 9000 y 1337, procesa las solicitudes de estos puertos y organiza la conexión al servidor administrativo. - Linux.BackDoor.Fgt

Una familia de programas nocivos para el SO Linux destinados para ataques DDoS. Hay versiones de troyanos para varias distribuciones de Linux, así mismo, para los sistemas incrustados para arquitecturas MIPS и SPARC. - Linux.BackDoor.Gates

Una familia de troyanos Linux que combinan las funciones de backdoor y bot DDoS. Los troyanos son capaces de ejecutar los comandos recibidos, así como realizar los ataques DDoS. - Linux.BackDoor.Remaiten

Una familia de programas nocivos para Linux destinados para realizar los ataques DDoS. El troyano puede hackear los dispositivos por protocolo Telnet al averiguar la contraseña, en caso de éxito guarda el descargador creado en assembler en el dispositivo. Este descargador sirve para descargar e instalar otras aplicaciones nocivas en el dispositivo atacado.

Además de los programas nocivos mencionados más arriba para el «Internet de las cosas», en el año 2016 los analistas de virus Doctor Web investigaron también otras amenazas para Linux. Así, por ejemplo, aún en enero los expertos detectaron el troyano Linux.Ekoms.1, capaz de crear copias de pantalla en el equipo infectado, y el backdoor multifuncional Linux.BackDoor.Xunpes.1. Luego fue registrada la difusión de una utilidad de hackers que infectaba a los usuarios de Linux con un troyano peligroso, y luego— el troyano Linux.Rex.1, capaz de unir los equipos infectados en botnets, y un backdoor llamado Linux.BackDoor.FakeFile.1. Este programa nocivo puede ejecutar los comandos de los ciberdelincuentes en el equipo Linux infectado.

Programas nocivos para для macOS

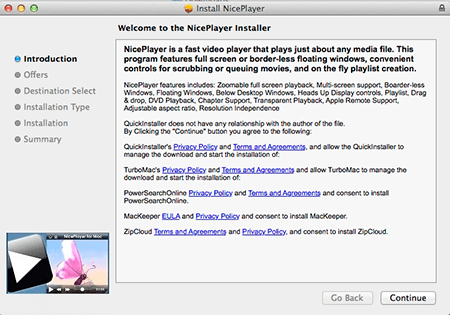

Además del troyano encoder para macOS mencionado anteriormente, en el año 2016 no se detectaron muchos programas nocivos para equipos Apple. Entre los mismos — la familia de troyanos Mac.Trojan.VSearch, destinados para visualizar publicidad no deseada en el equipo infectado.

Estos troyanos se difunden como si fueran utilidades de varios tipos– por ejemplo, el reproductor Nice Player que el usuario puede descargar de los sitios web que ofrecen software gratis. Uno de los representantes de la familia,Mac.Trojan.VSearch.2, instala en el Mac varias aplicaciones no deseadas, entre las mismas — el troyano Mac.Trojan.VSearch.4. El mismo descarga un script especial del servidor de control que suplanta en la configuración del navegador el sistema de búsqueda predeterminada. Luego el script nocivo instala un plugin de búsqueda para navegadores Safari, Google Chrome y Mozilla Firefox y descarga el troyano Mac.Trojan.VSearch.7. A su vez, Mac.Trojan.VSearch.7 crea en el sistema operativo un nuevo usuario «invisible” e inicia el servidor proxy especial, usando el cual incrusta en todas las páginas web abiertas en la ventana del navegador un script en JavaScript que visualiza los banners de publicidad. Además, el script nocivo recaba las solicitudes de usuarios para varios sistemas de búsqueda populares.

Los expertos de la empresa Doctor Web detectaron que, en total, los servidores de ciberdelincuentes en todo el periodo de existencia de los mismos recibieron 1 735 730 solicitudes para descargar programas nocivos de esta familia. Además, se detectaron 478 099 direcciones IP únicas de equipos que consultaron estos servidores.

Sitios web peligrosos y no recomendados

En Internet hay varios sitios web peligrosos cuya consulta puede dañar el equipo o el usuario mismo, entre los mismos cabe destacar los recursos phishing y de estafa en Internet, así como los sitios web que difunden el software nocivo. Para la protección contra estas páginas web, el Antivirus Dr.Web tiene los módulos SpIDer Gate y el Control Parental, a las bases de los cuales todos los días se añaden nuevos enlaces a los sitios we bnocivos y no recomendados. La dinámica de crecimiento de estas bases en el año 2016 puede consultarse en el diagrama siguiente.

Estafas por Internet

Al igual que antes, en el año 2016 en Internet se activaron los estafadores de red que intentaban aprovecharse de los usuarios confiados. Aún en abril, la empresa Doctor Web informó sobre las tiendas en Internet falsificadas que engañaban a sus clientes.

Las tiendas de este tipo prometen organizar la entrega de artículos seleccionados a cualquier región de Rusia en caso de pago previo del 100%. Al pagar la compra (normalmente, varias decenas de miles de rublos), la víctima espera la confirmación del envío de su pedido, pero en un rato el sitio web de la tienda en Internet desaparece de repente, los mensajes enviados a la dirección de correo-e de contacto se devuelven, y el número de teléfono de los estafadores nunca más contesta. Y ya unos días más tarde la misma tienda con la misma gama de artículos aparece en Internet, en tora dirección y con otro nombre. En el artículo informativo publicado en el sitio web de la empresa, los expertos de Doctor Web informaron cómo distinguir una tienda en Internet falsificada de una tienda ordinaria.

Otro modo popular de estafa de red en el año 2016 fue aprovechado por los creadores del sitio web «Detector del millonario», de lo cual informamos en octubre del año pasado.

Este recurso, al igual que muchos otros similares, es un tipo del sistema de opciones binarias — un esquema de estafa conocida desde el año 2014. Sin ninguna duda, en el futuro los estafadores de red mejorarán sus modos de obtener dinero ilegal, por lo tanto, los usuarios de Internet deben estar atentos.

Para dispositivos móviles

En el año 2016 los ciberdelincuentes también prestaron atención a los titulares de dispositivos móviles. Durante los 12 meses pasados se detectaron muchos programas nocivos y no deseados destinados para smartphones y tabletas. Al igual que antes, los creadores de virus se concentraron en los dispositivos en Android, pero también aparecieron amenazas para la plataforma iOS.

El objetivo clave de los malintencionados que atacaron los smartphones y tabletas en Android es obtener dinero ilegal. Para realizarlo, los creadores de virus disponen de varias herramientas. Una de ellas son los troyanos que instalan aplicaciones no necesarias y visualizan publicidad. En el año 2015 se observó la tendencia de difusión de estos programas nocivos, así mismo, muchos de ellos intentaban obtener acceso root usando exploits para instalar el software sin autorización. En el año 2016 se mantuvo esta tendencia, pero los creadores de virus encontraron varias soluciones no estándar más. Así, por ejemplo, a principios del año los analistas de virus Doctor Web detectaron los troyanos de la familia Android.Loki que se incrustaban en los procesos de programas (así misma, de sistema) para instalar y desinstalar cualquier aplicación sin autorización. Ya a finales del año, apareció la nueva versión de una aplicación nociva de este tipo que pudo infectar no solo procesos, sino también las bibliotecas de sistema. Como resultado, este troyano también obtenía los privilegios root e instalaba programas de forma oculta.

Algunos malintencionados implementan los troyanos instaladores y los troyanos de publicidad directamente en el firmware de dispositivos móviles, así mismo, en la mayoría de los casos, los productores de smartphones y tabletas infectados no saben que ofrecen dispositivos infectados al mercado. En el año 2016 se detectaron varios casos de este tipo. Por ejemplo, en enero la empresa Doctor Web informó sobre el troyano Android.Cooee.1, detectado en el firmware de un smartphone popular.

Android.Cooee.1 fue incrustado en el shell gráfico diseñado por los creadores de virus y era un módulo de publicidad. Este troyano visualizaba la publicidad y, así mismo, descargaba e iniciaba varias aplicaciones sin autorización, entre ellas, las nocivas.

En marzo fue detectado el troyano Android.Gmobi.1, preinstalado por los ciberdelincuentes en varias decenas de modelos de dispositivos móviles, y en noviembre se publicó la información sobre otro troyano similar llamado Android.Spy.332.origin. Ambos estos programas nocivos estaban en el catálogo de sistema de smartphones y tabletas infectados. Descargaban e instalaban programas sin autorización de usuario y, así mismo, realizaban otras acciones no deseadas.

Además de las aplicaciones troyanas, con mucha frecuencia, para difundir programas no deseados y visualizar publicidad, los creadores de virus usan módulos de publicidad potencialmente peligroso. En el año 2016 entre todos los programas potencialmente peligrosos detectados en smartphones y tabletas, estos módulos eran líderes en el número de detecciones por los productos antivirus Dr.Web para Android.

Otra fuente difundida para obtener dinero ilegal, usada activamente por los malintencionados, son los troyanos bancarios. En comparación al año anterior, en el año 2016 los productos antivirus Dr.Web para Android detectaron 138% más penetraciones de estos programas nocivos en dispositivos en Android.

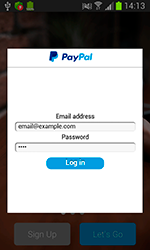

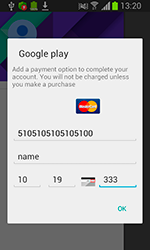

Uno de estos troyanos fue Android.SmsSpy.88.origin, conocido para los analistas de virus aún desde el año 2014. Los autores de este banker lo siguen mejorando constantemente y ahora lo usan para atacar a clientes de entidades de crédito en todo el mundo. Android.SmsSpy.88.origin supervisa el inicio de decenas de aplicaciones bancarias. Cuando alguna de las mismas empieza a funcionar, el troyano visualiza por encima de su ventana un formulario de autenticación falsificado, solicitando el nombre de usuario y la contraseña de la cuenta del servicio de la banca móvil. En realidad, Android.SmsSpy.88.origin puede atacar a clientes de cualquier banco— basta con crear un formulario de estafa necesario y subirlo al servidor de control.

Los analistas de virus Dr.Web detectaron que a partir del año 2016 este troyano infectó más de 40 000 dispositivos móviles, y las víctimas del banker fueron los ciudadanos de más de 200 países. Para más información sobre este troyano bancario peligroso, consulte el material correspondiente.

Otro banker en Android detectado en el año 2016 fue llamado Android.BankBot.104.origin. Una vez infectado el dispositivo móvil, el mismo comprobaba el saldo de las cuentas bancarias disponibles y, en caso de encontrar dinero en las mismas, transfería el dinero a los malintencionados sin autorización.

Los troyanos extorsionistas de la familia Android.Locker siguen siendo una amenaza importante para titulares de smartphones y tabletas en Android.Bloquean los dispositivos móviles y demandan un rescate por desbloquear. Los representantes más peligrosos de esta familia pueden cifrar todos los archivos disponibles — fotos, documentos, vídeo, música, etc. Así mismo, el rescate solicitado muchas veces supera varios centenares de USD. En el año 2016, los creadores de virus continuaron atacando a los usuarios usando estas aplicaciones nocivas, que se difundieron al máximo a principios del año. Durante los 12 meses los productos antivirus Dr.Web para Android detectaron a los extorsionistas en dispositivos móviles más de 540 000 veces.

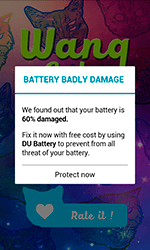

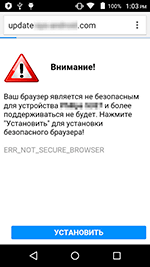

En el año 2016, en el catálogo oficial de aplicaciones Google Play se detectaron muchos troyanos. Así, por ejemplo, en marzo los analistas de virus Doctor Web detectaron el programa nocivo Android.Spy.277.origin que visualizaba la publicidad y asustaba al usuario diciendo que la batería de su dispositivo móvil está dañada. Así mismo, para recuperar la misma, enseguida se ofrecía instalar una aplicación. Un troyano similar detectado en abril fue llamado Android.Click.95. Una vez iniciado, comprobaba si en el dispositivo infectado está instalada una aplicación por publicitar. En caso de no encontrar el programa, es troyano cargaba el sitio web de estafa donde al usuario se le informaba de que la batería está dañada o la versión actual del navegador no es segura. En ambos casos para resolver el “problema” se ofrecía instalar algún programa que el usuario no necesitaba.

En junio en el catálogo Google Play fue detectado el troyano Android.PWS.Vk.3 que permitía escuchar música de la red social «VKontakte», para lo cual solicitaba el nombre de usuario y la contraseña de la cuenta. El programa nocivo en realidad tenía esta función, pero los datos confidenciales obtenidos se transferían al servidor de los malintencionados sin autorización. En el mismo mes, la empresa Doctor Web informó sobre el troyano Android.Valeriy.1.origin, difundido por los creadores de virus también a través de Google Play. Este programa nocivo visualizaba las ventanas emergentes donde a los usuarios se les ofrecía introducir el número del teléfono móvil para descargar algún programa. En cuanto el titular del Smartphone infectado indicaba su móvil, recibía un sms con la información sobre la suscripción al servicio caro, pero Android.Valeriy.1.origin supervisaba estos mensajes y los ocultaba. Además, pudo pulsar los banners de publicidad y seguir los enlaces, así mismo, descargaba los programas no necesarios, entre los cuales había también otros troyanos

En julio en el catálogo Google Play se detectó el programa nocivo Android.Spy.305.origin, cuya tarea básica era visualizar publicidad. Otro troyano penetrado en el catálogo oficial de aplicaciones del SO Android fue detectado en septiembre. Fue llamado Android.SockBot.1. Este troyano convertía el dispositivo infectado en el servidor proxy y les permitía a los creadores de virus conectarse de forma anónima a los dispositivos remotos conectados a la red. Además, usando el mismo, los ciberdelincuentes podían redirigir el tráfico de red, robar la información confidencial y organizar los ataques DDoS a varios servidores en Internet. En noviembre los analistas de virus Doctor Web detectaron en Google Play un troyano añadido a la base de virus como Android.MulDrop.924. Una parte de la funcionalidad de esta aplicación nociva estaba en los módulos adicionales. Cifrados y escondidos en una imagen PNG ubicada en el catálogo de recursos de Android.MulDrop.924. Uno de estos componentes contenía algunos plugins de publicidad, así como el troyano descargador Android.DownLoader.451.origin, que sin autorización del usuario descargaba juegos y aplicaciones y ofrecía instalarlos. Además, este descargador visualizaba la publicidad importuna en el panel de notificaciones del dispositivo móvil.

En el año 2016, los creadores de virus también prestaron atención a los usuarios de dispositivos móviles bajo la administración de iOS. En febrero a la base de virus Dr.Web fue añadido el programa potencialmente peligroso Program.IPhoneOS.Unwanted.ZergHelper, difundido a través del catálogo App Store. Usando el mismo, los titulares de dispositivos móviles podían descargar varias aplicaciones, incluidas las versiones hackeadas del software de pago, así como los programas no comprobados previamente en la empresa Apple. Además, pudo descargar sus actualizaciones esquivando el catalogo App Store, así mismo, solicitaba Apple ID y la contraseña del usuario. En marzo fue detectado el troyano IPhoneOS.AceDeciever.6 que también solicitaba Apple ID a los titulares de smartphones y tabletas iOS. IPhoneOS.AceDeciever.6 se instalaba automáticamente en dispositivos móviles al conectarse los mismos a través de un cable USB a los equipos bajo la administración de Windows con la aplicación instalada爱思助手. Este programa fue presentado como un análogo de la utilidad iTunes y fue añadido a la base de virus como troyano Trojan.AceDeciever.2.

Perspectivas y posibles tendencias

El análisis de eventos cibercriminales del año 2016 permite ofrecer algunos pronósticos en cuanto a los eventos de la seguridad informática del año 2017. Primero, se espera un crecimiento de programas nocivos para los dispositivos que funcionan bajo el SO de la familia Linux — es decir, para el «Internet de las cosas». Según los datos de los analistas de virus, se puede suponer que se aumentará el número de ataques a dispositivos vulnerables usando los protocolos Telnet y SSH, así como la gama de programas nocivos usados por los malintencionados. También incrementarán sus posibilidades funcionales. Esta tendencia puede causar un crecimiento de la intensidad de ataques DDoS a varios nodos de red y la infraestructura IT de servicios en Internet en particular.

Los troyanos cifradores siguen siendo una gran amenaza para los usuarios. Hoy día amenazan no solo a los titulares de dispositivos bajo la administración del SO Windows, sino también a los de sistemas Linux, Android y macOS. Se puede suponer que los algoritmos de cifrado usados por los mismos serán más sofisticados y el número de encoders de las familias más populares crecerá.

La tercera tendencia más probable del año 2017 es el crecimiento del número de tipos y del número en total de programas nocivos para la plataforma móvil Google Android, sobre todo— de troyanos bancarios. Todos saben que las aplicaciones banca-cliente para smartphones y tabletas son muy cómodas y muy populares entre los titulares de estos dispositivos. Por eso atraen a muchos malintencionados que intentan obtener dinero ilegal. A pesar de los esfuerzos del desarrollador de Android, la corporación Google, este sistema sigue siendo vulnerable para muchos troyanos.

Se mejorarán los modos de entrega de software peligroso. Ya hoy día se observa el crecimiento del número de envíos de correo que usan scripts nocivos creados en varios lenguajes de script, en particular, JavaScript, para instalar varios troyanos. Entre los adjuntos a mensajes electrónicos con mucha frecuencia encontramos los archivos que usan las vulnerabilidades conocidas en las aplicaciones de oficina. No cabe duda de que la gama de los métodos de infección de los equipos de usuarios por los programas nocivos se aumente en el año 2017.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus