19 de junio de 2017

El troyano llamado Android.Spy.377.origin es una utilidad de administración remota (Remote Administation Tool, o RAT) que se difunde como si fuera una aplicación legal y ataca a los usuarios iraníes. Puede ser instalada en smartphones y tabletas como programa llamado «اینستا پلاس» («Insta Plus»), «پروفایل چکر» («Profile Checker») y «Cleaner Pro».

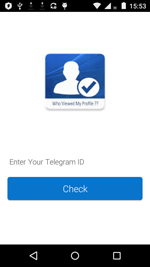

Al iniciarse, el troyano le ofrece al titular del dispositivo móvil comprobara si Telegram es popular entre otros usuarios, para los cual solicita indicar el ID personal. Una vez introducida cualquier información en el formulario correspondiente por la víctima, Android.Spy.377.origin visualiza el «número de visitantes» de su perfil. Pero en realidad el troyano no realiza ninguna comprobación. Solamente genera un número aleatorio como si fuera el resultado real. Esta función se usa para la confianza al programa nocivo, como si el mismo fuera legal. Una vez iniciado, Android.Spy.377.origin borra su icono del listado de aplicaciones en el menú de la pantalla principal del dispositivo y cierra su propia ventana, intentando ocultar su presencia en el sistema.

Android.Spy.377.origin – es un programa espía clásico, capaz de ejecutar los comandos de los malintencionados de forma remota. La diferencia principal de esta aplicación nociva de otros troyanos en Android es que para la administración de la misma los ciberdelincuentes usan el protocolo de intercambio de mensajes del Messenger en línea Telegram. Es el primer troyano para el SO Android conocido para los analistas de virus Doctor Web donde se realizó esta función.

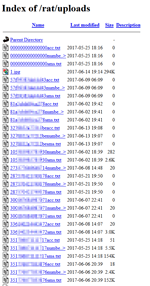

Una vez recibido el icono del programa, Android.Spy.377.origin copia los contactos de la libreta telefónica, los SMS entrantes y salientes, así como la información sobre la cuenta Google del titular del dispositivo móvil. Luego guarda estos datos en archivos de texto de su catálogo de trabajo. Además, el troyano hace una foto (usando la cámara frontal) de la cara del usuario. Luego el espía carga la foto creada y los archivos con la información robada al servidor administrativo y envía al bot Telegram de los ciberdelincuentes una señal diciendo que el dispositivo había sido infectado con éxito.

Más abajo pueden consultarse los archivos que Android.Spy.377.origin transfiere a los malintencionados.

Una vez robada la información confidencial, Android.Spy.377.origin vuelve a conectarse al bot y espera mensajes del mismo con comandos de control. El troyano puede recibir las directivas siguientes:

- call – hacer una llamada telefónica;

- sendmsg – enviar un SMS;

- getapps – transferir al servidor la información sobre las aplicaciones instaladas;

- getfiles – transferir al servidor la información sobre todos los archivos disponibles en el dispositivo;

- getloc – enviar al servidor la información sobre la ubicación del servidor;

- upload – cargar al servidor el archivo indicado en el comando que se almacena en el dispositivo;

- removeA – borrar del dispositivo el archivo indicado en el comando;

- removeB – borrar un grupo de archivos;

- lstmsg – transferir al servidor un archivo con la información sobre todos los SMS enviados y recibidos, incluidos los números de remitentes y destinatarios, así como el contenido de mensajes.

Al ejecutar cada comando, el programa nocivo informa al bot Telegram de los creadores de virus sobre el mismo.

Además de recabar los datos confidenciales por comando de los ciberdelincuentes, Android.Spy.377.origin supervisa sin ayuda todos los SMS entrantes y salientes, así como las coordenadas del dispositivo. Al llegar o enviar los nuevos mensajes o modificar la ubicación del Smartphone o de la tableta infectada, el troyano transfiere esta información al bot Telegram de los malintencionados.

Los expertos de la empresa Doctor Web advierten que con mucha frecuencia los creadores de virus difunden las aplicaciones nocivas como si fueran programas legales. Para protegerse contra troyanos, Android se recomienda instalar solo el software de desarrolladores conocidos y descargarlo de las fuentes de confianza, tales como el catálogo Google Play. Todas las versiones conocidas de troyano Android.Spy.377.origin se detectan por los productos antivirus Dr.Web para Android, por lo tanto, este espía no es peligroso para nuestros usuarios.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios