31 de julio de 2017

Los más destacado

Normalmente a medidos de verano pocas veces pasa algo importante en cuanto a la seguridad informática, pero este mes de julio fue una excepción. A principios del mes, los expertos de la empresa Doctor Web detectaron un backdoor completo en una aplicación para organizar el flujo de documentos electrónico M.E.Doc. Un poco más tarde, los analistas de virus detectaron la fuente de difusión del troyano BackDoor.Dande que robaba la información sobre las compras de medicamentos a empresas farmacéuticas. A finales del mes, fue comprometido el portal de los servicios públicos de la Federación de Rusia (gosuslugi.ru). Así mismo, en julio se detectaron varios programas peligrosos para la plataforma móvil Android.

Tendencias clave de julio

- Detección de un backdoor en el programa M.E.Doc

- Detección de la fuente de difusión del backdoor Dande

- Compromiso del portal de servicios públicos

Amenaza del mes

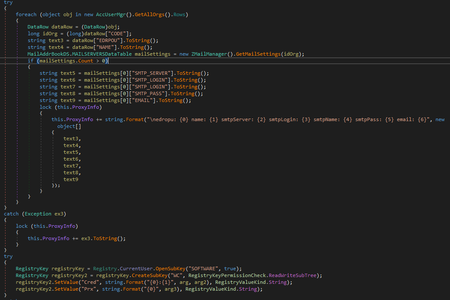

La aplicación para organizar el flujo de documentos electrónicos M.E.Doc, popular en Ucrania, fue desarrollada por la empresa Intellect Service. En un componente de esta aplicación, ZvitPublishedObjects.Server.MeCom, los analistas de virus Doctor Web detectaron una entrada que corresponde a la clave característica del registro de sistema Windows: HKCU\SOFTWARE\WC.

La misma clave del registro fue usada por el troyano cifrador Trojan.Encoder.12703 para su funcionamiento. Los analistas de virus investigaron el archivo del registro del antivirus Dr.Web recibido del equipo de un cliente nuestro y detectaron que este encoder fue iniciado en el equipo afectado por la aplicación ProgramData\Medoc\Medoc\ezvit.exe, un componente del programa M.E.Doc:

La posterior investigación del programa detectó que en una biblioteca suya— ZvitPublishedObjects.dll — hay un backdoor capaz de realizar las funciones siguientes:

- Recabar los datos para acceder a los servidores de correo;

- Ejecutar programas aleatorios en el sistema infectado;

- Cargar archivo aleatorios al equipo infectado;

- Descargar, guardar e iniciar cualquier archivo ejecutable;

- Cargar archivos aleatorios al servidor remoto.

Además, el módulo de actualización M.E.Doc permite iniciar la carga útil con la utilidad rundll32.exe con opción #1 — así en los equipos infectados fue iniciado Trojan.Encoder.12544. Para más información sobre la investigación, Doctor Web consulte el artículo publicado en nuestro sitio web.

Estadísticas

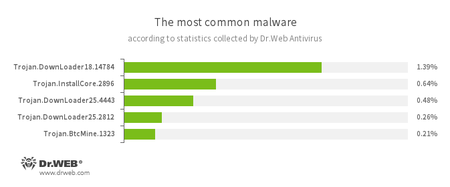

Según los datos estadísticos del Antivirus Dr.Web

- Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas al equipo atacado. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.BtcMine

Una familia de programas nocivos que sin autorización del usuario aplican los recursos de computación del equipo infectado para obtener (mining) varias criptodivisas – por ejemplo, Bitcoin.

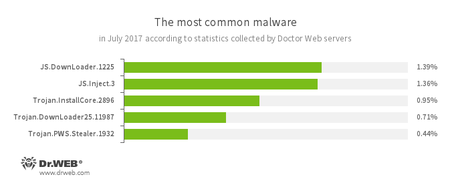

Según los datos de servidores de estadísticas de Doctor Web

JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e inician otros programas nocivos en el equipo.- JS.Inject.3

Una familia de scripts nocivos creados en JavaScript. Incrustan en script nocivo en el código HTML de las páginas web. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas al equipo atacado. - Trojan.PWS.Stealer

Una familia de troyanos que sirve para robar contraseñas y otra información confidencial en el equipo infectado.

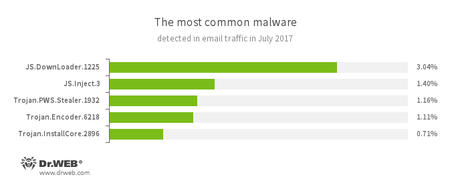

Estadísticas de programas nocivos en el tráfico del correo

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo. - JS.Inject.3

Una familia de scripts nocivos creados en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web. - Trojan.PWS.Stealer

Una familia de troyanos que sirven para robar contraseñas y otra información confidencial en el equipo infectado. - Trojan.Encoder.6218

Un representante de la familia de troyanos extorsionistas que cifran archivos en el equipo y demandan a la víctima un rescate por descifrar - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas.

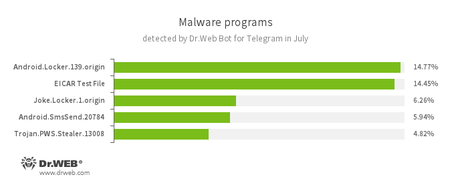

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos en Android destinados para extorsión. Visualizan un mensaje importuno sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil, para desbloquear el cual al usuario se le ofrece pagar un rescate. - EICAR Test File

Un archivo de texto especial que sirve para hacer pruebas de funcionamiento de antivirus. Todos los programas antivirus, al detectar este archivo, deben reaccionar al mismo de la misma forma que en caso de detección alguna amenaza informática real. - Joke.Locker.1.origin

Un programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza una imagen de la «pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death). - Android.SmsSend.20784

Un representante de la familia de programas nocivos que sirven para enviar mensajes SMS de tarificación elevada y suscribir a los usuarios a varios servicios de contenido y servicios de pago. - Trojan.PWS.Stealer

Una familia de troyanos que sirven para robar las contraseñas y otra información confidencial en el equipo infectado.

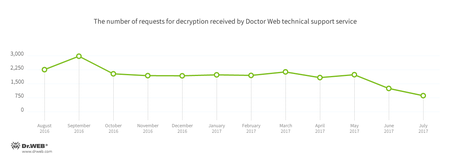

Cifradores

En julio, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 34,80% de solicitudes;

- Trojan.Encoder.567 — 8,21% de solicitudes;

- Trojan.Encoder.761 — 3,19% de solicitudes;

- Trojan.Encoder.5342 — 3,04% de solicitudes;

- Trojan.Encoder.11423 — 2,13% de solicitudes;

- Trojan.Encoder.11432 — 1,98% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

Durante el mes de julio de 2017, la base de los sitios web no recomendados y nocivos fue completada con 327 295 direcciones de Internet.

| Junio 2017 | Julio 2017 | Dinámica |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

A mediados de julio, el portal de los servicios públicos de la Federación de Rusia (gosuslugi.ru) fue potencialmente peligroso para usuarios – los analistas de virus de la empresa Doctor Web detectaron un código potencialmente peligroso en el mismo. Este código hacía que el navegador de cualquier visitante del sitio web sin autorización se conectara a una de no menos de 15 direcciones de dominio registradas para un particular desconocido, 5 de las cuales, como mínimo, pertenecían a las empresas holandesas. Durante la generación dinámica de la página del sitio web solicitada por el usuario, al código html de las páginas web se añade el contenedor <iframe> que permite cargar o solicitar cualquier datos de terceros al navegador del usuario. Todas las vulnerabilidades del sitio web gosuslugi.ru fueron corregidas por la administración del recurso a unas horas de publicación de la noticia sobre este incidente.

Otros eventos de seguridad informática

En el año 2011, la empresa Doctor Web informó sobre la aparición del troyano BackDoor.Dande que espiaba las empresas farmacéuticas y farmacias. Al haber investigado el disco duro proporcionado por una empresa víctima, los analistas de virus detectaron que el troyano fue descargado e iniciado en sistemas objetivo por un componente de la aplicación ePrica, usada por los directivos de las farmacias para analizar los precios de medicamentos y seleccionar los mejores proveedores. Este módulo descargaba el instalador BackDoor.Dande desde el servidor de Spargo Technologies que iniciaba el backdoor en equipos atacados. Así mismo, el módulo indicado tenía la firma digital Spargo.

El análisis realizado por la empresa Doctor Web demostró que los componentes de BackDoor.Dande estaban incrustados directamente en una versión reciente del instalador ePrica. Entre los módulos del troyano, hay un instalador del backdoor, así como los componentes para recabar la información sobre las compras de medicamentos que reciben la información necesaria de las bases de datos de programas de farmacias. Así mismo, uno de ellos se usaba para copiar la información sobre las compras de fármacos que reciben la información necesaria desde las bases de datos del programa 1C. Cabe destacar que hasta una vez desinstalado el software ePrica, el backdoor permanecía en el sistema y seguía espiando a los usuarios. Para más información sobre la investigación del software ePrica realizada por los expertos de Doctor Web, véase el artículo publicado en nuestro sitio web.

Software nocivo y no deseado para dispositivos móviles

A principios del mes, los expertos de la empresa Doctor Web detectaron un troyano descargador Android.DownLoader.558.origin en el juego popular BlazBlue disponible en el catálogo Google Play. Este programa nocivo pudo descargar e iniciar sin autorización los componentes de aplicaciones no escaneados. Más tarde, los analistas de virus investigaron un troyano peligroso Android.BankBot.211.origin. Podía administrar los dispositivos móviles infectados, robaba la información bancaria confidencial y otra información secreta, así mismo, las contraseñas. A finales del mes, los analistas de virus detectaron un troyano Android.Triada.231, incrustado por los malintencionados en una biblioteca de sistema del SO Android y colocado en el el firmware de varios modelos de dispositivos móviles. Este programa nocivo se implementaba en los procesos de todos los programas iniciados e iniciaba los módulos troyanos sin autorización.

Eventos más destacados vinculados a la seguridad «móvil» en julio:

- Detección de un troyano en Android en el firmware de varios modelos de dispositivos móviles;

- Detección de un troyano descargador en el catálogo de Google Play;

- Aparición del troyano bancario que pudo administrar los dispositivos infectados y robaba la información confidencial.

Para más información sobre virus para dispositivos móviles en julio, véase nuestro informe.