31 de agosto de 2017

A principios del último vez de verano se registraron los envíos destinados a los administradores de recursos en Internet. En particular, los malintencionados enviaban mensajes supuestamente de la empresa Centro de Información de Red Regional (RU-CENTER), así mismo, al parecer, usaban la base de contactos de administradores de dominios. En los mensajes, al destinatario se le ofrecía publicar en el servidor un archivo PHP especial, lo que pudo causar un compromiso del recurso en Internet. Así mismo, en agosto fue detectado un troyano miner en el código del descargador del cual se mencionaba la dirección de un experto popular en seguridad de información, Brian Krebs. Además, a las bases de virus Dr.Web fueron añadidas las versiones de los descargadores del troyano Linux Hajime para los dispositivos con arquitectura MIPS y MIPSEL.

Tendencias clave de agosto

- Crecimiento del número de envíos de correo de estafa

- Aparición de un nuevo troyano miner

- Detección de los descargadores Linux.Hajime para MIPS y MIPSEL

Amenaza del mes

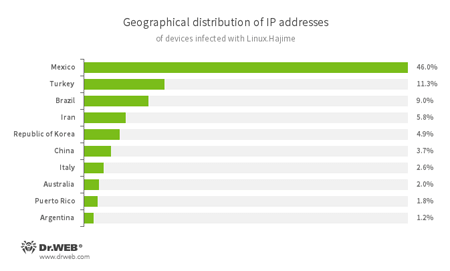

Los gusanos de red de la familia Linux.Hajime se conocen a partir del año 2016. Para su difusión, los malintencionados usan el protocolo Telnet. Una vez averiguada la contraseña y autorizado en el dispositivo atacado, el plugin infector guarda en descargador del mismo, creado en assembler. Desde el equipo usado para atacar, el mismo descarga el módulo básico del troyano que incluye el dispositivo infectado en una botnet P2P descentralizada. Hasta hace poco, los antivirus detectaban el descargador Linux.Hajime solo para el equipamiento con arquitectura ARM, pero los analistas de virus Doctor Web añadieron a las bases las aplicaciones nocivas dispositivos para MIPS y MIPSEL de funciones similares.

Según las estadísticas Doctor Web, la mayor parte de los casos de infección por Linux.Hajime se produce en México, el segundo lugar lo ocupa Turquía, y el tercero – Brasil. Para más información sobre los descargadores Hajime añadidos a las bases de virus Dr.Web bajo los nombres Linux.DownLoader.506 y Linux.DownLoader.356, véase el artículo publicado en nuestro sitio web.

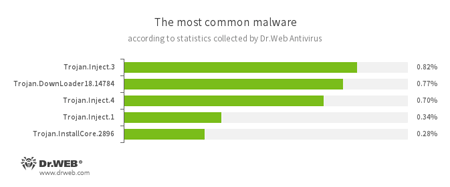

Srgún los datos estadísticos del Antivirus Dr.Web

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en los procesos de otros programas.

- Trojan.DownLoader

- Una familia de troyanos destinados para descargar otras aplicaciones nocivas al equipo atacado.

- Trojan.InstallCore

- Una familia de instaladores de aplicaciones no deseadas y nocivas.

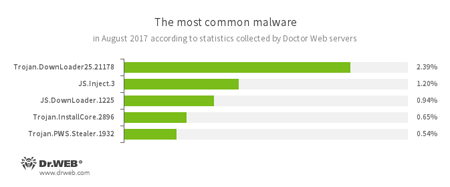

Según los datos de los servidores de estadísticas Doctor Web

- Trojan.DownLoader

- Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

- JS.Inject.3

- Una familia de scripts nocivos creado en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web.

- JS.DownLoader

- Una familia de troyanos nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- Trojan.InstallCore

- Una familia de instaladores de programas no deseados y nocivos.

- Trojan.PWS.Stealer

- Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.

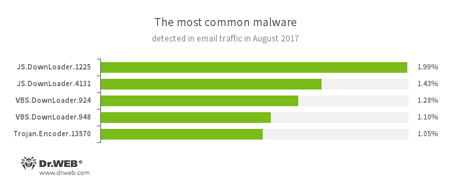

Estadísticas de programas nocivos en el tráfico de red

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo.

- VBS.DownLoader

- Una familia de scripts nocivos creados en VBScript. Descargan e instalan otros programas nocivos en el equipo.

- Trojan.Encoder.13570

- Un representante de la familia de troyanos extorsionistas que cifran los archivos en el equipo y demandan un rescate a la víctima por descifrarlos.

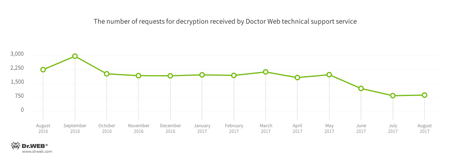

Cifradores

En agosto, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 29,21% de solicitudes;

- Trojan.Encoder.567 — 4,02% de solicitudes;

- Trojan.Encoder.761 — 1,85% de solicitudes;

- Trojan.Encoder.11464 — 1,85% de solicitudes;

- Trojan.Encoder.741 — 1,55% de solicitudes;

- Trojan.Encoder.3976 — 1,08% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

Durante el mes de agosto del año 2017, a la base de los sitios web no recomendados y nocivos fueron añadidas 275 399 direcciones de Internet.

| Julio 2017 | Agosto 2017 | Dinámica |

|---|---|---|

| + 327 295 | + 275 399 | -15,8% |

Muchas veces el listado de los sitios web no recomendados se completa con los sitios web atacados por los malintencionados. Los mismos publican los scripts para falsificar el número de visitas en los recursos de Internet comprometidos, los scripts que redirigen a los usuarios a sitios web de terceros, y a veces difunden el software nocivo de esta forma. Al realizar los ataques objetivo para comprometer los recursos de Internet, los malintencionados primero recaban la información sobre el sitio web objetivo. En particular, intentan detectar el tipo y la versión del servidor web usado para el sitio web, la versión del sistema de administración del contenido, el lenguaje de programación del “motor”, y otra información técnica, así mismo, un listado de subdominios del dominio básico del sitio web atacado. Si los servidores DNS usados para el sitio web han sido configurados correctamente, los hackers no podrán recibir información sobre la zona de dominio por su solicitud. Pero en caso de configuración incorrecta de servidores DNS, una solicitud AXFR especial les permiten a los ciberdelincuentes recibir los datos completos sobre los subdominios registrados en la zona del dominio. La configuración incorrecta de los servidores DNS no es una vulnerabilidad, pero puede causar de forma indirecta un compromiso del recurso en Internet. Para más información, consulte el artículo publicado.

Otros eventos de seguridad informática

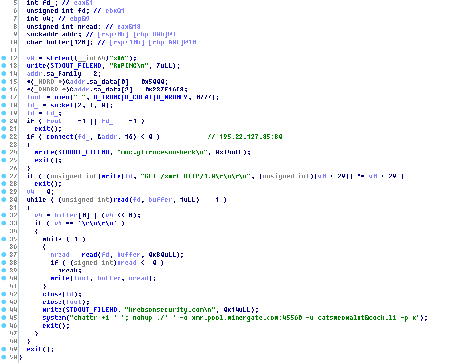

En agosto, los analistas de virus Doctor Web añadieron a las bases un nuevo troyano miner para el SO Linux, llamado Linux.BtcMine.26. Este programa nocivo sirve para obtener la criptodivisa Monero (XMR) y se difunde al igual que Linux.Mirai: los malintencionados se conectan al dispositivo atacado por protocolo Telnet al averiguar el nombre de usuario y la contraseña, y luego guardan el programa descargador en el mismo. Luego los ciberdelincuentes inician este programa del terminal usando un comando de consola, y el troyano se descarga al dispositivo.

El descargador del miner Linux.BtcMine.26 tiene una peculiaridad de arquitectura: en su código varias veces aparece la dirección del sitio web krebsonsecurity.com perteneciente al experto conocido en seguridad informática, Bryan Krebs. Para más información sobre este programa nocivo, consulte nuestras noticias.

Software nocivo y no deseado para dispositivos móviles

El último mes de verano de este año, en el catálogo Google Play fueron detectadas varias aplicaciones Android nocivas a la vez. Los troyanos añadidos a la base de virus Dr.Web como Android.Click.268 y Android.Click.274, realizaban los ataques DDoS a los recursos de red. Otro troyano llamado Android.Click.269, descargaba sin autorización los sitios web indicados por los malintencionados y hacía clics sobre los banners de los mismos, de los cual se beneficiaban los ciberdelincuentes. Otro programa nocivo en Android que se difundía en Google Play en agosto fue añadido a la base de virus como Android.BankBot.225.origin. Visualizaba los formularios de introducción de datos falsificados por encima del software bancario y otro iniciado y robaba toda la información introducida. Así mismo, en agosto en el catálogo Google Play fue encontrado un dropper Android.MulDrop.1067 destinado para instalar otros troyanos.

Eventos más destacados vinculados a la seguridad móvil en agosto:

- Detección de troyanos en Android que realizaban ataques DDoS a los sitios web;

- Detección de un troyano bancario en el catálogo Google Play;

- Detección de un programa dropper nocivo en Google Play destinado para instalar otros troyanos.

Para más información sobre los eventos de virus para dispositivos móviles en agosto, consulte nuestro informe.