Nuevo ataque global del cifrador: detalles de Doctor Web

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

28 de junio de 2017

El gusano cifrador que causó muchos problemas, Trojan.Encoder.12544 es de amenaza importante para los PCs en Microsoft Windows. Varias fuentes lo consideran modificación del troyano conocido como Petya (Trojan.Ransom.369), pero Trojan.Encoder.12544 solo es similar. Este programa nocivo penetró en los sistemas de información de un conjunto de entidades estatales, bancos y empresas en Ucrania y, así mismo, infectó los PCs de varias empresas rusas.

Actualmente se sabe que el troyano infecta los equipos con el mismo conjunto de vulnerabilidades usadas anteriormente por los malintencionados para difundir el troyano WannaCry. La difusión masiva de Trojan.Encoder.12544 empezó por la mañana el 27.06.2017. Al iniciarse en el equipo atacado, el troyano de varios modos busca los equipos disponibles en la red local, y luego, usando el listado de direcciones IP recibidas, empieza a escanear los puertos 445 y 139. Al detectar en la red los equipos que tienen abiertos estos puertos, Trojan.Encoder.12544 intenta infectarlos usando una vulnerabilidad conocida en el protocolo SMB (MS17-10).

En su cuerpo el troyano contiene dos recursos comprimidos que son versiones de 32- y 64-bits de la utilidad Mimikatz, destinada para interceptar las contraseñas de sesiones abiertas en Windows. En función del valor de bits del SO, descomprime la versión correspondiente de la utilidad, la guarda en la carpeta temporal y luego la inicia. Usando la utilidad Mimikatz, así como de dos otros modos, Trojan.Encoder.12544 recibe un listado de usuarios locales y de dominio autorizados en el equipo infectado. Luego busca las carpetas de red disponibles para la escritura, intenta abrirlas usando los datos de cuenta recibidos y guardar allí su propia copia. Para infectar los equipos a los cuales ha logrado obtener acceso, Trojan.Encoder.12544 usa la utilidad para administrar el equipo remoto PsExec (que también está almacenada en los recursos del troyano) o la utilidad de consola estándar para abrir los objetos Wmic.exe.

El encoder controla su inicio posterior usando un archivo que guarda en la carpeta C:\Windows\. Este archivo tiene nombre que corresponde al nombre del troyano sin extensión. Como la muestra del gusano difundida actualmente por los malintencionados se llama perfc.dat, el archivo que impide su inicio posterior se llamará C:\Windows\perfc. Pero si los malintencionados cambian el nombre inicial del troyano, la creación de un archivo llamado perfc sin extensión en la carpeta C:\Windows\ (como aconsejan algunas empresas antivirus) ya no podrá prevenir la infección del equipo.

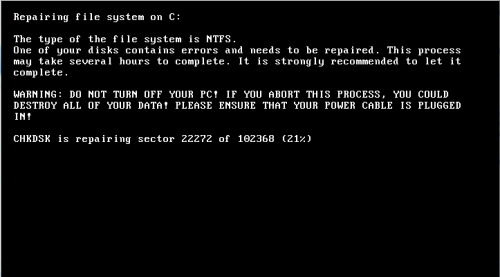

Una vez iniciado, el troyano configura los privilegios para sí mismo, carga su propia copia en la memoria y le otorga los permisos de administración. Luego el encoder cambia el contenido de su propio archivo en la unidad por los datos basura y lo borra. Luego Trojan.Encoder.12544 copia el registro de arranque original de Windows a otra sección de la unidad, al haberlo cifrado previamente con algoritmo XOR, y guarda el suyo en vez del mismo. Así mismo, se destruye VBR (Volume Boot Record, el registro de arranque del volumen) de la unidad C: el primer sector del disco se llana con los datos basura. Como resultado, una vez reiniciado el equipo, la administración se le otorga al registro de arranque del troyano. Visualiza en la pantalla del equipo infectado un texto similar al mensaje de la utilidad estándar para comprobar los discos CHDISK, mientras Trojan.Encoder.12544 cifra los archivos en las unidades.

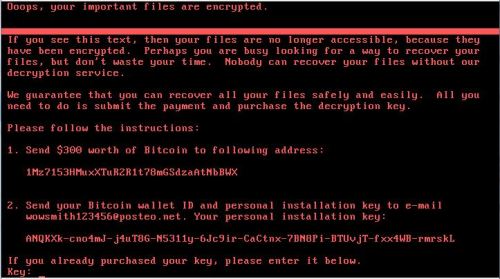

El troyano cifra los archivos solo en las unidades fijas del equipo, los datos de cada unidad se cifran en un flujo separado. El cifrado se realiza usando los algoritmos AES-128-CBC, para cada unidad se crea su propia clave. Esta clave se cifra usando el algoritmo RSA-2048 y se guarda en la carpeta raíz de la unidad del sistema bajo el nombre de README.TXT. Los archivos cifrados no tienen extensión extra. Además, el troyano es capaz de limpiar los registros de sistema. Al completar el cifrado, Trojan.Encoder.12544 visualiza en la pantalla una demanda de rescate de los malintencionados.

Aunque al servicio de soporte técnico de la empresa Doctor Web aún no llegó ninguna solicitud de las víctimas del cifrador Trojan.Encoder.12544, el mismo es de amenaza importante. Una característica de infección es el archivo perfc sin extensión en la carpeta C:\Windows. En caso de detectar este archivo, ¡no reinicie el equipo!

Y en caso de reiniciar el equipo, al iniciar el mismo en la pantalla aparece un mensaje sobre el inicio de la utilidad CHDISK, enseguida apague el PC. El registro de arranque en este caso será dañado, pero será posible recuperarlo con la utilidad de recuperación de Windows o la Consola de recuperación, al arrancar desde la unidad de distribución. Así mismo, se puede usar Dr.Web LiveDisk — cree una unidad o una unidad extraíble de arranque, arranque desde este dispositivo extraíble, inicie el escáner Dr.Web, escanee la unidad afectada, seleccione la función Desinfectar para amenazas detectadas.

Para prevenir la infección por el troyano Trojan.Encoder.12544, la empresa Doctor Web recomienda crear las copias de seguridad de todos los datos críticos en dispositivos autónomos de forma oportuna, así como usar la función «Protección contra la pérdida de datos» del Antivirus Dr.Web. Además, deben ser instaladas todas las actualizaciones de seguridad del sistema operativo. Los expertos de la empresa Doctor Web siguen analizando el cifrador Trojan.Encoder.12544.