Un troyano backdoor usa TeamViewer de manera innovadora

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

25 de mayo de 2016

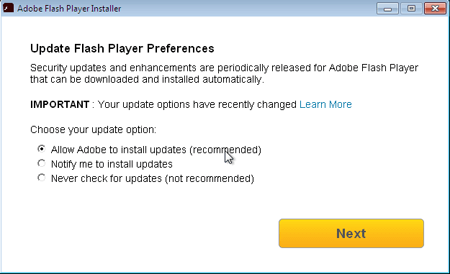

Para difundir el troyano BackDoor.TeamViewer.49 los ciberdelincuentes usan otro programa nocivoTrojan.MulDrop6.39120 realizado como actualización falsificada de Adobe Flash Player. El archivo ejecutable Trojan.MulDrop6.39120 en realidad instala el reproductor en el equipo que funciona bajo la administración de Windows, pero así mismo, sin que el usuario lo sepa, guarda en la unidad la aplicación TeamViewer, el troyano BackDoor.TeamViewer.49 y el archivo de configuración necesario para el funcionamiento del mismo. Durante la instalación en la pantalla se visualiza la ventana del instalador real de Flash Player.

Normalmente varios troyanos usan TeamViewer para organizar acceso no sancionado al equipo infectado. Pero el backdoor BackDoor.TeamViewer.49 necesita la utilidad TeamViewer por otra causa: usa activamente en su trabajo varias funciones internas del proceso de este programa. Además, al iniciarse, TeamViewer automáticamente coloca en la memoria del equipo la biblioteca avicap32.dll, lo que aprovecharon los malintencionados: han colocado en la carpeta donde Trojan.MulDrop6.39120 guarda esta aplicación una biblioteca de troyanos con el mismo nombre. En el momento de inicio, TeamViewer la carga automáticamente en la memoria.

Una vez iniciado el programa TeamViewer, BackDoor.TeamViewer.49 borra su icono del área de notificación de Windows y desactiva en el sistema la función de visualización de mensajes sobre errores. Así mismo, el troyano usa un mecanismo especial destinado para evitar volver a iniciarlo en el equipo infectado. Las opciones necesarias para el funcionamiento de BackDoor.TeamViewer.49 se guardan en el archivo de configuración cifrado.

BackDoor.TeamViewer.49 registra a sí mismo en el autoinicio, y luego en un ciclo ininterrumpido, pero con intervalos determinados, establece los atributos «de sistema» y «oculto» para su carpeta donde se guarda el archivo ejecutable mismo, la biblioteca nociva y el archivo de configuración. Si en algún momento no fue posible establecer estos atributos, el programa nocivo empieza a borrar del registro del sistema todas las claves que tienen que ver con el programa TeamViewer.

En el cuerpo del troyano se guarda otra biblioteca cifrada que realiza las funciones nocivas de BackDoor.TeamViewer.49. Contiene un conjunto creado de manera específica con los nombres de servidores administrativos de los cuales el troyano puede recibir varios comandos. Toda la información que el backdoor intercambia con el servidor administrativo se cifra.

El troyano puede ejecutar varias directivas administrativas, pero las dos básicas son los comandos para establecer conexión al abonado indicado (incluida la posibilidad de autorización en el mismo) y la redirección del tráfico del servidor administrativo al abonado indicado a través del equipo infectado. Esto les permite a los malintencionados asegurar su propio anonimato en Internet al conectarse a los abonados remotos a través del equipo infectado como si fuera un servidor proxy ordinario.

Los programas nocivos Trojan.MulDrop6.39120 y BackDoor.TeamViewer.49 se detectan y se borran por el Antivirus Dr.Web, por lo tanto, no suponen peligro para nuestros usuarios.

Doctor Web agradece a la empresa Yandex por una copia del troyano proporcionada para la investigación.