Un troyano detectado por Doctor Web infecta los terminales POS

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

2 de agosto de 2016

Un troyano añadido a las bases de virus bajo el nombre de Trojan.Kasidet.1 es una modificación del programa nocivo Trojan.MWZLesson, del cual la empresa Doctor Web ya informó en septiembre del año 2015 en una publicación. Además de la función de troyano para terminales POS, Trojan.MWZLesson puede interceptar las solicitudes GET y POST, enviadas desde el equipo infectado por los navegadores Mozilla Firefox, Google Chrome, Internet Explorer y Maxthon.

La muestra de Trojan.Kasidet.1 analizada por los expertos de Doctor Web se difunde como un archivo ZIP que contiene un archivo con extensión .SCR, un archivo SFX-RAR que se descomprime de forma automática. Este archivo extrae e inicia el programa nocivo mismo en el equipo atacado.

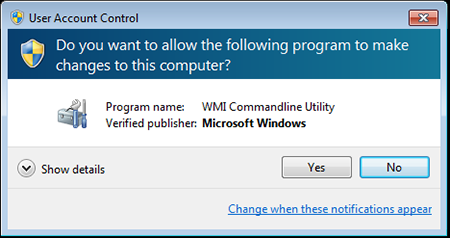

Primero, el troyano comprueba la existencia de su propia copia en el sistema infectado, y también intenta detectar en su entorno las máquinas virtuales, los emuladores y depuradores. Si Trojan.Kasidet.1 encuentra un programa que considera peligroso para sí mismo, finalizará. Si no hay estos programas, Trojan.Kasidet.1 intenta iniciarse en el equipo infectado con los derechos de administrador. Así mismo, en la pantalla se visualiza una advertencia del sistema de Control de las cuentas de usuarios (User Accounts Control, UAC), pero el editor de la aplicación iniciada wmic.exe es la corporación Microsoft, lo que debe «tranquilizar” a la víctima potencial:

A su vez, la utilidad wmic.exe inicia el archivo ejecutable Trojan.Kasidet.1. Al igual que Trojan.MWZLesson, este troyano es capaz de escanear la memoria operativa del dispositivo infectado en busca de tracks de tarjetas bancarias recibidas usando el dispositivo POS, y transferirlos al servidor administrativo. Además, puede robar las contraseñas de programas de correo Outlook, Foxmail o Thunderbird e incrustarse en procesos de los navegadores Mozilla Firefox, Google Chrome, Microsoft Internet Explorer y Maxthon para interceptar las solicitudes GET y POST. Así mismo, este programa nocivo, por comando del servidor administrativo, puede descargar e iniciar en el PC infectado otra aplicación o una biblioteca nociva, encontrar en las unidades y transferir a los malintencionados un archivo determinado o comunicarles el listado de procesos que están funcionando en el equipo.

La distinción clave de Trojan.Kasidet.1, a diferencia de Trojan.MWZLesson, es que las direcciones de sus servidores administrativos están ubicadas en la zona de dominio decentralizada .bit (Namecoin) — un sistema de servidores DNS raíz alternativos, basada en la tecnología Bitcoin. Los navegadores web ordinarios no tienen acceso a los recursos de red similares, pero Trojan.Kasidet.1 usa su propio algoritmo para recibir las direcciones IP de servidores de comando. Los programas nocivos que usan los abonados en la zona .bit como servidores administrativos, se conocen a partir del año 2013 como mínimo, pero los creadores de virus no usan con mucha frecuencia los dominios Namecoin como direcciones de servidores de comando.

El Antivirus Dr.Web detecta y elimina este troyano correctamente, por lo tanto, el mismo no supone peligro para nuestros usuarios.