Un troyano en Android detectado por Doctor Web puede comprar programas en Google Play

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

4 de agosto de 2016

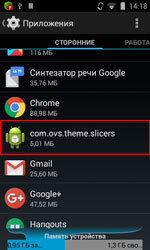

El troyano añadido a las bases de virus Dr.Web como Android.Slicer.1.origin se instala en dispositivos móviles por otras aplicaciones nocivas. Tiene funciones características para las utilidades de servicio populares y programas optimizadores. En particular, Android.Slicer.1.origin puede visualizar la información sobre el uso de la memoria operativa y “limpiarla” finalizando los procesos activos y, así mismo, permite activar y desactivar los módulos inalámbricos Wi-Fi y Bluetooth. Además, esta aplicación no tiene su propio acceso directo en el caparazón gráfico del sistema operativo, y el usuario no puede iniciarlo.

Aunque el programa tiene funciones bastante útiles, su destino principal es visualizar la publicidad importuna. Una vez iniciado, así como al encender o apagar la pantalla y el módulo Wi-Fi, Android.Slicer.1.origin transfiere al servidor administrativo la información sobre el identificador IMEI del Smartphone o de la tableta infectada, la dirección MAC y el adaptador Wi-Fi, el nombre del productor del dispositivo móvil y la versión del sistema operativo. De respuesta, la aplicación nociva recibe tareas necesarias para visualizar la publicidad, a saber:

- Añadir un acceso directo a la pantalla principal del SO;

- Visualizar un banner de publicidad;

- Abrir un enlace en el navegador o en el catálogo Google Play.

Así mismo, en algunos casos Android.Slicer.1.origin puede no solamente abrir las secciones establecidas del catálogo Google Play para publicitar programas, sino también instalar las aplicaciones correspondientes, así mismo, las de pago. En eso le “ayuda” otro troyano, un análogo de la utilidad su para trabajar con privilegios root y detectado por Dr.Web como Android.Rootkit.40. Si este programa nocivo está en la sección del sistema /system/bin, Android.Slicer.1.origin puede comprar y descargar automáticamente los programas de Google Play.

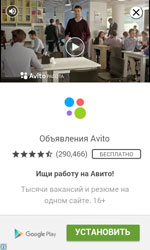

Para realizarlo, Android.Slicer.1.origin abre la sección de la aplicación en el catálogo y usando Android.Rootkit.40 en nombre de root inicia la utilidad de sistema estándar uiautomator. Usando la misma, el troyano recibe la información sobre todas las ventanas y elementos de administración visibles en la pantalla actualmente. Luego Android.Slicer.1.origin busca la información sobre los botones con el ID com.android.vending:id/buy_button (botones «Comprar» e «Instalar») y com.android.vending:id/continue_button (botón «Continuar»), localiza las coordenadas del punto medio de los botones correspondientes y hace clic sobre las mismas mientras los elementos de administración con los IDs necesarios están en la pantalla. De esta forma, Android.Slicer.1.origin puede automáticamente comprar las versiones de pago, así como descargar las versiones gratuitas de las aplicaciones establecidas por los malintencionados sin que el usuario lo sepa.

Además, las posibilidades de compra invisible e instalación del software de Google Play son limitadas para el troyano. Primero, los IDs de botones usados por Android.Slicer.1.origin están en la versión del SO Android de versión 4.3 y superior. Segundo, el programa nocivo Android.Rootkit.40 usado por el troyano no puede funcionar en dispositivos con SELinux activo, es decir, en el SO Android de versión 4.4 y superior. De esta forma, Android.Slicer.1.origin puede comprar e instalar programas de Google Play de forma autónoma solo en dispositivos que funcionan bajo la administración de Android 4.3.

El troyano Android.Slicer.1.origin se detecta correctamente y se elimina por los productos antivirus Dr.Web para Android, por lo tanto, no supone peligro para nuestros usuarios.