Un backdoor espía detectado por Doctor Web ataca a la población de Rusia, Gran Bretaña, España y los EE.UU

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

15 de agosto de 2016

El troyano, llamado BackDoor.TeamViewerENT.1, también tiene autodenominación Spy-Agent (así se llama la interfaz administrativa de su sistema de administración). Los malintencionados llevan desarrollando estos troyanos a partir del año 2011 y lanzan sus nuevas versiones con regularidad. En este material informaremos sobre una de ellas.

Al igual que el troyano de arquitectura similar, BackDoor.TeamViewer.49, este backdoor consiste en varios módulos. Pero si su antecedente usó los componentes del programa popular de administración remota del equipo TeamViewer solo para cargar en la memoria del equipo atacado una biblioteca nociva, BackDoor.TeamViewerENT.1 los usa para el espionaje.

Las funciones nocivas básicas del troyano están en la biblioteca avicap32.dll, y las opciones de su funcionamiento se almacenan en un bloque de configuración cifrado. Además de la biblioteca nociva creada por los malintencionados a propósito, el troyano guarda en la unidad del equipo atacado los archivos y carpetas necesarios para el funcionamiento del programa TeamViewer, así como algunos archivos módulos extra.

Si la aplicación en el SO Microsoft Windows requiere cargar la biblioteca dinámica para su funcionamiento, el sistema primero intenta encontrar el archivo con este nombre en la carpeta desde la cual fue iniciado el programa, y solo después — en las carpetas de sistema Windows. Los creadores de virus se aprovecharon de eso: la aplicación TeamViewer realmente necesita la biblioteca estándar avicap32.dll, guardada de forma predeterminada en uno de los directorios del sistema Windows. Pero el troyano guarda la biblioteca nociva con el mismo nombre directamente en la carpeta con el archivo ejecutable legal de TeamViewer, y, como resultado, el sistema carga la biblioteca troyana en vez de la verdadera en la memoria.

Una vez iniciado BackDoor.TeamViewerENT.1, desactiva la visualización de errores para el proceso de TeamViewer, establece los atributos de «sistema», «oculto» y «solo para lectura» para sus propios archivos y los archivos de este programa, y luego intercepta en la memoria del proceso TeamViewer las ejecuciones de funciones de esta aplicación y del conjunto de las funciones de sistema. Si para el funcionamiento correcto de TeamViewer en el equipo atacado falta algún archivo o componente, el troyano los descarga desde su servidor de control. Además, si BackDoor.TeamViewerENT.1 detecta un intento de inicio de programas «Administrador de tareas Windows» y Process Explorer, finaliza el proceso TeamViewer en el equipo infectado. Una vez conectado al servidor de control, el backdoor puede ejecutar los siguientes comandos de los malintencionados:

- Reiniciar PC;

- Apagar PC;

- desinstalar TeamViewer;

- reiniciar TeamViewer;

- empezar a escuchar el sonido del micrófono;

- finalizar la escucha del sonido del micrófono;

- detectar si hay una cámara web;

- empezar a ver vídeo a través de la cámara web;

- finalizar el uso de la cámara web para ver vídeo;

- descargar un archivo, guardarlo en una carpeta temporal e iniciarlo;

- actualizar el archivo de configuración o el archivo del backdoor;

- conectarse al nodo remoto indicado, luego iniciar cmd.exe redirigiendo la entrada y salida al host remoto.

Es evidente que estos comandos ofrecen amplias posibilidades de espionaje de equipos infectados para los malintencionados, incluyendo el robo de la información confidencial. En particular, ya sabemos que usando este troyano los ciberdelincuentes instalaban en los equipos infectados los programas nocivos de familias Trojan.Keylogger y Trojan.PWS.Stealer. Los analistas de virus de la empresa Doctor Web realizaron una investigación para averiguar que los malintencionados atacan a la población de países y regiones determinadas en determinados periodos. Por ejemplo, en julio, usando BackDoor.TeamViewerENT.1, los cibredelincuentes acataron a los ciudadanos de Europa, entre los cuales la mayoría eran residentes de Gran Bretaña y España, y el agosto cambiaron de objetivo para atacar los residentes de los EE.UU.

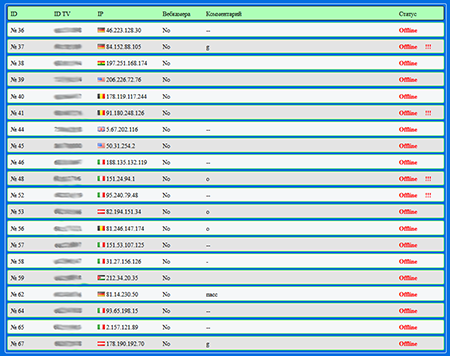

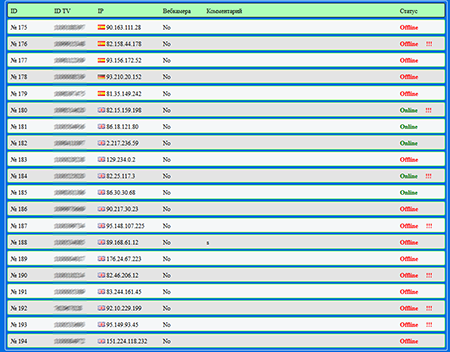

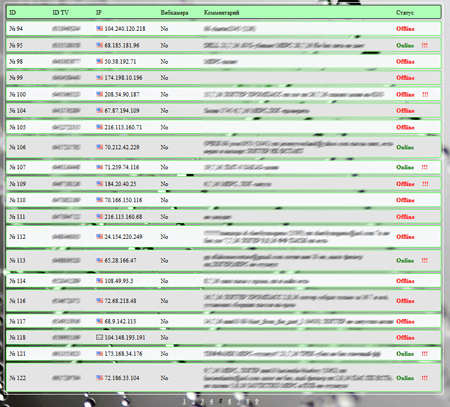

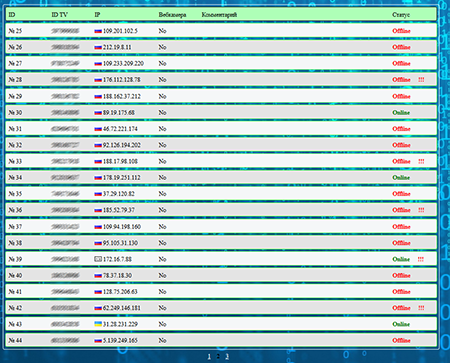

Muchos equipos infectados están en el territorio de Rusia:

Los expertos de la empresa Doctor Web siguen supervisando la situación, y aconsejan a los usuarios estar atentos y actualizar las bases de virus de forma oportuna. El troyano BackDoor.TeamViewerENT.1 se detecta y se elimina correctamente por el Antivirus Dr.Web, por lo tanto, no supone peligro para nuestros usuarios.