Doctor Web advierte: un troyano de autodifusión para Linux organiza botnets

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

19 de agosto de 2016

El nuevo troyano fue llamado Linux.Rex.1. Los usuarios del foro Kernelmode fueron unos de los primeros en informar sobre la difusión de este troyano que llamaron «extorsionista para Drupal» (Drupal ransomware), pero los analistas de virus Doctor Web consideran este nombre incompleto. Linux.Rex.1 de verdad ataca los sitios web que funcionan con motor popular Drupal, pero también tiene otras funciones.

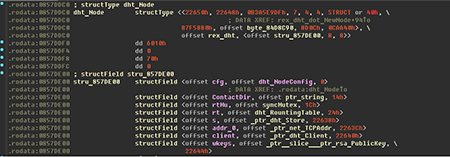

Las botnets modernas pueden ser divididas en dos tipos. El primero recibe los comandos de servidores de control, el segundo funciona sin los mismos, transfiriendo la información directamente de un nodo infectado a otro. Linux.Rex.1 organiza botnets de segundo tipo. Se llaman redes peer-to-peer o P2P (de inglés. peer-to-peer, «igual a igual»). En la arquitectura de Linux.Rex.1 hay una realización propia del protocolo que permite intercambiar la información con otros nodos infectados y de esta forma crear una botnet P2P decentralizada. El equipo infectado mismo, al iniciar el troyano, funciona como un nodo de esta red.

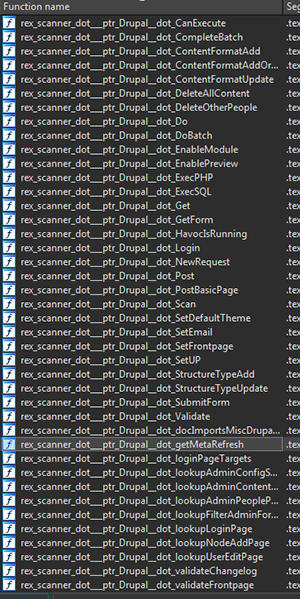

El troyano recibe las directivas de administración por protocolo HTTPS de otros equipos infectados y, en caso necesario, las transfiere a otros nodos de la botnet. Por comando Linux.Rex.1 inicia o detiene un ataque DDoS al nodo con la dirección IP establecida. Usando un módulo especial, el troyano escanea la red en busca de los sitios web que tienen instalados los sistemas de administración de contenido Drupal, Wordpress, Magento, JetSpeed y otros. Así mismo, busca el hardware de red bajo la administración del sistema operativo AirOS. Linux.Rex.1 usa las vulnerabilidades conocidas en este software para recibir un listado de usuarios, las claves privadas SSH, los nombres de usuario y las contraseñas almacenadas en los nodos remotos. Aunque no siempre es posible hacerlo.

Otra función de Linux.Rex.1 es el envío de mensajes por correo electrónico. En sus mensajes los malintencionados amenazan a titulares de los sitios web con ataques DDoS a los mismos. En caso de equivocarse del destinatario del mensaje, los ciberdelincuentes puden al mismo que lo reenvíe al empleado responsable de la empresa titular del sitio web. Para evitar un ataque, a la víctima potencial se le ofrece pagar un rescate en criptodivisa Bitcoin.

Para hackear los sitios web que funcionan bajo la administración de Drupal se usa la vulnerabilidad conocida de este CMS. Con una inyección SQL, el troyano se autoriza en el sistema. En caso de hackear con éxito, Linux.Rex.1 sube su propia copia al sitio web comprometido y la inicia. De esta forma, en Linux.Rex.1 fue realizada la autoreplicación— posibilidad de autodifusión sin participación de usuarios.

Linux.Rex.1 representa un peligro importante para los titulares de los sitios web, así como para los titulares de dispositivos bajo la administración de Linux. La firma de Linux.Rex.1 fue añadida a las bases del Antivirus Dr.Web para Linux, este troyano se detecta y se elimina por los productos antivirus Doctor Web.