Doctor Web: los troyanos Android.Xiny aprendieron a implementarse en los procesos de sistema

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

20 de septiembre de 2016

Los troyanos de la familia Android.Xiny se conocen a partir del marzo del año 2015. Los creadores de virus difunden activamente estos troyanos a través de varios sitios web que contienen software para dispositivos móviles y hasta a través de catálogos oficiales de aplicaciones, tales como Google Play, de lo cual la empresa Doctor Web informó anteriormente.

Al penetrar en Smartphones y tabletas en Android, los troyanos Android.Xiny intentan obtener acceso root para descargar e instalar varios tipos de software de manera oculta. Además, pueden visualizar publicidad importuna. Una de las peculiaridades de estas aplicaciones nocivas es un mecanismo de protección contra la eliminación, usado por primera vez. Se basa en asignar a los archivos apk troyanos un atributo «inmodificable» (immutable). Pero los malintencionados seguían mejorando los troyanos Xiny y añadieron a los mismos la posibilidad de implementarse (realizar inject) en los procesos de programas de sistema para iniciar varios complementos nocivos en nombre de los mismos.

Unos de estos troyanos actualizados investigado por los analistas de virus Doctor Web, fue llamado Android.Xiny.60. Se instala en el catálogo de sistema de dispositivos móviles por otros representantes de la familia Android.Xiny. Una vez iniciado, Android.Xiny.60 extrae de sus recursos de archivos varios componentes troyanos adicionales y los copia a catálogos de sistema:

- /system/xbin/igpi;

- /system/lib/igpld.so;

- /system/lib/igpfix.so;

- /system/framework/igpi.jar.

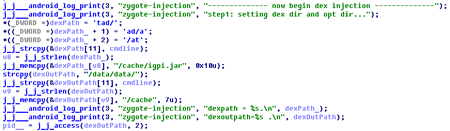

Luego, usando el módulo igpi (añadido a la base de visur Dr.Web como Android.Xiny.61) el troyano realiza un inject de la biblioteca igpld.so (se detecta por Dr.Web como Android.Xiny.62) en los procesos de aplicaciones de sistema Google Play (com.android.vending) y Servicios Google Play (com.google.android.gms, co.google.android.gms.persistent). Además, este módulo nocivo también puede implementarse en el proceso de sistema zygote, pero en la versión actual del troyano esta función no se usa.

Al infectar el proceso zygote Android.Xiny.62 empieza a supervisar el inicio de las nuevas aplicaciones. Como resultado, si el troyano detecta un proceso nuevamente iniciado, implementa en el mismo el módulo nocivo igpi.jar (Android.Xiny.60). El mismo módulo se implementa una vez infectados los procesos de aplicaciones de sistema Google Play y Servicios Google Play.

La tarea básica del módulo igpi.jar es descargar los complementos nocivos establecidos por los malintencionados e iniciar los mismos en contexto de programas infectados. Supervisa el estado del dispositivo móvil y, en caso de determinados eventos del sistema (por ejemplo, al apagar o encender la pantalla, cambiar el estado de conexión a la red, conexión o desconexión de batería u otros) se conecta al servidor administrativo donde envía la información siguiente sobre el Smartphone o la tablea infectada:

- ID IMEI;

- ID IMSI;

- dirección MAC del adaptador de red;

- versión del SO;

- nombre del modelo del dispositivo móvil;

- idioma del sistema;

- nombre del paquete de software en cuyo proceso funciona el troyano.

En respuesta Android.Xiny.60, puede descargar e iniciar los complementos nocivos que, una vez descargados, funcionarán como parte de alguna aplicación atacada. Los analistas de virus aún no han detectado la difusión de estos módulos nocivos, pero, si los malintencionados los crean, Android.Xiny.60 será capaz de atacar a usuarios de muchos programas. Por ejemplo, si el troyano se implementa en el proceso de Google Play, puede cargar en el mismo un módulo para instalar el software. En caso de infectar un proceso de algún Messenger, Android.Xiny.60 podrá interceptar y enviar mensajes. Y si un troyano se implementa en un proceso del programa bancario, una vez iniciado el complemento necesario, podrá robar los datos confidenciales (nombres de usuario, contraseñas, números de tarjetas de crédito, etc.) y hasta transferir dinero de forma oculta a las cuentas de los malintencionados.

Los expertos de la empresa Doctor Web siguen supervisando la actividad de los troyanos de la familia Android.Xiny. Para proteger los dispositivos móviles de infección, se recomienda instalar los productos antivirus Dr.Web para Android que detectan correctamente todas las modificaciones conocidas de estos programas nocivos.