Doctor Web investigó una familia de troyanos peligrosos en Linux

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

27 de septiembre de 2016

La primera versión del programa nocivo para Linux, posteriormente llamado Linux.Mirai, apareció aún en mayo de 2016 y fue añadida a las bases de virus de Dr.Web bajo el nombre de Linux.DDoS.87. Este troyano, capaz de funcionar en dispositivos con arquitectura х86, ARM, MIPS, SPARC, SH-4 y M68K, sirve para organizar ataques a rechazo de servicio, es decir, los ataques DDoS.

Linux.DDoS.87 contiene en su código algunos errores corregidos por los creadores de virus en versiones posteriores. Este troyano es similar a los programas nocivos de la familia Linux.BackDoor.Fgt, un representante de la cual ya mencionamos en noviembre del año 2014. Una vez iniciado en un dispositivo infectado, Linux.DDoS.87 busca en la memoria los procesos de otros programas troyanos y cancela su ejecución. Para evitar un detenimiento eventual de su propio proceso, el troyano crea en su carpeta un archivo llamado .shinigami y periódicamente comprueba si este archivo existe. Luego Linux.DDoS.87 intenta conectarse a su servidor de control para recibir las instrucciones posteriores. Al servidor se envía un ID que detecta la arquitectura del equipo infectada, y la información cobre la dirección MAC de la tarjeta de red.

Por comando de los malintencionados, Linux.DDoS.87 es capaz de realizar los tipos siguientes de ataques DDoS:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (varios tipos);

- HTTP flood.

El periodo máximo de funcionamiento ininterrumpido de Linux.DDoS.87 en el equipo infectado es de una semana, una vez finalizada la misma, el troyano finaliza su propio proceso.

A principios de agosto del año 2016 los analistas de virus de la empresa Doctor Web detectaron una nueva versión de este troyano peligroso, llamada Linux.DDoS.89. Este programa nocivo es muy similar a su antecesor, pero también se observan diferencias importantes de Linux.DDoS.87. Por ejemplo, en la versión actualizada fueron cambiados los pasos a seguir al iniciar el troyano. El mecanismo de protección contra la descarga de su propio proceso también fue cambiado: ahora el programa nocivo no intenta detectar si hay archivo especial en su propia carpeta, sino realiza la comprobación a base del ID del proceso (PID). En la información enviada por Linux.DDoS.89 al servidor de control no hay dirección МАС del adaptador de red. Además, no hay HTTP flood en el listado de tipos de ataques soportados. Así mismo, el formato de comandos recibidos de los malintencionados sigue siendo el mismo. Además, en Linux.DDoS.89 apareció un nuevo componente — un escáner telnet anteriormente usado en todas las versiones de Linux.BackDoor.Fgt. Este escáner sirve para buscar dispositivos vulnerables en la red y la conexión no sancionada a los mismos por protocolo telnet.

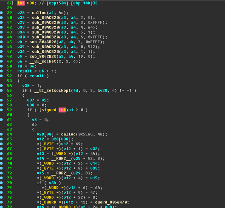

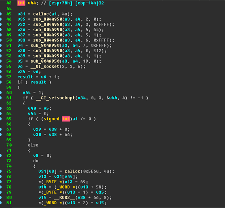

A finales de agosto – principios de septiembre fue detectada otra versión actualizada de este troyano, llamada Linux.Mirai. En algunas copias del programa nocivo apareció la función de autodesinstalación. El troyano aprendió a desconectar el watchdog que prevenía la suspensión del sistema operativo (para evitar el reinicio del dispositivo), y HTTP flood otra vez apareció en el listado de los tipos de ataques realizados. Pero aun así Linux.Mirai es similar a sus antecesores. Para comprara, en la figura más abajo véase un fragmento del código Linux.DDoS.87 (a la izquierda) y Linux.Mirai (a la derecha).

Algunos investigadores informaron en sus publicaciones que si Linux.Mirai logra detectar en la red un dispositivo telnet vulnerable, el troyano ejecuta el escenario bash hardwared en su cuerpo. Este comportamiento es característico para Linux.BackDoor.Fgt, pero este escenario no fue detectado en ninguna muestra de Linux.Mirai que tenían disponible los analistas de virus Doctor Web. Nuestros expertos les agradecerían a sus compañeros las muestras de Linux.Mirai donde los creadores de virus añadieron esta función.