17 de octubre de 2016

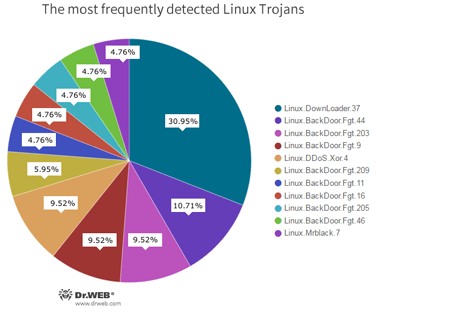

La tarea actual de los ciberdelincuentes que difunden troyanos para Internet de las cosas, es la creación de botnets para realizar los ataques DDoS, pero algunos troyanos se utilizan para usar el dispositivo infectado como servidor proxy. Desde mediados de septiembre de 2016, los expertos de Doctor Web registraron 11 636 ataques a varios dispositivos en Linux, de los cuales 9 582 se realizaron por protocolo SSH y 2054 — por protocolo Telnet. Con mayor frecuencia, los malintencionados cargaban más de 15 tipos de programas nocivos en los dispositivos hackeados, la mayoría de los cuales son de las familias Linux.DownLoader, Linux.DDoS y Linux.BackDoor.Fgt. La relación proporcional de estos troyanos puede consultarse en el diagrama más abajo.

El programa nocivo más difundido, según estas estadísticas, es el troyano Linux.Downloader.37, destinado para realizar los ataques DDoS. Entre las amenazas para Linux también hay representantes de las familias Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai, Linux.Nyadrop, Perl.Flood y Perl.DDoS – usando los mismos, los malintencionados también pueden realizar los ataques de rechazo de servicio. Con mayor frecuencia, en los dispositivos en Linux atacados fueron detectadas varias modificaciones de Linux.BackDoor.Fgt. Hay versiones de este troyano para arquitecturas MIPS, SPARC, m68k, SuperH, PowerPC y otras. Linux.BackDoor.Fgt también sirve para organizar los ataques DDoS.

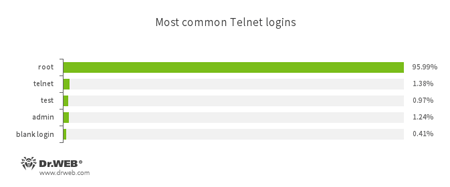

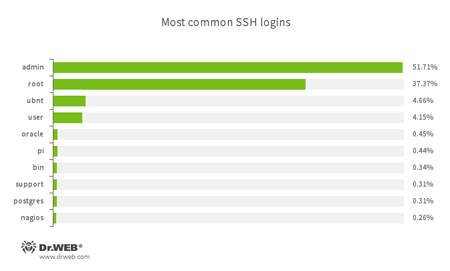

Todos estos programas nocivos, los ciberdelincuentes los cargan a los dispositivos, al adivinar el nombre de usuario y la contraseña de los mismos y al conectarse por protocolos Telnet o SSH. Así, por ejemplo, usando Telnet, los malintencionados con mayor frecuencia intentan conectarse al nodo atacado usando el nombre de usuario ‘root’, y usando SSH — ‘admin’:

En la tabla más abajo pueden consultarse algunas combinaciones estándar de nombres de usuario y contraseñas usados por los malintencionados al hackear varios dispositivos en Linux. Los ciberdelincuentes usaban estas combinaciones para realizar ataques reales.

| SSH | ||

|---|---|---|

| Nombre de usuario | Contraseña | Dispositivo/aplicación (supuestamente) |

| Informix | Informix | Una familia de sistemas de administración de las bases de datos relacionales (DBMS) Informix de la empresa IBM |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios Server and Network Monitoring Software |

| nagios | Nagios | software Nagios |

| cactiuser | Cacti | software Cacti |

| root | Synopass | software Synology |

| admin | Articon | ProxySG - Secure Web Gateway от Blue Coat Systems |

| Telnet | ||

| Root | xc3511 | Cámaras de video vigilancia |

| Root | Vizxv | Cámaras de video vigilancia de Dahua |

| Root | Anko | Cámaras de video vigilancia de Anko |

| Root | 5up | Routers de TP-Link |

| Root | XA1bac0MX | Cámaras de video vigilancia de CNB |

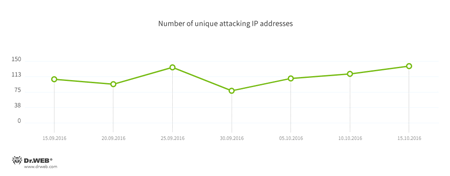

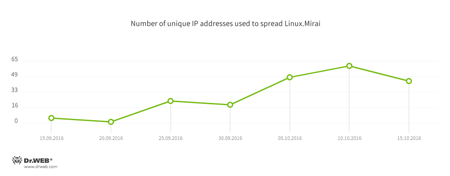

El promedio del número de direcciones IP únicas desde las cuales los malintencionados atacan los dispositivos en Linux supervisados por la empresa Doctor Web es de:

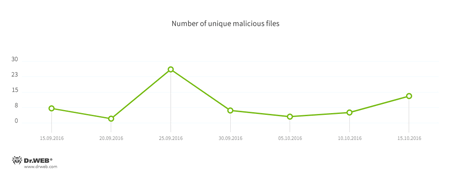

El número de archivos nocivos únicos cargados por los ciberdelincuentes en dispositivos hackeados también cambia con el tiempo – hasta varias decenas:

Son muy interesantes las estadísticas de cargas del troyano Linux.Mirai en dispositivos vulnerables: en cuanto los códigos fuente de este programa nocivo aparecieron en acceso público, enseguida fue muy popular entre los malintencionados. Lo confirma el número creciente de las direcciones IP únicas desde las cuales se carga este troyano:

En octubre, para instalar Linux.Mirai empezó a usarse el troyano de la familia Linux.Luabot. Así mismo, en la segunda mitad de septiembre, los analistas de Doctor Web registraban ataques con el troyano Linux.Nyadrop.1, sobre cuya detección informaron los autores del blog MalwareMustDie. A base de las combinaciones del nombre de usuario y la contraseña usados pata realizar los ataques se puede deducir que uno de los objetivos de los malintencionados eran los routers de la empresa TP-Link. El troyano Linux.Nyadrop.1 es de solo 621 bytes y sirve para instalar otros troyanos en el dispositivo comprometido.

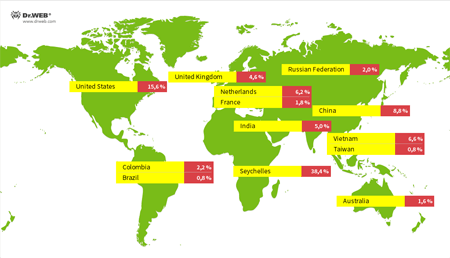

Más abajo puede consultarse la distribución geográfica de direcciones IP desde las cuales se cargaba el software nocivo a los dispositivos en Linux vulnerables:

Los expertos de la empresa Doctor Web siguen vigilando la difusión de los programas nocivos para el SO Linux e informarán de forma oportuna a los usuarios sobre las tendencias actuales en este ámbito.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios