Doctor Web detectó un troyano que se interesa por las grúas de edificación

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

17 de noviembre de 2016

El troyano para Windows llamado BackDoor.Crane.1 fue usado por los malintencionados en su ataque objetivo a dos empresas importantes rusas que se dedican a la fabricación de grúas de pórtico y de edificación, así como el equipamiento correspondiente. Es uno de los pocos casos de ataques objetivo usando el software nocivo detectado por los expertos de Doctor Web últimamente. Los analistas de la empresa confirmaron que este backdoor y dos otros programas nocivos que el mismo cargaba a los equipos infectados durante mucho tiempo robaban la información confidencial desde equipos infectados. El objetivo básico de los malintencionados eran los documentos financieros, los contratos y el comercio de negocios del personal. Además, los troyanos con cierta periodicidad hacían copias de pantalla de los PCs infectados y los enviaban al servidor de control perteneciente a los malintencionados. Estos hechos permiten suponer que los fabricantes rusos de grúas de edificación han sido víctimas de competencia desleal.

Vamos a ver detalladamente los aspectos técnicos de funcionamiento de BackDoor.Crane.1.

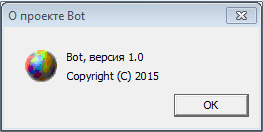

En los recursos del troyano los analistas de virus detectaron una ventana «Sobre el proyecto Bot» que en caso de funcionar el programa nocivo no se visualiza en la pantalla, — es probable que los creadores de virus hayan olvidado borrarlo al copiar el código. Contiene una línea «Copyright © 2015», pero la versión actual del backdoor fue compilada por los creadores de virus el 21 de abril de 2016.

Una vez iniciado, el troyano comprueba la existencia del archivo de configuración en la unidad del equipo atacado y, si no lo encuentra, lo crea. Luego BackDoor.Crane.1 carga a la memoria del equipo infectado sus propios módulos y con intervalos determinados empieza a consultar el servicio de control solicitando tareas. Cabe destacar que durante el intercambio de la información con el centro de comando el troyano usa como valor de la opción User-Agent la línea «RSDN HTTP Reader» — lo que permite deducir que los creadores de virus copiaron fragmentos del código desde el sitio web para los desarrolladores del software rsdn.org.

BackDoor.Crane.1 tiene varios módulos que pueden ser instalados por comando de los malintencionados. Cada uno de ellos realiza una tarea en concreta, entre ellas:

- Ejecución del comando transferido del servidor de control usando el interpretador de comandos cmd;

- Descarga de un archivo siguiendo un enlace establecido para guardarlo posteriormente en la carpeta indicada del equipo infectado;

- Generación y transferencia al servidor de control de un listado del contenido de un directorio establecido;

- Creación y transferencia al servidor de control de una copia de pantalla;

- Carga de un archivo al servidor indicado por los malintencionados usando el protocolo FTP;

- Carga de un archivo al servidor indicado por los malintencionados usando el protocolo HTTP.

Los expertos de la empresa Doctor Web detectaron que algunos módulos de BackDoor.Crane.1 descargaban e instalaban en los equipos infectados dos troyanos creados en el lenguaje Python, añadidos a las bases de virus Dr.Web bajo los nombres Python.BackDoor.Crane.1 y Python.BackDoor.Crane.2. El backdoor Python.BackDoor.Crane.1 intercambia la información con el servidor de control usando el protocolo HTTP y puede ejecutar casi el mismo conjunto de comandos que BackDoor.Crane.1. Se añadieron algunas nuevas funciones a este listado:

- Recibir un listado de archivos y catálogos por la ruta indicada;

- Borrar los archivos indicados;

- Finalizar los procesos indicados;

- Copiar los archivos establecidos;

- Transferir al servidor de control un listado de procesos iniciados, la información sobre el sistema operativo y las unidades del PC infectado;

- Finalizar su propio funcionamiento.

El segundo programa nocivo — Python.BackDoor.Crane.2 — sirve para ejecutar en el equipo infectado el código shell recibido del servidor de control.

Las firmas de estos programas nocivos fueron añadidas a las bases de virus Dr.Web y por lo tanto no son de amenaza para nuestros usuarios.