Doctor Web detectó troyanos en el firmware de los dispositivos móviles en Android populares

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

12 de diciembre de 2016

Uno de estos troyanos llamado Android.DownLoader.473.origin está en el firmware de muchos modelos de dispositivos en Android populares que funcionan en la plataforma hardware MTK. Hasta el momento de publicación de este material, fue detectado 26 modelos de smartphones, entre los cuales podemos destacar:

- MegaFon Login 4 LTE

- Irbis TZ85

- Irbis TX97

- Irbis TZ43

- Bravis NB85

- Bravis NB105

- SUPRA M72KG

- SUPRA M729G

- SUPRA V2N10

- Pixus Touch 7.85 3G

- Itell K3300

- General Satellite GS700

- Digma Plane 9.7 3G

- Nomi C07000

- Prestigio MultiPad Wize 3021 3G

- Prestigio MultiPad PMT5001 3G

- Optima 10.1 3G TT1040MG

- Marshal ME-711

- 7 MID

- Explay Imperium 8

- Perfeo 9032_3G

- Ritmix RMD-1121

- Oysters T72HM 3G

- Irbis tz70

- Irbis tz56

- Jeka JK103

Pero el número de modelos de dispositivos en Android infectados por este troyano puede ser superior.

Android.DownLoader.473.origin es un troyano descargador que empieza a funcionar cada vez al iniciar el dispositivo cargado. El programa nocivo supervisa la actividad del módulo Wi-Fi y, una vez detectada la conexión de red, se conecta al servidor de control desde el cual recibe un archivo de configuración con la tarea. Este archivo contiene la información sobre la aplicación que el troyano debe descargar. Una vez descargado este programa, Android.DownLoader.473.origin lo instala sin autorización.

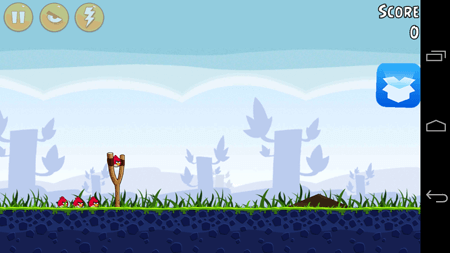

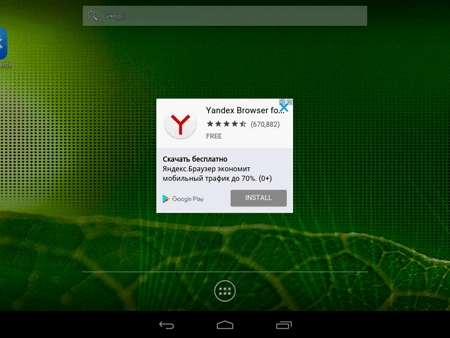

En realidad, por comando de los malintencionados el troyano puede descargar cualquier software en dispositivos infectados. Pueden ser tanto programas inofensivos, como no deseados y hasta nocivos. Por ejemplo, Android.DownLoader.473.origin difunde activamente la aplicación de publicidad H5GameCenter añadida a la base de virus Dr.Web como Adware.AdBox.1.origin. Una vez instalada, visualiza por encima de todos los programas iniciados una pequeña imagen de caja que no puede ser eliminada. Es un acceso directo al pulsar el cual, Adware.AdBox.1.origin abre un catálogo de software incrustado. Además, este programa nocivo visualiza banners de publicidad no deseados.

En varios foros, los titulares de dispositivos en Android mencionan que una vez eliminada la aplicación, H5GameCenter vuelve a ser instalado en el sistema, y el icono de caja otra vez se visualiza por encima de todos los programas. Esto pasa porque Android.DownLoader.473.origin vuelve a descargar e instala Adware.AdBox.1.origin en caso de eliminar el programa del dispositivo.

Otro troyano detectado en el firmware de algunos dispositivos en Android fue llamado Android.Sprovider.7. Fue localizado en smartphones Lenovo A319 y Lenovo A6000. Este programa nocivo está incrustado en la aplicación Rambla que proporciona acceso al catálogo de software del mismo nombre para el SO Android.

La funcionalidad básica de Android.Sprovider.7 está en un módulo de software autónomo (se detecta por Dr.Web como Android.Sprovider.12.origin), guardado cifrado en los recursos de la aplicación básica. Cada vez que el usuario desbloquee la pantalla del dispositivo, el troyano comprueba si este componente extra funciona. Si no está activo, Android.Sprovider.7 lo extrae de sus recursos y lo inicie. El módulo Android.Sprovider.12.origin tiene un conjunto de funcionales bastante amplio. Por ejemplo, puede

- Descargar un archivo apk e intentar instalado de un modo estándar solicitando autorización del usuario;

- Iniciar la aplicación instalada;

- Abrir un enlace establecido por los malintencionados en el navegador;

- Llamar al número determinado usando una aplicación del sistema estándar;

- Iniciar una aplicación para llamadas estándar donde ya estará marcado el número determinado;

- Visualizar publicidad por encima de todas las aplicaciones;

- visualizar la publicidad en el panel de notificaciones;

- crear un acceso directo en la pantalla principal;

- actualizar el módulo nocivo básico.

Como sabemos, por falsificar el número de instalaciones de aplicaciones, mejorar sus rankings de forma artificial, así como por difundir el software de publicidad los estafadores en Internet obtienen beneficios. Por lo tanto, es muy probable que los programas nocivos Android.DownLoader.473.origin y Android.Sprovider.7 se hayan penetrado en el firmware de dispositivos móviles por culpa de subcontratistas desleales que participaron en la creación de imágenes del SO y decidieron beneficiarse por cuenta de usuarios.

La empresa Doctor Web notificó a los productores de smartphones infectados sobre el problema surgido. Recomendamos a titulares de estos dispositivos contactar con el servicio de soporte de productores de smartphones y tabletas para recibir la actualización del software de sistema sin errores al lanzar la misma.

Los productos antivirus Dr.Web para Android detectan correctamente todas las versiones conocidas de troyanos Android.DownLoader.473.origin y Android.Sprovider.7, por lo tanto, nuestros usuarios podrán comprobar si su firmware está infectado.