Doctor Web espera un crecimiento de ataques de troyanos bancarios a usuarios de Android

Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

20 de enero de 2016

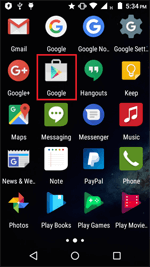

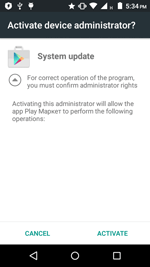

Los creadores de virus publicaron un código fuente de la nueva aplicación nociva solo hace un mes, pero los expertos de la empresa Doctor Web ya detectaron un banker en Android creado a base de la información proporcionada por los cibredelincuentes. Este troyano llamado Android.BankBot.149.origin se difunde como si fuera un programa no peligroso. Una vez instalado e iniciado Android.BankBot.149.origin por el usuario, el banker solicita acceso a las funciones de administrador del dispositivo móvil para dificultar su propia eliminación. Luego se esconde del usuario al quitar su icono de la pantalla principal.

Luego Android.BankBot.149.origin se conecta al servidor de control y espera sus comandos. El troyano puede realizar las acciones siguientes:

- Enviar mensajes SMS;

- Interceptar mensajes SMS;

- Solicitar los permisos de administrador;

- Realizar las solicitudes USSD;

- Recibir un listado de todos los contactos existentes de la libreta telefónica;

- Enviar SMS con un texto recibido en el comando a todos los números de la libreta telefónica;

- Supervisar la ubicación del dispositivo a través de satélites GPS;

- Solicitar en dispositivos con versiones modernas del SO Android un permiso extra para enviar mensajes SMS, hacer llamadas, acceder a la libreta telefónica y trabajar con el receptor GPS;

- Recibir un archivo de configuración con un listado de aplicaciones bancarias atacadas;

- Visualizar las ventanas de phishing.

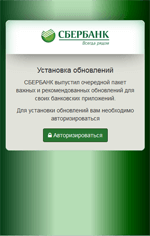

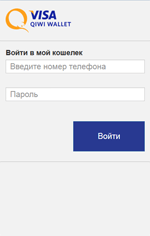

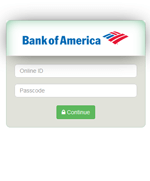

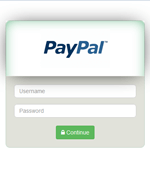

Al igual que muchos bankers en Android modernos, Android.BankBot.149.origin roba la información confidencial a los usuarios, al supervisar el inicio de las aplicaciones banca-cliente y el software para trabajar con sistemas de pago. La muestra investigada por los analistas de virus Doctor Web controla el inicio de más de tres decenas de estos programas. En cuanto Android.BankBot.149.origin detecte que uno de ellos empieza a funcionar, descarga del servidor de control un formulario phishing correspondiente para introducir el nombre de usuario y la contraseña para acceder a la cuenta del banco y lo visualiza por encima de la aplicación atacada.

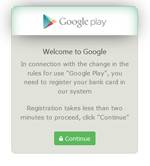

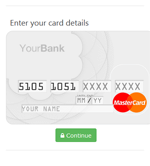

Además de robar nombres de usuario y contraseñas, el troyano intenta robar la información sobre la tarjeta bancaria del titular del dispositivo móvil infectado. Para realizarlo, Android.BankBot.149.origin supervisa el inicio de aplicaciones populares, tales como Facebook, Viber, Youtube, Messenger, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter y Play Market, y visualiza por encima de las mismas una ventana phishing de configuración del servicio de pago del catálogo Google Play.

Al llegar un SMS, el troyano desactiva todas las señales de sonido y vibración, envía el contenido de mensajes a los malintencionados e intenta borrar los SMS interceptados del listado de mensajes entrantes. Como resultado, el usuario no solamente no recibe las notificaciones de entidades de crédito con la información sobre las transacciones monetarias no planificadas, sino tampoco verá otros mensajes que llegan a su teléfono.

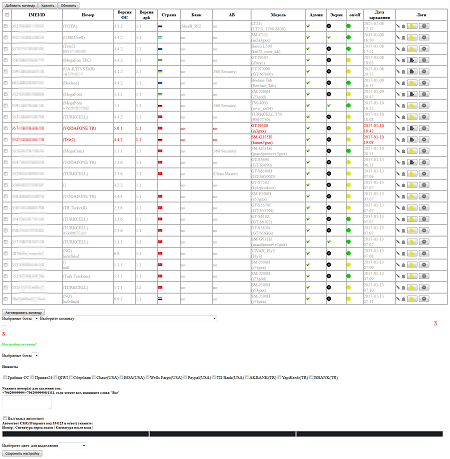

Todos los datos robados por Android.BankBot.149.origin se cargan al servidor de control y están disponibles en el panel de administración. Usando el mismo, los ciberdelincuentes no solamente reciben la información de interés, sino también administran la aplicación nociva.

En general, las posibilidades de este troyano son bastante estándar para los bancarios en Android modernos. Pero como los ciberdelincuentes lo crearon usando la información públicamente disponible, se puede esperar la aparición de muchos nuevos troyanos similares. Los productos antivirus Dr.Web para Android detectan correctamente Android.BankBot.149.origin, por lo tanto, el mismo no es peligroso para nuestros usuarios.