31 de enero de 2017

Durante el primer mes del año 2017 los expertos de la empresa Doctor Web detectaron un troyano Android que se implementaba en el proceso de funcionamiento del programa Play Market y descargaba sin autorización las aplicaciones del catálogo Google Play. Luego los analistas de virus investigaron un troyano bancario cuyo código fuente había sido publicado en Internet. Además, en enero fue detectado otro banker Android que se difundía como si fuera un juego Super Mario Run, aún no disponible para dispositivos en Android. Así mismo, el mes pasado en el catálogo Google Play fue registrado un troyano extorsionista que bloqueaba la pantalla de smartphones en Android y tabletas.

Tendencias claves de enero

- Detección del troyano Android que se implementaba en el proceso activo de la aplicación Play Market y descargaba programas del catálogo Google Play sin autorización

- Difusión de los nuevos troyanos bancarios

- Detección del troyano extorsionista en el catálogo de Google Play

Amenaza móvil del mes

A principios de enero, los analistas de virus de la empresa Doctor Web detectaron un troyano Android.Skyfin.1.origin que se implementaba en el proceso activo de la aplicación Play Market, robaba los datos confidenciales y descargaba sin autorización las aplicaciones del catálogo Google Play, falsificando su popularidad. Peculiaridades de Android.Skyfin.1.origin:

- Se difunde por otros programas nocivos que intentan obtener permisos root e instalan el troyano en el catálogo de sistema;

- Roba los datos confidenciales y otra información confidencial de la aplicación Play Market, imita el funcionamiento del mismo y descarga los programas del catálogo Google Play sin autorización del usuario;

- Una vez descargadas las aplicaciones, guárdalas en la tarjeta de memoria, pero no instala, para que el titular del móvil infectado no sospeche nada;

- Guarda en el catálogo Google Play las referencias falsificadas sobre los programas indicados por los malintencionados.

Para más información sobre este troyano, consulte la publicación en el sitio web de la empresa Doctor Web.

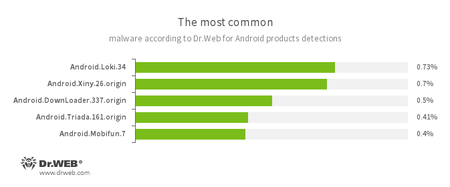

Según los datos de los productos antivirus Dr.Web para Android

- Android.Loki.34

Un programa nocivo destinado para descargar otros troyanos. - Android.Xiny.26.origin

Un troyano que descarga e instala varias aplicaciones y, así mismo, visualiza publicidad importuna. - Android.DownLoader.337.origin

Un troyano destinado para descargar otras aplicaciones nocivas. - Android.Triada.161.origin

Un representante de troyanos multifuncionales que realizan varias acciones nocivas. - Android.Mobifun.7

Un troyano destinado para descargar otras aplicaciones Android.

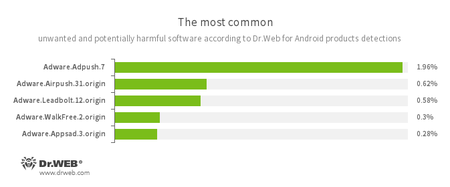

- Adware.Adpush.7

- Adware.Airpush.31.origin

- Adware.Leadbolt.12.origin

- Adware.WalkFree.2.origin

- Adware.Appsad.3.origin

Los módulos de software no deseados que se incrustan en las aplicaciones Android y sirven para visualizar publicidad importuna en dispositivos móviles.

Bankers Android

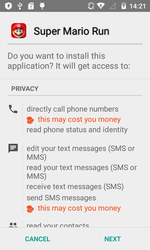

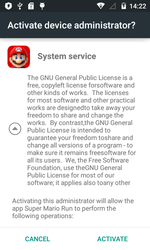

En enero, a los titulares de smartphones y tabletas en Android les amenazaba el troyano Android.BankBot.140.origin, difundido por los creadores de virus como si fuera un juego Super Mario Run. Actualmente está disponible solo para dispositivos bajo la administración de iOS, por eso, con este fraude los malintencionados aumentaban la probabilidad de instalación del programa nocivo por los usuarios.

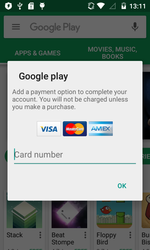

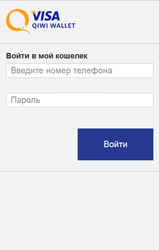

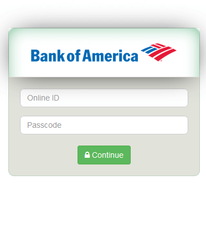

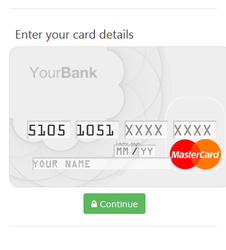

Android.BankBot.140.origin supervisaba el inicio de las aplicaciones bancarias y visualizaba por encima de sus ventanas un formulario phishing para introducir el nombre de usuario y la contraseña para acceder a la cuenta del usuario. Además, al abrir el programa Play Market, el troyano intentaba robar la información sobre la tarjeta bancaria, visualizando la ventana de configuración del servicio de pago Google Play falsificada.

A mediados del mes, los analistas de virus Doctor Web detectaron el troyano bancario Android.BankBot.149.origin cuyo código fuente había sido publicado por los creadores de virus anteriormente en Internet. Esta aplicación nociva supervisaba el inicio de programas de acceso a servicios de la banca online y servicios de pago y visualizaba por encima de los mismos un formulario fraudulento para introducir el nombre de usuario y la contraseña de la cuenta. Además, Android.BankBot.149.origin intentaba recibir la información sobre la tarjeta bancaria, visualizando la ventana de phishing por encima del programa Play Market.

Así mismo, este troyano interceptaba los SMS entrantes e intentaba ocultarlos, supervisaba las coordenadas GPS del dispositivo infectado, robaba la información de la libreta de teléfonos y podía enviar mensajes por todos los números disponibles. Para más información sobre Android.BankBot.149.origin consulte la noticia publicada en el sitio web de la empresa Doctor Web.

Troyanos en Google Play

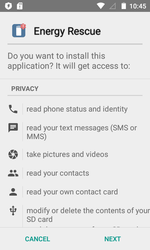

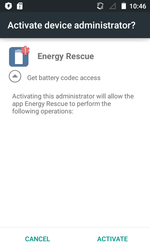

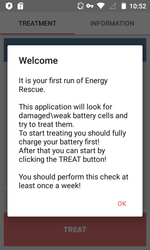

El mes pasado, en el catálogo Google Play fue detectado un troyano extorsionista Android.Locker.387.origin, para mayor dificultad de análisis y detección del cual fue usado un comprimidor especial. Pero aun así, el mismo se detecta correctamente por los productos antivirus Dr.Web para Android, como Android.Packed.15893. Este troyano se difundía como si fuera un programa Energy Rescue que supuestamente optimizaba el funcionamiento de la batería. Una vez iniciado, Android.Locker.387.origin solicitaba acceso a las funciones del administrador del dispositivo móvil y bloqueaba el Smartphone o la tableta infectados, solicitando un rescate para desbloquearlos. Así mismo, el extorsionista no atacaba a los usuarios de Rusia, Bielorrusia y Ucrania.

Además de bloquear los dispositivos Android, Android.Locker.387.origin robaba la información sobre los contactos de la libreta telefónica y todos los mensajes SMS disponibles.

Los ciberdelincuentes siguen mostrando interés por los dispositivos móviles bajo la administración del SO Android y crean muchas nuevas aplicaciones nocivas para esta plataforma móvil. Para proteger los smartphones y las tabletas, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android que detectan correctamente los troyanos Android y otros programas peligrosos.