31 de enero de 2017

Durante el primer mes del año 2017 los expertos de la empresa Doctor Web detectaron un gusano que infecta los archivos y desinstala otros programas nocivos. Así mismo, los analistas de virus detectaron varios miles de dispositivos Linux infectados por un nuevo troyano. Además, en enero a las bases de virus Dr.Web fue añadido un conjunto de programas nocivos peligrosos para la plataforma móvil Google Android. Uno de estos troyanos implementaba en la aplicación Play Market un módulo que descargaba varias aplicaciones del catálogo Google Play. Otro es un troyano bancario — los malintencionados publicaron su código fuente en acceso libre, por lo tanto, los analistas de Doctor Web consideran que en el futuro próximo se difundirán ampliamente los nuevos bankers creados a base del mismo.

Tendencias clave de enero

- Difusíón del gusano capaz de infectar archivos y eliminar otro software nocivo

- Detección de varios miles de dispositivos Linux infectados

- Aparición de un troyano en Android que incrusta su módulo en el programa Play Market

- Difusión del troyano bancario para Android en acceso libre

Amenaza del mes

Los gusanos son programas troyanos capaces de autopropagarse, sin participación del usuario, que no infectan los archivos ejecutables. En enero los analistas de Doctor Web detectaron un nuevo gusano – BackDoor.Ragebot.45. Recibe comando a través del protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat) y, al infectar el equipo, inicia el servidor FTP en el mismo. Usando el mismo, el troyano descarga su propia copia en el PC atacado.

El gusano se conecta a otros equipos de la red usando el sistema de acceso remoto al escritorio Virtual Network Computing (VNC), averiguando la contraseña con un diccionario. En caso de haber hackeado correctamente, establece una conexión VNC al equipo remoto. Luego el troyano envía las señales de pulsaciones de teclas, usando las cuales inicia el interpretador de comandos CMD y ejecuta en el mismo el código de descarga de su propia copia por protocolo FTP. De esta manera, el gusano se difunde automáticamente.

Además, BackDoor.Ragebot.45 sabe buscar e infectar los archivos RAR en dispositivos extraíbles y copiar a sí mismo a las carpetas de varios programas. Pero su peculiaridad es que este programa nocivo, por comando de los malintencionados, busca otros troyanos en el sistema, al detectar los cuales finaliza sus procesos y elimina los archivos ejecutables. Para más información sobre este troyano y su funcionamiento, consulte el artículo informativo.

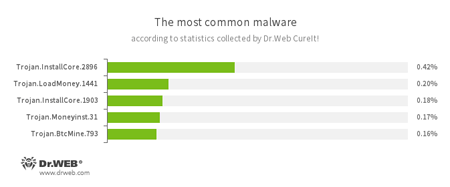

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado. - Trojan.Moneyinst.31

Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos. - Trojan.BtcMine.793

Un representante de la familia de programas nocivos que sin autorización del usuario aplica los recursos de computación del equipo infectado para obtener (mining) varias criptodivisas – por ejemplo, Bitcoin.

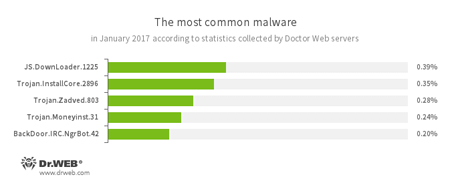

Según los datos de servidores de estadísticas Doctor Web

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan otros programas nocivos en el equipo. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad comprende la sustitución de los mensajes de publicidad visualizados en varios sitios web. - Trojan.Moneyinst.31

Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos. - BackDoor.IRC.NgrBot.42

Un troyano bastante difundido, conocido para los expertos de seguridad informática aún a partir del año 2011. Los programas nocivos de esta familia son capaces de ejecutar los comandos de los malintencionados en el equipo infectado, y los ciberdelincuentes lo administran usando el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat).

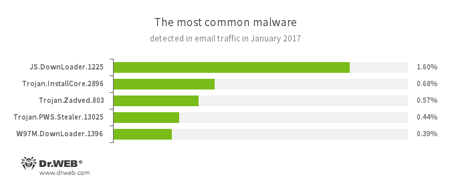

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad nociva comprende la sustitución de mensajes de publicidad visualizados en varios sitios web. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado.

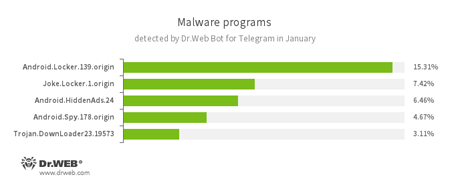

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos Android destinados para extorsionar dinero. Varias modificaciones de estos programas nocivos pueden visualizar un mensaje importuno sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil, para desbloquear el cual, a los usuarios se le ofrece pagar un rescate. - Joke.Locker.1.origin

Programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza la «pantalla azul de la muerte» del SO Windows en la misma (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Un troyano destinado para visualizar la publicidad importuna. - Android.Spy.178.origin

Un representante de la familia de troyanos para el SO Windows, capaces de robar la información confidencial, así mismo, las contraseñas de usuario. - Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

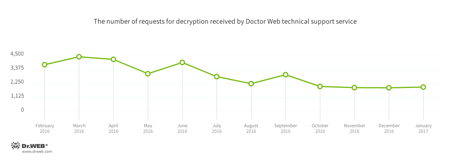

Troyanos cifradores

En enero, el servicio de soporte técnico de Doctor Web fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 36.71% de solicitudes;

- Trojan.Encoder.3953 — 5.00% de solicitudes;

- Trojan.Encoder.567 — 3.97% de solicitudes;

- Trojan.Encoder.761 — 3.33% de solicitudes;

- Trojan.Encoder.3976 — 2.88% de solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia del Antivirus Dr.Web para Windows

| Protección de datos contra la pérdida | |

|---|---|

|  |

En el mes de enero de 2017, a la base de sitios web no recomendados y nocivos se añadieron 223 127 direcciones de Internet.

| Diciembre 2016 | Enero 2017 | Dinámica |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Programas nocivos para Linux

La difusión masiva de programas nocivos para los sistemas operativos de la familia Linux no se produce muy a menudo, pero fue registrada por los expertos de Doctor Web en enero del año 2017. Se trata del troyano Linux.Proxy.10 destinado para iniciar el servidor proxy en el dispositivo SOCKS5 infectado. Estos dispositivos comprometidos se usan por los malintencionados para asegurar su propio anonimato en Internet. Según la información de los expertos Doctor Web, el 24 de enero de 2017 se registraron varios miles de dispositivos Linux infectados.

Linux.Proxy.10 se difunde al autorizarse en los nodos vulnerables con la combinación de nombre de usuario y contraseña establecida: normalmente otros troyanos Linux crean los usuarios con estos datos de la cuenta en el sistema (o los mismos están instalados en el dispositivo de manera predeterminada). Significa que Linux.Proxy.10 generalmente ataca los dispositivos ya infectados por otro software nocivo. Para más información sobre este programa nocivo, consulte el siguiente artículo.

Así mismo, en enero fue detectado un nuevo representante de la familia de programas nocivos Linux.Lady — Linux.Lady.4. En esta versión del troyano, los creadores de virus eliminaron la función de descargar e iniciar la utilidad para obtener (mining) criptodivisas, y también implementaron la posibilidad de atacar los almacenes de red de datos Redis. Además, en el troyano apareció un módulo extra capaz de comunicarse con servidores remotos usando la tecnología RPC (Remote Procedure Call), enviar la información sobre el sistema infectado a los mismos y ejecutar los comandos shell.

Software nocivo y no deseado para dispositivos móviles

Durante el primer mes del año 2017, los expertos de la empresa Doctor Web detectaron un troyano Android.Skyfin.1.origin que se implementaba en el proceso activo de la aplicación Play Market y descargaba sin autorización las aplicaciones del catálogo Google Play, falsificando su popularidad. Luego los analistas de virus detectaron un banker Android Android.BankBot.149.origin, cuyo código fuente fue publicado por los creadores de virus en Internet. Otro banker Android detectado en enero fue llamado Android.BankBot.140.origin. Se difundía como si fuera un juego Super Mario Run, aún no disponible para dispositivos en Android. Así mismo, en les pasado en el catálogo Google Play fue localizado un troyano extorsionista Android.Locker.387.origin que bloqueaba smartphones y tabletas.

Eventos más destacados vinculados a la seguridad móvil en enero:

- Detección de un troyano Android que se implementaba en el proceso activo del programa Play Market y descargaba sin autorización las aplicaciones del catálogo Google Play;

- Difusión de troyanos bancarios;

- Aparición del troyano extorsionista en el catálogo de aplicaciones Google Play.

Para más información sobre los virus para dispositivos móviles en enero, consulte nuestro informe.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus