Doctor Web investigó un nuevo troyano bancario

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

13 de febrero de 2017

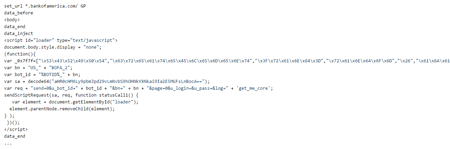

Este programa nocivo desarrollado por los creadores de antivirus a base de los códigos fuente de otro troyano bancario peligroso— Zeus (Trojan.PWS.Panda), fue llamado Trojan.PWS.Sphinx.2. El propósito básico del banker es realizar web injects. El troyano incrusta contenido ajeno en las páginas web consultadas por el usuario – por ejemplo, formularios falsificados para introducir el nombre de usuario y la contraseña la información de los cuales se transfiere a los malintencionados. La víctima potencial normalmente no nota la sustitución: el URL del recurso de Internet en la línea de dirección del navegador y el diseño del sitio web siguen siendo los mismos, el formulario o el texto falsificado se añaden a la página web directamente en el equipo infectado. Así mismo, los troyanos bancarios pueden robar a clientes de muchas entidades de crédito porque reciben los datos para realizar web injects desde el servidor de control. Si el usuario entra en el sitio web del banco cuya dirección está en la configuración del troyano, este troyano incrusta el contenido, anteriormente creado por los malintencionados, en la página web. En la figura siguiente puede consultarse un ejemplo del código que Trojan.PWS.Sphinx.2 incrusta en las páginas del sitio web bankofamerica.com:

Al iniciarrse, Trojan.PWS.Sphinx.2 se incrusta en el proceso activo del programa Navegador (explorer.exe) y descifra el bloque de configuración donde está oculta la dirección del servidor de control y la clave para cifrar los datos recibidos y enviados. Trojan.PWS.Sphinx.2 tiene arquitectura modular: por solicitud, el troyano descarga los complementos adicionales del servidor de los malintencionados. Dos módulos usados por el banker sirven para realizar web injects en versiones Windows de 32 y 64 bits, otros dos — para iniciar en el equipo infectado un servidor VNC usando el cual los ciberdelincuentes pueden conectarse al equipo infectado. Además, Trojan.PWS.Sphinx.2 descarga y guarda en el equipo infectado un conjunto de utilidades para instalar el certificado raíz — los ciberdelincuentes lo usan para ataques con tecnología MITM (Man in the middle, «hombre en el medio»). Además, el troyano contiene un así llamado grabber — un módulo funcional que intercepta y transfiere al servidor remoto la información que el usuario introduce en los formularios en varios sitios web.

Cabe destacar el modo original de inicio automático del troyano en el equipo infectado: para realizarlo, se usa un script en PHP y una aplicación para interpretar este lenguaje. El script se inicia usando el acceso directo que el banker coloca en la carpeta de autoinicio. Toda la información necesaria para su funcionamiento el troyano la guarda cifrada en el registro de sistema de Windows. Los módulos se guardan en un archivo aparte con extensión aleatoria que también está cifrado.

El antivirus Dr.Web detecta y borra correctamente el troyano Trojan.PWS.Sphinx.2, por lo tanto, el mismo no es de amenaza para nuestros usuarios.