28 de febrero de 2017

En el último mes de invierno apareció un nuevo troyano bancario que heredó los fragmentos del cogido fuente de otra familia de bankers difundida— Zeus (Trojan.PWS.Panda). Este programa nocivo incrusta contenido ajeno en las páginas web consultadas por el usuario e inicia el servidor VNC en el equipo infectado. Además, en febrero los analistas de Doctor Web detectaron un nuevo troyanos para el SO Linux. Así mismo, se añadieron las nuevas entradas en las bases de virus del Antivirus Dr.Web para Android.

Tendencias clave de febrero

- Difusión del nuevo troyano bancario

- Detección del programa nocivo peligroso para Linux

- Aparición de los nuevos troyanos para la plataforma móvil Android

Amenaza del mes

Los troyanos bancarios se consideran uno de los tipos más peligrosos de programas nocivos porque son capaces de robar dinero directamente desde las cuentas de sus víctimas en las entidades de crédito. Un nuevo troyano bancario investigado pen febrero por los analistas de virus Doctor Web fue llamado Trojan.PWS.Sphinx.2. Realiza web injects, es decir, incrusta contenido ajeno en las páginas en Internet consultadas por el usuario. De esta forma puede, por ejemplo, transferir a los malintencionados los nombres de usuario y las contraseñas para entrar en los sitios web bancarios que el usuario introduce en los formularios falsificados creados por el troyano. Más abajo puede consultarse un ejemplo del código que Trojan.PWS.Sphinx.2 incrusta en las páginas del sitio web bankofamerica.com:

Además, Trojan.PWS.Sphinx.2 puede iniciar en el equipo infectado el servidor VNC usando el cual los ciberdelincuentes pueden conectarse al equipo infectado e instalar en el sistema los certificados digitales para organizar ataques usando la tecnología MITM (Man in the middle, «hombre en el medio»). El troyano contiene un grabber — un módulo que intercepta y transfiere al servidor remoto la información que la víctima introduce en los formularios de varios sitios web. Cabe destacar que el inicio automático de Trojan.PWS.Sphinx.2 se realiza usando un script específico en PHP. Para más información sobre este programa nocivo, consulte la publicación en el sitio web de la empresa Doctor Web.

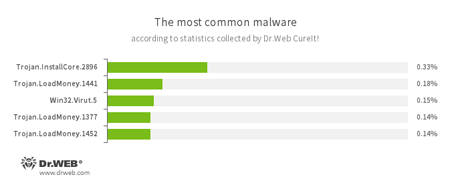

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado. - Win32.Virut.5

Un virus polimórfico complicado que infecta los archivos ejecutables y contiene las funciones de administración remota del equipo infectado.

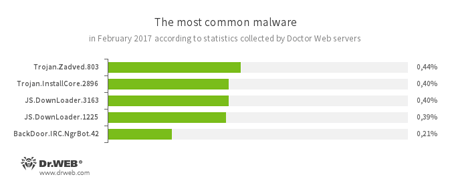

- Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web. - Trojan.InstallCore

Una familia de instaladores de programas no deseados y nocivos. - JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - BackDoor.IRC.NgrBot.42

Un troyano bastante difundido conocido para los expertos de seguridad informática aún a partir del año 2011. Los programas nocivos de esta familia son capaces de ejecutar en el equipo los comandos que llegan de los malintencionados, y la administración la realizan los ciberdelincuentes usando el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat).

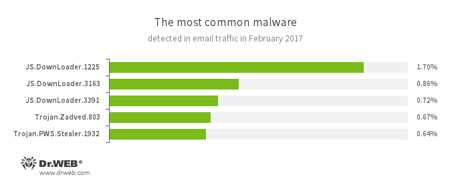

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo los programas nocivos. - Trojan.Zadved

Los complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.

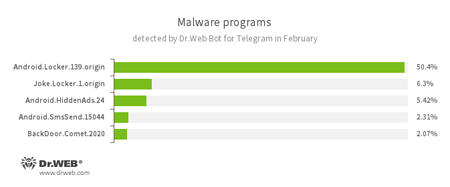

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos Android destinados para extorsionar dinero. Varias modificaciones de estos programas nocivos pueden visualizar mensajes importunos sobre una supuesta violación de la ley y el posterior bloqueo del dispositivo móvil; para desbloquearlo, el usuario debe pagar un rescate. - Joke.Locker.1.origin

Una programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo la imagen de la «pantalla azul de la muerte» del Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Un troyano destinado para visualizar la publicidad importuna. - Android.SmsSend.15044

Un representante de la familia de programas nocivos destinados para enviar mensajes SMS de tarifa alta y suscribir a los usuarios a varios servicios y servicios de contenido de pago. - BackDoor.Comet.2020

Un representante de la familia de programas nocivos capaces de ejecutar en el dispositivo infectado los comandos de los malintencionados y ofrecer acceso no sancionado al mismo.

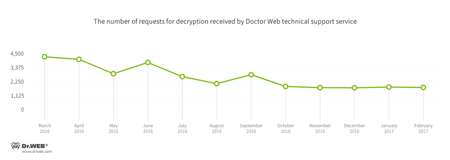

Troyanos cifradores

En febrero el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 31.16% de solicitudes;

- Trojan.Encoder.567 — 6.70% de solicitudes;

- Trojan.Encoder.3953 — 4.70% de solicitudes;

- Trojan.Encoder.761 — 3.31% de solicitudes;

- Trojan.Encoder.3976 — 1.91% de solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia del Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Durante el mes de febrero del año 2017 a la base de sitios web no recomendados y nocivos fueron añadidas 134 063 direcciones de Internet.

| Enero 2017 | Febrero 2017 | Dinámica |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Programas nocivos para Linux

Los troyanos que infectan los dispositivos Linux dejaron de ser considerados poco frecuentes. Pero en febrero los analistas de Doctor Web detectaron un programa nocivo no muy ordinario— al iniciarse en el equipo con el SO Microsoft Windows, intenta detectar en la red e infectar varios dispositivos en Linux.

Este troyano fue llamado Trojan.Mirai.1. Al descargar desde su servidor de control un listado de direcciones IP, inicia en el equipo infectado un escáner que sondea estas direcciones e intenta autorizarse en las mismas con la combinación de nombre de usuario y contraseña establecida en el archivo de configuración. Al conectarse por protocolo Telnet a un dispositivo bajo la administración de Linux, el troyano descarga en el nodo comprometido un archivo binario que a su vez descarga e inicia el programa nocivo Linux.Mirai. Además, Trojan.Mirai.1 puede ejecutar los comandos de los malintencionados y realiza otras funciones nocivas. Para más información sobre sus posibilidades, consulte el artículo informativo publicado en nuestro sitio web.

Así mismo, en febrero los analistas de virus de Doctor Web investigaron el troyano Linux.Aliande.4 creado en Goy destinado para hackear los nodos remotos al averiguar la contraseña usando un diccionario (btute force). Para su funcionamiento Linux.Aliande.4 usa el listado de dicciones IP recibido desde el servidor de control. Para acceder a dispositivos remotos, se usa el protocolo SSH. El listado de nombres de usuario y contraseñas averiguados correctamente el troyano lo envía a los malintencionados.

Software nocivo y no deseado para dispositivos móviles

En febrero fue detectado un troyano Android.Click.132.origin que se difundía a través del catálogo Google Play. Este programa nocivo abría sitios web sin autorización y hacía clics en banners de publicidad de forma automática. Luego los creadores de virus recibían dinero.

El evento más destacado vinculado con la seguridad móvil en febrero:

- Detección del troyano en Android que sin autorización abría los sitios web con publicidad y hacía clics sobre banners de publicidad automáticamente.

Para más información sobre los eventos de virus para dispositivos móviles en febrero, consulte nuestro informe.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus