28 de abril de 2017

En abril tuvieron lugar muchos eventos vinculados con la seguridad informática. A principios del mes, los ciberdelincuentes organizaron un envío nocivo para difundir un troyano multicomponente. Sirve para robar la información confidencial desde el equipo infectado. A mediados de abril, los expertos de Doctor Web investigaron un esquema fraudulento donde los malintencionados usaron un programa nocivo para engañar a usuarios. A finales del mes, se detectó una vulnerabilidad en el software Microsoft Office y se detectó la difusión del troyano que robaba contraseñas desde el equipo infectado.

Tendencias clave de abril

- Difusión del envío nocivo con un troyano multicomponente

- Detección de una vulnerabilidad en Microsoft Office

- Difusión de programas troyanos para Windows

Amenaza del mes

Un troyano multifuncional llamado Trojan.MulDrop7.24844 se difundía como un adjunto archivado en mensajes del correo electrónico.

El archivo contiene un contenedor comprimido creado usando las posibilidades del lenguaje Autoit. Un componente que Trojan.MulDrop7.24844 inicia en el equipo infectado es la aplicación para la administración remota detectada por el Antivirus Dr.Web como Program.RemoteAdmin.753. Además, el troyano guarda en la unidad dos aplicaciones más que son versiones de 32- y 64-bits de la utilidad Mimikatz. Sirve para interceptar las contraseñas de sesiones abiertas en Windows. Trojan.MulDrop7.24844 activa un keylogger que guarda en el archivo la información sobre las teclas pulsadas por el usuario y realiza otras funciones establecidas por la opción asignada al activar el mismo. El troyano les abre el acceso remoto por protocolo RDP (Remote Desktop Protocol) a los malintencionados para que los mismos puedan administrar el equipo infectado. Para más información sobre este programa nocivo, consulte el artículo publicado en el sitio web de la empresa Doctor Web.

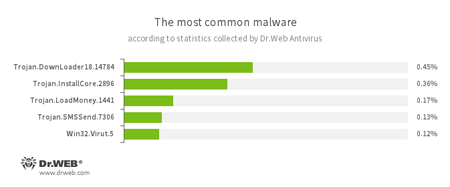

Según los datos de las estadísticas del Antivirus Dr.Web

- Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.LoadMoney

Una familia de programas instaladores generados por los servidores del programa socioе LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado. - Trojan.SMSSend.7306

Un representante de la familia de programas nocivos realizados como un archivo con un instalador incrustado. Ofrece enviar un mensaje SMS de pago al número corto de servicio para continuar con la instalación y obtener acceso al contenido del archivo, o indicar el número del teléfono e introducir el código recibido en el mensaje de respuesta, aceptando las condiciones de suscripción de pago. La “especialización” deTrojan.SMSSend es extorsión. - Win32.Virut.5

Un virus complicado polimórfico que infecta los archivos ejecutables y contiene funciones de administración remota del equipo infectado.

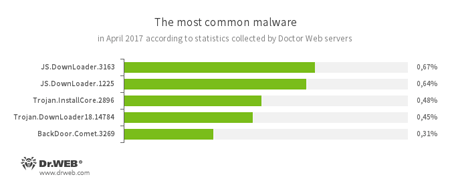

Según los datos de los servidores de estadísticas Doctor Web

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado. - BackDoor.Comet.3269

Un representante de la familia de programas nocivos que ejecutan los comandos de los malintencionados en el dispositivo infectado y ofrecen el acceso no sancionado al mismo.

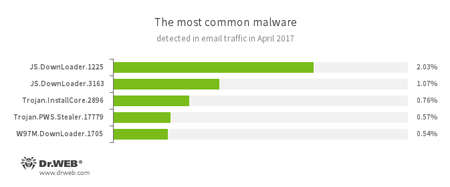

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado.

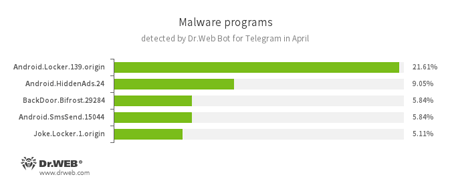

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos Android que sirven para extorsión. Visualiza un mensaje importuna sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil. Para desbloquearlo, al usuario se le ofrece pagar un rescate. - Android.HiddenAds.24

Un troyano que sirve para visualizar publicidad importuna. - BackDoor.Bifrost.29284

Un representante de la familia de troyanos backdoors capaces de ejecutar los comandos de los malintencionados en el equipo infectado. - Android.SmsSend.15044

Un representante de la familia de programas nocivos que sirven para enviar mensajes SMS de tarifa elevada y suscribir a usuarios a varios servicios, así mismo, de contenido. - Joke.Locker.1.origin

Programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo la “pantalla azul de la muerte” del SO Windows (BSOD, Blue Screen of Death).

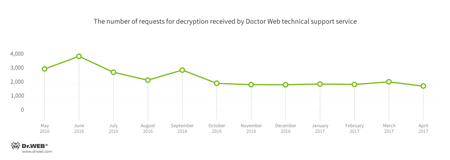

En abril, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 33.57% de solicitudes;

- Trojan.Encoder.3953 — 8.97% de solicitudes;

- Trojan.Encoder.567 — 3.80% de solicitudes;

- Trojan.Encoder.10144 — 3.59% de solicitudes;

- Trojan.Encoder.761 — 2.58% de solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows.

| Protección de datos contra la pérdida | |

|---|---|

|  |

En abril del año 2017 a la base de sitios web no recomendados y nocivos se añadieron 568 903 direcciones en Internet.

| Marzo 2017 | Abril 2017 | Dinámica |

| + 223 173 | + 568 903 | + 154.91% |

A finales de abril, la empresa Doctor Web informó sobre un esquema fraudulento usado desde hace poco por los estafadores de red que se dedican a los partidos fraudulentos.

Normalmente los malintencionados venden la información falsa sobre los resultados de futuras competiciones a los usuarios inocentes, usando la cual supuestamente se puede apostar para ganar en casas de apuestas. Ahora los ciberdelincuentes le ofrecen a la víctima potencial descargar un archivo RAR de autodescompresión protegido por la contraseña que contiene un archivo de texto con resultados de un partido. La contraseña para el archivo los delincuentes la envían una vez finalizada la competición – así la víctima potencial podrá asegurarse de la calidad del pronóstico. Pero en vez del archivo, recibe un programa creado por los malintencionados que imita completamente la interfaz y el comportamiento del archivo SFX creado con la aplicación WinRAR. Este “archivo” falsificado contiene una plantilla del archivo de texto adonde usando un algoritmo especial se insertan los resultados necesarios del partido en función de la contraseña introducida por el usuario. El programa fue añadido a las bases de virus Dr.Web bajo el nombre Trojan.Fraudster.2986, y las direcciones de las páginas web que la difunden – a las bases de sitios web no recomendados.

Conozca más sobre los sitios web no recomendados por Dr.WebOtros eventos de seguridad informática

A finales de abril fue detectado la difusión del programa nocivo Trojan.DownLoader23.60762, destinado para robar las contraseñas de navegadores populares y descargar varios archivos sin autorización. En el equipo infectado el troyano se incrusta en los procesos de navegadores e intercepta las funciones responsables del trabajo con la red. Puede ejecutar los comandos siguientes:

- Iniciar un archivo desde la carpeta temporal en la unidad del equipo infectado;

- Incrustarse en un proceso activo;

- Descargar el archivo indicado;

- Iniciar el archivo ejecutable indicado;

- Guardar y transferir a los malintencionados la base de datos SQLite usada por Google Chrome;

- Cambiar el servidor de control por el indicado;

- Borrar los archivos cookies;

- Reiniciar el sistema operativo;

- Apagar el equipo.

Para más información sobre este programa nocivo, consulte el material publicado en nuestro sitio web.

Así mismo, en abril fue detectada una vulnerabilidad en el editor de textos Word que forma parte del paquete Microsoft Office. Los malintencionados crearon un exploit Exploit.Ole2link.1 para esta vulnerabilidad. El exploit fue realizado como un documento Microsoft Word con extensión .docx. Al intentar abrir este documento, se carga otro archivo llamado doc.doc que contiene un script HTA incrustado detectado por Dr.Web como PowerShell.DownLoader.72. Este script HTA creado con sintaxis Windows Script inicia el interpretador de comandos PowerShell. En el mismo se procesa otro script nocivo que descarga el archivo ejecutable en el equipo atacado. Para más información sobre la vulnerabilidad, consulte el artículo informativo correspondiente.

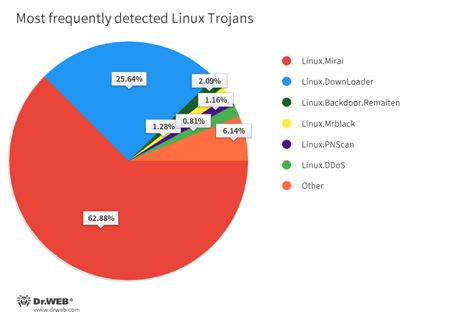

Programas nocivos para Linux

Durante el mes pasado los expertos de la empresa Doctor Web detectaron 1 317 388 ataques a varios dispositivos Linux, de ellos 147 401 se realizaron por protocolo SSH y 1 169 987— por protocolo Telnet. La proporción de los programas nocivos que los ciberdelincuentes descargaban en dispositivos atacados puede consultarse en el diagrama siguiente:

- Linux.Mirai

Un troyano para el SO Linux que sirve para organizar los ataques DDoS. Puede desactivar watchdog que previene la suspensión del sistema operativo (para evitar el reinicio del dispositivo). - Linux.DownLoader

Una familia de programas nocivo y scripts para Linux que sirven para descargar e instalar en el dispositivo atacado otros programas nocivos. - Linux.BackDoor.Remaiten

Una familia de programas nocivos para Linux que sirven para realizar ataques DDoS. Los troyanos de esta familia saben hackear los dispositivos por protocolo Telnet al averiguar la contraseña, en caso de realizarlo correctamente, guardan en el dispositivo un descargador creado en Assembler. Este descargador sirve para descargar e instalar otras aplicaciones nocivas en el dispositivo atacado. - Linux.Mrblack

Un programa troyano que sirve para realizar ataques DDoS, sirve para trabajar con distribuciones Linux para procesadores ARM. El troyano tiene un procesador de comandos incrustado que permite ejecutar las directivas recibidas del servidor de control remoto. - Linux.DDoS

Una familia de programas nocivos para dispositivos Linux. Sirven para organizar ataques DDoS. - Linux.PNScan

Una familia de gusanos de red que sirven para infectar los routers que funcionan bajo el SO de la familia Linux. El gusano resuelva las tareas siguientes: infección de dispositivos autónoma, apertura de puertos 9000 y 1337, servicio de solicitudes por estos puertos y organización de la conexión con el servidor de control.

En abril los analistas de virus de la empresa Doctor Web investigaron la versión actualizada del programa nocivo de la familia Linux.UbntFM, llamado Linux.UbntFM.2. Este troyano fue desarrollado por los creadores de virus para sistemas operativos de la familia Linux, entre ellos, Air OS, producida por Ubiquiti Networks que lo instala en sus dispositivos. Fue realizado en scritps bash que se difunden en el archivo tgz.

Linux.UbntFM.2 crea las nuevas cuentas en el dispositivo infectado y, así mismo, puede descargar e iniciar archivos aleatorios. Además, el troyano sabe atacar los dispositivos remotos usando la vulnerabilidad en la interfaz web Air OS que permite cargar un archivo aleatorio por ruta aleatoria sin autenticarse. Si el troyano no logra instalar el protocolo (o si en el equipo atacado no está instalado Air OS), puede intentar averiguar las cuentas para la conexión SSH usando un diccionario y los nombres de usuario "root", "admin", "ubnt" con las contraseñas que se guardan en el archivo "passlst". Para más información sobre las bases de funcionamiento de este programa nocivo, consulte la descripción técnica.

Además, en abril fue detectada la nueva versión del troyano de la familia Fgt — Linux.BackDoor.Fgt.645. Esta modificación del programa nocivo, a diferencia de sus antecesores, tiene un conjunto de funciones limitado (entre los cuales solo queda un módulo para hackear los abonados remotos y un dropper), así mismo, la nueva versión ahora tiene posibilidad de enviar solicitudes para descargar e iniciar el script sh.

Software nocivo y no deseado para dispositivos móviles

En abril a la base de virus Dr.Web fue añadido un nuevo troyano espía llamado Android.Chrysaor.1.origin. Los creadores de virus podían usarlo para ataques objetivo para robar la información confidencial a los usuarios de dispositivos móviles bajo la administración del SO Android. Así mismo, el mes pasado, en el catálogo Google Play se detectaron varios troyanos bancarios a la vez. Uno de ellos fue llamado Android.BankBot.179.origin. Se propagaba como si fuera un programa para ver vídeos en línea que en realidad realizaban la función declarada. Otro banker Android detectado en Google Play fue añadido a la base de virus como Android.BankBot.180.origin. Era un programa linterna.

Los eventos más desacatados vinculados a la seguridad “móvil” en abril:

- Detección de un troyano Android que sirve para ciberespionaje;

- Penetración de troyanos bancarios al catálogo Google Play que robaban la información confidencial de los usuarios de Android y robaban su dinero.

Para más información sobre virus para dispositivos móviles en abril, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus