17 de mayo de 2017

El programa nocivo, conocido como WannaCry, es un gusano de red capaz de infectar equipos en Microsoft Windows sin autorización del usuario. El antivirus Dr.Web detecta todos los componentes del gusano llamado Trojan.Encoder.11432. Su difusión empezó a eso de las 10 de la mañana, el 12 de mayo de 2017. El gusano ataca todos los equipos de la red local, así como los nodos en Internet remotos con direcciones IP aleatorias, intentando establecer conexión con el puerto 445. Una vez en el equipo infectado, el gusano intenta infectar otras máquinas disponibles — es por eso que la epidemia es tan masiva. Este programa nocivo tiene varios componentes y el troyano encoder es solo uno de ellos.

Gusano de red

Una vez iniciado, el gusano intenta enviar la solicitud al servidor remoto cuyo dominio está en el troyano. En caso de recibir la respuesta a esta solicitud, el gusano finaliza su propio funcionamiento. Algunos medios de comunicación informaron que fue posible bloquear la epidemia de WannaCry al registrar este dominio: hasta empezar la difusión del troyano, el mismo estaba libre, supuestamente por negligencia de los malintencionados. En realidad, el análisis del troyano demuestra que el mismo funcionará y se difundirá en los equipos que tienen acceso a la red local pero no tienen conexión a Internet. Por eso aún es muy pronto para hablar de bloqueo de la epidemia.

Una vez iniciado, el troyano registra a sí mismo como servicio de sistema llamado mssecsvc2.0. Así mismo, el gusano es sensible a las opciones de la línea de comandos: si se indica algún argumento, el gusano intenta configurar el recinicio automático del servicio en caso de un error. 24 horas después de su inicio como servicio de sistema, el gusano automáticamente finaliza su propio funcionamiento.

Al iniciarse correctamente en el equipo infectado, el gusano empieza a sondear los nodos disponibles en la red local del equipo infectado, así como los equipos en Internet con direcciones IP aleatorias. Intenta conectarse al puerto 445. En caso de establecer conexión correctamente, el gusano intenta infectar estos equipos usando una vulnerabilidad en el protocolo SMB.

Dropper

Un dropper es un componente que sirve para instalar un archivo nocivo ejecutable en el sistema operativo. El dropper del gusano WannaCry contiene un archivo ZIP importante, protegido con una contraseña, donde se guarda el archivo cifrado con el troyano encoder, el papel tapiz del Escritorio Windows con requerimientos de los malintencionados, un archivo con direcciones de servidores onion y el nombre del monedero para recibir bitcoins, así como un archivo con programas para el funcionamiento en la red Tor. El dropper se inicia desde el cuerpo del gusano, se instala en el sistema y luego intenta iniciar su propia copia como un servicio de sistema con un nombre aleatorio. Si no logra hacerlo, se ejecuta como un programa ordinario. La tarea básica del dropper es guardar el contenido del archivo en la unidad, así como descifrar e iniciar el cifrador.

Troyano cifrador

El encoder Trojan.Encoder.11432 cifra los archivos con una clave aleatoria. En el archivo se guarda la información sobre la longitud de la clave cifrada, la clave cifrada, la información sobre el tipo de cifrado y el tamaño del archivo inicial. Durante el cifrado se crea un archivo f.wnry donde se guarda un listado de archivos que pueden ser descifrados por el troyano en modo de prueba.

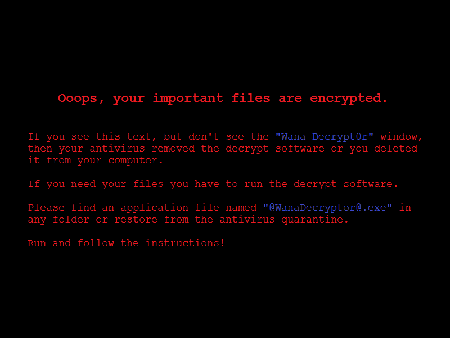

El troyano contiene un decoder del autor que borra las instantáneas en el equipo infectado y desconecta la función de recuperación del sistema. Cambia el papel tapiz del Escritorio Windows por un archivo gráfico de contenido siguiente:

Luego descomprime las aplicaciones para trabajar con la red Tor (o las descarga de la red) y se conecta a los servidores onion cuyas direcciones están indicadas en la configuración del troyano. Es desde donde recibe el nombre del monedero para recibir la criptodivisa Bitcoin y lo guarda en la configuración. Para intercambiar los datos con servidores onion, Trojan.Encoder.11432 usa su propio protocolo.

El decoder permite descifrar varios archivos de prueba cuyo listado se guarda en el archivo f.wnry. La clave privada necesaria para descifrar los mismos se guarda en un componente del programa nocivo. Por lo tanto, pueden ser descifrados hasta sin usar este troyano. Pero para el descifrado de los archivos de prueba, igual que de todos los demás, se usan claves distintas. Por lo tanto, no hay ninguna garantía de descifrar correctamente los datos dañados por el cifrador hasta en caso de pagar el rescate.

Lamentamos informar que actualmente no es posible descifrar los archivos dañados por Trojan.Encoder.11432.

Características de infección

Las características de infección por el gusano WannaCry son:

- servicio de sistema "mssecsvc2.0" (nombre visible - "Microsoft Security Center (2.0) Service");

- archivo del troyano encoder C:\WINDOWS\tasksche.exe, la copia anterior del programa nocivo se guarda en el archivo C:\WINDOWS\qeriuwjhrf.

Qué hacer en caso de infección

- para evitar la difusión de la infección, aislar las máquinas infectadas y PCs (con datos de valor) de las redes informáticas;

- guardar la copia de seguridad de la información en dispositivos independientes que luego deben ser guardados desconectados de cualquier equipo.

Para la descripción técnica del gusano, consulte este enlace.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios