Doctor Web investigó un troyano multicomponente para Linux

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

25 de mayo de 2017

Los primeros ataques con el troyano de la familia Linux.LuaBot fueron detectados por los expertos Doctor Web aún en diciembre de 2016. Todos los representantes de la familia han sido creados en lenguaje script Lua. El troyano sigue evolucionando a partir de noviembre de 2016, y las nuevas versiones de Linux.LuaBot aparecen regularmente. El programa nocivo Linux.LuaBot es un conjunto de 31 scripts Lua y dos módulos extra, cada uno de los cuales tiene su propia función. El troyano es capaz de infectar los dispositivos con arquitectura Intel x86 (y Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – en otras palabras, no solo los equipos, sino también una amplia gama de routers, consolas de TV, almacenes de red, cámaras IP y otros dispositivos “inteligentes”. Así mismo, los expertos de Doctor Web nunca habían detectado la compilación de este troyano para la arquitectura SPARC: el infector del troyano que infecta los dispositivos puede detectar esta arquitectura, pero no han sido detectados los módulos existentes para la misma.

Todos los scripts que forman parte de Linux.LuaBot están vinculados entre sí. El troyano genera un listado de direcciones IP que serán atacadas, y luego intenta conectarse a los dispositivos remotos usando el listado creado y autorizarse al averiguar el nombre de usuario y la contraseña usando el diccionario. Los scripts que se usan para hackear los abonados pueden detectar la arquitectura del dispositivo atacado y, además, tienen un mecanismo especial para detectar los honeypots (de inglés honeypot, «un tarro de miel») — los servidores que sirven para atraer a los malintencionados. Usando los honeypots, los expertos de seguridad informática estudian las metodologías de ataques y las herramientas de los malintencionados. Así mismo, los ataques se realizan tanto por protocolo como a través de SSH —un script Lua autónomo se encarga del trabajo con cada uno de estos protocolos. En caso de obtener acceso al dispositivo correctamente, el script nocivo instala en el mismo el troyano Linux.LuaBot de arquitectura correspondiente. Durante el ataque por protocolo Telnet, al nodo comprometido primero se carga un módulo pequeño que, al iniciarse, carga el troyano, en caso de un ataque por protocolo SSH, el troyano se carga enseguida.

Uno de los módulos, Linux.LuaBot, es un servidor web completo que funciona por protocolo HTTP. El servidor puede guardar en el dispositivo infectado y ejecutar la aplicación, transferir un archivo de su carpeta por solicitud e informar sobre la versión del troyano. Cabe destacar que en la versión de Linux.LuaBot del mes de mayo, los malintencionados quitaron la función de transferencia de datos sobre el dispositivo infectado.

Linux.LuaBot se comunica con el servidor de control por protocolo HTTP, así mismo, toda la información transferida se cifra. Para buscar los nuevos archivos de configuración y módulos se usa la red P2P a base del protocolo Bittorent DHT, el mismo que está registrado en las redes torrent ordinarias. Otro script más se encarga de esta función. Así mismo, los mensajes recibidos y transmitidos se escanean en busca de falsificaciones usando la firma digital. Si la red P2P no está disponible, un script autónomo realiza la actualización de Linux.LuaBot con otros nodos infectados, al cargar sus archivos a los dispositivos comprometidos por solicitud especial. Este script se encontraba solo en las primeras versiones del troyano.

El peligro de Linux.LuaBot para los titulares de dispositivos Linux radica en que este troyano en realidad es un backdoor, es decir, es capaz de ejecutar los comandos recibidos de los malintencionados. Además, las primeras versiones de este programa nocivo iniciaban el servidor proxy en el dispositivo comprometido, usado por los malintencionados para el anonimato de sus acciones en Internet.

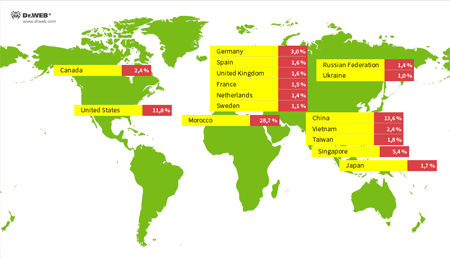

Los analistas de virus de Doctor Web recopilaron las estadísticas sobre las direcciones IP únicas de los dispositivos infectados por Linux.LuaBot. La distribución geográfica de estas direcciones puede consultarse en el gráfico siguiente.

Los expertos de Doctor Web conocen varias modificaciones de Linux.LuaBot que tiene funciones y arquitectura distintas. El Antivirus Dr.Web detecta todas las muestras deе Linux.LuaBot que existen hoy día.