Doctor Web investigó dos troyanos para Linux

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

5 de junio de 2017

El primero de los dos troyanos investigados por los expertos de Doctor Web fue añadido a las bases de virus Dr.Web bajo el nombre de Linux.MulDrop.14. Este programa nocivo ataca solo mini equipos Rasberry Pi. La difusión de Linux.MulDrop.14 empezado a partir de mediados de mayo. El troyano es un script en cuyo cuerpo se guarda una aplicación miner comprimida y cifrada, destinada para obtener criptodivisas. Linux.MulDrop.14 cambia la contraseña en el equipo infectado, descomprime e inicia el miner, y luego en el ciclo infinito empieza a buscar en los nodos con el puerto 22 abierto en el entorno de red. Al conectarse a los mismos por protocolo SSH, el troyano intenta iniciar su propia copia en los mismos.

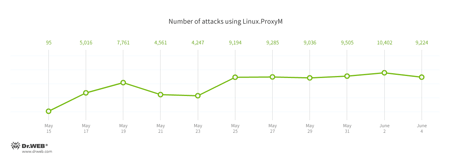

Otro troyano fue llamado Linux.ProxyM. Los ataques con el mismo se registraban aún a partir de febrero de 2017, pero se activaron más a partir de mediados de mayo. El gráfico del número de ataques del troyano Linux.ProxyM detectado por los expertos de Doctor Web puede consultarse más abajo.

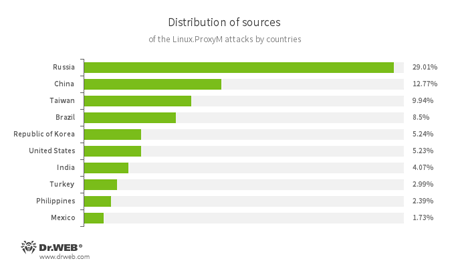

La mayor parte de las direcciones IP de las cuales se realizan los ataques están en Rusia. China ocupa el segundo lugar, Taiwán – el tercero. La distribución de las fuentes de ataques usando Linux.ProxyM por su geografía puede consultarse en la figura siguiente:

El troyano usa un conjunto especial de métodos para detectar los honeypots (de inglés honeypot – «tarro de miel») — de servidores alicientes aplicados por los expertos en seguridad informática para investigar el software nocivo. Una vez iniciado, se conecta al servidor de control y, al recibir la confirmación del mismo, inicia el servidor proxy SOCKS en el dispositivo infectado. Los malintencionados pueden usarlo para su propio anonimato en Internet.

Ambos troyanos se detectan y se eliminan por el Antivirus Dr.Web para Linux, por lo tanto, no son de amenaza para nuestros usuarios.