29 de junio de 2017

Los analistas que analizaron el cifrador Trojan.Encoder.12544 informan que la fuente inicial de difusión del troyano fue el sistema de actualización del programa MEDoc. Este programa ayuda a llevar la contabilidad tributaria a los usuarios ucranianos. Los investigadores detectaron que la utilidad EzVit.exe que forma parte del paquete de entrega MEDoc y sirve para la actualización de la aplicación básica, en un momento determinado ejecutaba el comando cmd que permitía cargar la biblioteca nociva en la memoria del ordenador. Esta biblioteca tiene realizada la funcionalidad básica de Trojan.Encoder.12544. Como este cifrador puede difundirse de forma autónoma por la red usando la vulnerabilidad del protocolo SMB, así como robar los datos de la cuenta de usuarios Windows, para la difusión posterior de la infección basta con solo un equipo infectado.

Aún en el año 2012, los analistas de virus de la empresa Doctor Web detectaron un ataque objetivo a la red de farmacias y empresas farmacéuticas de Rusia usando el programa nocivo BackDoor.Dande. Este troyano espía robaba la información sobre las compras de medicamentos usando programas especiales de industria farmacéutica. En el momento de inicio, el backdoor comprobaba si el sistema tiene instaladas las aplicaciones correspondientes para hacer pedidos y controlar las compras de medicinas, y, si no las había, finalizaba. Fueron infectados más de 2800 farmacias y empresas farmacéuticas rusas. De esta manera, se puede confirmar que BackDoor.Dande se usaba para espionaje industrial.

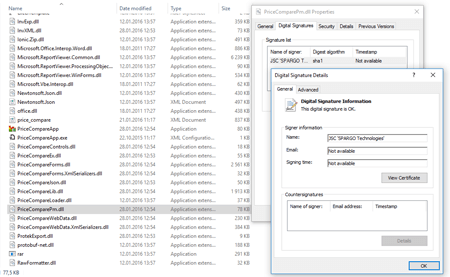

Los expertos de la empresa Doctor Web realizaron una investigación que duró 4 años. Al analizar los discos duros proporcionados por una empresa víctima de BackDoor.Dande, los analistas de virus detectaron la fecha de creación del controlador que inicia todos los demás componentes del backdoor. Este controlador se mencionaba en el archivo de intercambio Windows y en el registro del antivirus Avast instalado en el equipo infectado. El análisis de estos archivos confirmó que el controlador nocivo fue creado una vez iniciada la aplicación ePrica (D:\ePrica\App\PriceCompareLoader.dll). Esta aplicación desarrollada por la empresa Spargo Tecnologías permite a los directivos de las farmacias analizar los precios de medicamentos y seleccionar al proveedor óptimo. El análisis del programa ePrica permitió detectar que el mismo carga a la memoria una biblioteca que sin autorización descarga, descifra e inicia en ña memoria BackDoor.Dande. El troyano se descargaba desde el sitio web http://ws.eprica.ru de la empresa Spargo Tecnologías, destinado para actualizar el programa ePrica. Así mismo el módulo que cargaba el programa nocivo sin autorización tenía la firma digital Spargo válida. Los datos robados se cargaban por el troyano a servidores fuera de Rusia. En otras palabras, al igual que Trojan.Encoder.12544, el backdoor “se ocultaba” en el módulo de actualización de ese programa.

Ambos casos son similares, lo que confirma que la infraestructura de desarrollo de software requiere especial atención a la seguridad de información. Sobre todo, los procesos de actualización de cualquier software comercial deben ser controlados tanto por los desarrolladores como por los usuarios. Las utilidades de actualización de varios programas que tienen permisos de instalación e inicio de archivos ejecutables en el sistema operativo, de repente pueden ser fuente de infección. En caso de MEDoc, lo causó el hackeo por los malintencionados y el compromiso del servidor desde el cual se descargaban las actualizaciones, y en caso de BackDoor.Dande, según los expertos, las acciones deliberadas de insiders provocaron la difusión de la infección. Usando este método, los malintencionados pueden realizar un ataque objetivo eficaz contra los usuarios de casi cualquier software.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios