19 de julio de 2017

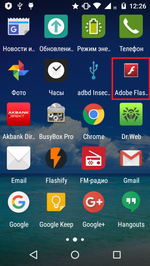

Android.BankBot.211.origin se difunde como si fuera una aplicación no nociva, por ejemplo, un reproductor Adobe Flash Player. Una vez instalado e iniciado el troyano por el usuario, el banker intenta acceder a las posibilidades especiales. Una vez instalado e iniciado el troyano por el usuario, el banker intenta acceder a las posibilidades especiales (Accessibility Service). Antes de hacerlo, Android.BankBot.211.origin visualiza una ventana con la solicitud que vuelve a aparecer cada vez al cerrarla y no permite trabajar con el dispositivo.

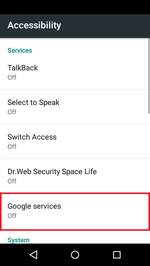

El modo de posibilidades especiales simplifica el trabajo con smartphones y tabletas en Android y se aplica, así mismo, para ayudar a los usuarios de capacidades limitadas. Permite a los programas hacer clics automáticamente sobre varios elementos de la interfaz, tales como los botones en las ventanas de diálogo y los menús del sistema. Al obligar al usuario a conceder estos permisos al troyano, Android.BankBot.211.origin usando los mismos, se añade automáticamente al listado de administradores del dispositivo, se convierte en el administrador de mensajes de manera predeterminada y accede a funciones de captura de la imagen de la pantalla. Todas estas acciones se acompañan de visualización de solicitudes de sistema que pueden ser omitidas porque el programa nocivo las confirma enseguida. Si el titular del dispositivo posteriormente intenta desactivar alguna función recibida por Android.BankBot.211.origin, el banker no permite hacerlo y devuelve al usuario a los menús de sistema anteriores.

Una vez infectado correctamente, el troyano se conecta al servidor de control registra el dispositivo móvil en el mismo y espera otros comandos. Android.BankBot.211.origin puede realizar las acciones siguientes:

- Enviar un mensajes SMS con el texto establecido al número indicado en el comando;

- Transferir al servidor la información sobre SMS guardada en la memoria del dispositivo;

- Cargar al servidor la información sobre las aplicaciones instaladas, el listado de contactos y la información sobre la llamadas telefónicas;

- Abrir el enlace establecido en el comando;

- Cambiar la dirección del centro de comandos.

Además, el programa nocivo supervisa todos los SMS entrantes y los transfiere también a los ciberdelincuentes.

Además de los comandos estándar, los malintencionados pueden enviar las directivas especiales al troyano. En los mismos se guarda la información cifrada sobre las aplicaciones que el bancario debe atacar. Al recibir estos comandos, Android.BankBot.211.origin puede:

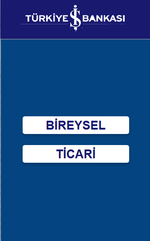

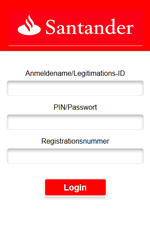

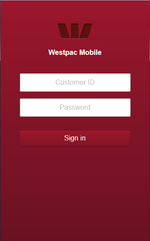

- Visualizar los formularios falsificados para introducir el nombre de usuario y la contraseña por encima de los programas bancarios iniciados;

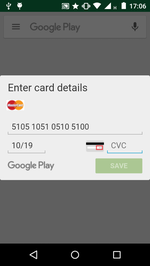

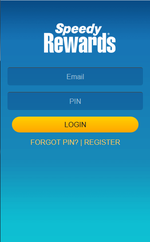

- Visualizar la ventana phishing de configuración del servicio de pagos solicitando la introducción de la información sobre la tarjeta bancaria (por ejemplo, en caso de trabajo con el programa Google Play);

- Bloquear el funcionamiento de antivirus y otras aplicaciones que pueden afectar el troyano.

Android.BankBot.211.origin puede atacar a usuarios de cualquier aplicación. Basta solo con que los cibredelincuentes actualicen el archivo de configuración con un listado de programas objetivo que el banker recibe al conectarse con el servidor de control. Por ejemplo, al principio de la observación del troyano, los creadores de virus se interesaban solo por los clientes de las empresas de crédito de Turquía, pero luego se geografía se amplió, entre los afectados pueden destacarse los habitantes de otros países, por ejemplo, Alemania, Australia, Polonia, Francia, Inglaterra y los EE.UU. En el momento de publicación de este material, el listado de los programas atacados por el troyano contiene más de 50 aplicaciones destinadas para trabajar con los sistemas de pago y el servicio de banca en línea, así como otro software.

Más abajo, pueden consultarse los ejemplos de ventanas fraudulentas que puede visualizar Android.BankBot.211.origin:

El troyano también recaba la información sobre todas las aplicaciones iniciadas y las acciones realizadas por el usuario en las mismas. Por ejemplo, supervisa los campos de texto disponibles, tales como los elementos del menú, y también registra las pulsaciones de botones y otros componentes de la interfaz de usuario.

Además, Android.BankBot.211.origin puede robar los nombres de usuario, contraseñas y otra información de autenticación introducida por el usuario en cualquier programa y en cualquier sitio web al autorizarse. Para robar contraseñas, el troyano hace un screenshot cada vez al pulsar el teclado y, como resultado, recibir la secuencia de caracteres necesaria antes de ocultar los mismos. Luego la información indicada en los campos visibles y todos los screenshots guardados se transfieren al servidor administrativo.

Como Android.BankBot.211.origin impide su propia eliminación, para afrontar el mismo, hay que realizar las acciones siguientes:

- Iniciar el Smartphone o la tableta infectada en modo seguro;

- Ir a la configuración de sistema y luego al listado de administradores del dispositivo;

- Localizar el troyano en este listado y quitarle los permisos correspondientes (así mismo, el programa nocivo intentará asustar al titular del dispositivo diciendo que se perderán todos los datos importantes, pero es solo un truco y los archivos no corren ningún peligro);

- Reiniciar el dispositivo, escanearlo completamente con el antivirus y borrar el troyano una vez finalizado el escaneo.

Todas las modificaciones de Android.BankBot.211.origin se detectan por el antivirus Dr.Web, por lo tanto, este banker no supone ningún peligro para nuestros usuarios.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios