27 de julio de 2017

Los troyanos de la familia Android.Triada se implementan en el proceso de sistema del componentes del SO Android llamado Zygote que se encarga del inicio de programas en dispositivos móviles. Gracias a la infección Zygote, ellos se implementan en los procesos de todas las aplicaciones activas, obtienen sus permisos y funcionan junto a los mismos como una sola unidad. Luego descargan e inician varios módulos nocivos sin autorización.

A diferencia de otros representantes de esta familia que para realizar las acciones nocivas intentan obtener los privilegios root, el troyano Android.Triada.231 detectado por los analistas de virus de Doctor Web está incrustado en la biblioteca del sistema libandroid_runtime.so. Su versión modificada fue localizada en varios dispositivos móviles a la vez, entre los cuales hay Leagoo M5 Plus, Leagoo M8, Nomu S10 y Nomu S20. La biblioteca libandroid_runtime.so se usa por todas las aplicaciones en Android, por lo tanto, el código nocivo en el sistema infectado está en la memoria de todas las aplicaciones iniciadas.

La implementación de Android.Triada.231 en esta biblioteca fue realizada a nivel del código inicial. Es probable que los insiders o los socios poco concienzudos que participaron en la creación de firmware de los dispositivos móviles infectados tengan que ver con la difusión con el troyano.

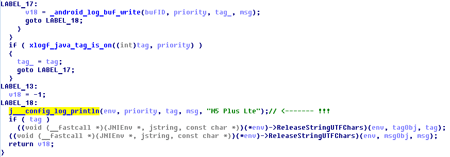

Android.Triada.231 está incrustado en libandroid_runtime.so de tal forma que tiene permisos de administración cada vez que la aplicación en el dispositivo hace una entrada en el registro del sistema. Como el servicio Zygote empieza a funcionar antes de los demás programas, el inicio primario del troyano se realiza a través del mismo.

Una vez inicializado, el programa nocivo realiza la configuración previa de algunas opciones, crea un catálogo de trabajo y comprueba en qué entorno funciona. Si el troyano funciona en el entorno Dalvik, оintercepta algún método de sistema, lo que le permite supervisar el inicio de todas las aplicaciones y empezar la actividad nociva una vez iniciadas las mismas.

La función básica de Android.Triada.231 es el inicio no autorizado de los módulos nocivos extra que pueden infectar otros componentes del troyano. Para iniciar los mismos, Android.Triada.231 comprueba si hay un subcatálogo especial en la carpeta de trabajo creada por el mismo anteriormente. Su nombre debe contener el valor MD5 del nombre del paquete de software de la aplicación en cuyo proceso se implementó el troyano. Si Android.Triada.231 encuentra un catálogo así, busca en el mismo el archivo 32.mmd o 64.mmd (para las versiones del sistema operativo de 32- y 64-bits respectivamente). Si hay este archivo, el troyano lo descifra, lo guarda bajo el nombre de libcnfgp.so, luego lo carga en la memoria operativa usando un método de sistema y borra el archivo descifrado del dispositivo. Si el programa nocivo no encuentra un objeto necesario, busca el archivo 36.jmd. Android.Triada.231, lo descifra, lo guarda bajo el nombre de mms-core.jar, lo inicia usando la clase DexClassLoader, y luego también borra la copia creada.

Como resultado, Android.Triada.231 es capaz de incrustar varios módulos troyanos en procesos de cualquier programa e influir en su funcionamiento. Por ejemplo, los creadores de virus pueden dar un comando de descargar e iniciar los complementos nocivos para robar la información confidencial de las aplicaciones bancarias, los módulos de ciberespionaje e intercepción de mensajería de clientes de las redes sociales y messengers en Internet etc.

Además, Android.Triada.231 puede extraer el módulo troyano Android.Triada.194.origin de la biblioteca libandroid_runtime.so, que se almacena cifrado en la misma. Su función básica es descargar los componentes nocivos extra de Internet, así como proporcionar su mutua interacción.

Como Android.Triada.231 está incrustado en una biblioteca del sistema operativo y está en la sección del sistema, no se puede borrarlo con métodos estándar. El único método seguro de afrontar este troyano es la instalación del firmware del SO Android no infectado. Los expertos de Doctor Web informaron a los productores de smartphones comprometidos sobre este problema, por lo tanto, se recomienda a los usuarios instalar todas las actualizaciones posibles que se lancen para estos dispositivos.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios