29 de septiembre de 2017

En septiembre varios medios de información comunicaron que los ciberdelincuentes empezaron a usar activamente los navegadores de usuarios para obtener criptodivisas de forma no autorizada (mining). La criptodivisa más popular entre los malintencionados es Monero (XMR).

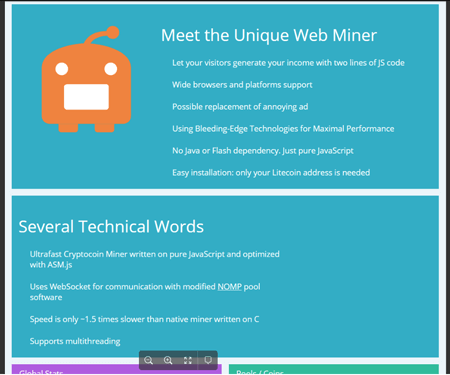

Un miner añadido en septiembre a las bases de virus Dr.Web bajo el nombre de Tool.BtcMine.1046 fue creado en JavaScript. Al entrar en algunos sitios web, un script de JavaScript implementado en el código de diseño de las páginas web iniciaba el “mining” de criptodivisas. Según las notificaciones de usuarios, en este momento la carga del procesador del equipo llegaba al 100%, y se volvía a la normalidad solo una vez cerrada la ventana del navegador. No es fácil deducir si este incidente se debe al hackeo de sitios web o implementación voluntaria del miner en el código por sus dueños. Actualmente al intentar cambiar a las páginas web que contienen un script similar, el Antivirus Dr.Web avisa a los usuarios sobre la detección del contenido potencialmente peligroso.

Posteriormente a las bases de virus fue añadida otra herramienta similar llamada Tool.BtcMine.1048. Este miner también fue creado en JavaScript. Es probable que haya sido diseñado como un modo alternativo de ganar dinero al publicar publicidad, pero se usaba sin autorización expresa de los visitantes de sitios web. En otras palabras, la tecnología indicada puede ser aplicada tanto de forma legal como criminal, para ganar dinero ilegal. Los scripts similares pueden ser incrustados en el código del sitio web no solo por sus titulares, sino también ser implementados por publicitantes que no tienen buenas intenciones o como resultado de hackeo. Además, la función de obtención de criptodivisas puede ser realizada también en los complementos que los usuarios instalan de forma autónoma en sus navegadores.

Así mismo, en septiembre los expertos en seguridad informática detectaron vulnerabilidades en el stack de protocolos Bluetooth, y los analistas de Doctor Web detectaron que los ciberdelincuentes usan Internet de las cosas para el envío de spam.

Tendencias clave de septiembre

- Aparición de programas miners creados en JavaScript

- Uso de Internet de las cosas por los malintencionados para enviar spam

- Detección de vulnerabilidades peligrosas en el protocolo Bluetooth

Amenaza del mes

La empresa Doctor Web ya había informado sobre el programa nocivo Linux.ProxyM que inicia el servidor proxy SOCKS en el dispositivo Linux infectado. Existen compilaciones de este troyano para dispositivos con arquitectura x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 y SPARC, es decir, el mismo puedeо funcionar en varios dispositivos “inteligentes”, tales como routers, consolas de tele etc. Los analistas de virus detectaron que los ciberdelincuentes envían spam que publicita los recursos para adultos con dispositivos infectados por este troyano. Cada 24 horas cada dispositivo infectado por Linux.ProxyM envía unos 400 mensajes. La actividad de esta botnet puede consultarse en el gráfico siguiente:

La mayoría de los dispositivos infectados por Linux.ProxyM que realizan ataques están en Brasil. Los EE.UU. ocupan el segundo lugar en este ranking, y Rusia – el tercero.

Para más información sobre Linux.ProxyM, véase el artículo publicado en nuestro sitio web.

Según los datos estadísticos del Antivirus Dr.Web

- Trojan.Inject

- Una familia de programas nocivos que implementan el código nocivo en los procesos de otros programas.

- Trojan.InstallCore

- Una familia de instaladores de aplicaciones no deseadas y nocivas.

- Trojan.BitCoinMiner.4

- Un representante de la familia de programa nocivos diseñados para la obtención no autorizada (mining) de criptodivisa BitCoin.

- Win32.Virut.5

- Un virus polimórfico que infecta los archivos ejecutables, Contiene las funciones de administración de equipos infectados a través del canal IRC.

- Trojan.BtcMine

- Una familia de programas nocivos que sin autorización del usuario aplican los recursos de computación del equipo infectado para obtener (mining) varias criptodivisas – por ejemplo, Bitcoin.

Según los datos de servidores de estadísticas Doctor Web

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en los procesos de otras aplicaciones.

- JS.Inject.3

- Una familia de scripts nocivos creados en JavaScript. Incrustan el script nocivo en el código HTML de las páginas web.

- Trojan.CCleaner.2

- Un programa nocivo detectado en la aplicación CCleaner para optimizar los sistemas operativos Microsoft Windows.

- Trojan.DownLoader

- Una familia de troyanos destinado para descargar otras aplicaciones nocivas en el equipo atacado.

- Win32.HLLW.Shadow

- Un gusano que usa dispositivos extraíbles y las unidades de red para su propagación. Además, puede difundirse por la red usando el protocolo estándar SMB. Puede descargar los archivos ejecutables del servidor administrativo e iniciarlos.

Estadísticas de programas nocivos en el tráfico de correo

- Trojan.Inject

- Una familia de troyanos que incrustan su código nocivo en los procesos de otros programas.

- VBS.DownLoader

- Una familia de scripts nocivos creados en VBScript. Descargan e instalan en el equipo otros programas nocivos.

- JS.Inject.3

- Una familia de scripts nocivos creados en JavaScript. Incrustan el script nocivo en el código HTML de las páginas web.

Según los datos del botо Dr.Web para Telegram

- Android.Locker

- Una familia de troyanos en Android destinados para extorsión. Visualizan un mensaje importuno sobre una supuesta violación de la ley y el posterior bloqueo del dispositivo móvil. Para desbloquear el mismo, el usuario tendrá que pagar un rescate.

- Android.Spy.337.origin

- Un representante de la familia de troyanos para el SO Android, capaces de robar la información confidencial, así mismo, las contraseñas de usuario.

- Joke.Locker.1.origin

- Un programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo la imagen de la «pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death).

- Android.Hidden

- Una familia de troyanos en Android capaces de ocultar su icono en el listado de aplicaciones del dispositivo infectado.

Cifradores

En septiembre, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 23,49% de solicitudes;

- Trojan.Encoder.13671 — 5,33% de solicitudes;

- Trojan.Encoder.11464 — 3,89% de solicitudes;

- Trojan.Encoder.761 — 2,74% de solicitudes;

- Trojan.Encoder.5342 — 2,02% de solicitudes;

- Trojan.Encoder.567 — 2,00% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En septiembre del año 2017, a la base de los sitios web no recomendados y nocivos fueron añadidas 298 324 direcciones de Internet.

| Agosto 2017 | Septiembre 2017 | Dinámica |

|---|---|---|

| + 275 399 | + 298 324 | +8.32% |

Software nocivo y no deseado para dispositivo móvils

En septiembre se difundió la información sobre la detección de un grupo de vulnerabilidades peligrosas BlueBorne en la realización del protocolo Bluetooth. Varios dispositivos, incluidos los smartphones y las tabletas en Android se someten a estas vulnerabilidades. Estas vulnerabilidades permiten a los malintencionados controlar completamente los dispositivos atacados, ejecutar un código aleatorio en los mismos y robar la información confidencial. Además, el mes pasado en el catálogo Google Play fue detectado el troyano Android.BankBot.234.origin, destinado para robar la información sobre las tarjetas bancarias.

Los eventos más destacados vinculados a la seguridad “móvil” en septiembre:

- Aparición de detalles sobre las vulnerabilidades en el stack del protocolo Bluetooth detectadas anteriormente;

- Detección de un troyano bancario en el catálogo Google Play.

Para más información sobre los eventos de virus para dispositivos móviles en septiembre, consulte nuestro informe.