Doctor Web investigó un backdoor creado en Python

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

16 de octubre de 2017

Este programa nocivo fue añadido a los bases de virus Dr.Web bajo el nombre de Python.BackDoor.33. Dentro del archivo del troyano hay una utilidad comprimida py2exe que permite iniciar los scripts Python en Windows como si fueran archivos ejecutables ordinarios. Las funciones básicas del programa nocivo fueron realizadas en el archivo mscore.pyc.

Python.BackDoor.33 guarda su propia copia en una carpeta de la unidad, para asegurar su propio inicio modifica el registro de sistema Windows y finaliza el script. De esta forma, las funciones nocivas básicas del backdooor se realizan una vez reiniciado el sistema.

Una vez reiniciado, el troyano intenta infectar todas las unidades conectadas al dispositivo con nombres de C a Z. Para realizarlo, crea una carpeta oculta, guarda una copia de su archivo ejecutable en la misma (también con atributo “oculto”), y luego en la carpeta raíz de la unidad crea un enlace de tipo «nombre de volumen».lnk que lleva al archivo ejecutable nocivo. Todos los archivos distintos de.lnk, VolumeInformation.exe y .vbs, los mueve a la carpeta oculta creada anteriormente.

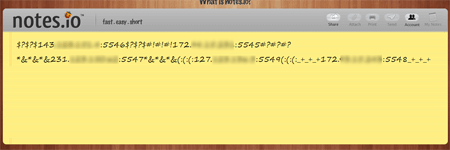

Luego el troyano intenta detectar la dirección IP y el puerto disponible del servidor de control al enviar la solicitud a varios servidores de Internet, incluidos pastebin.com, docs.google.com y notes.io. El valor recibido es de siguiente aspecto:

Si el backdoor consigue recibir la dirección IP y el puerto, envía la solicitud especial al servidor de control. Si el troyano recibe la respuesta a la misma, descargara desde el servidor de control ye iniciará en el equipo infectado un script en Python añadido a las bases de virus Dr.Web bajo el nombre de Python.BackDoor.35. Este script tiene realizadas las funciones de robo de contraseñas (stealer), intercepción de pulsaciones de teclas (keylogger) y las acciones de ejecutar comandos de forma remota (backdoor). Además, este troyano sabe comprobar los medios de información conectados al dispositivo infectado e infectarlos de manera similar. En particular, Python.BackDoor.35 permite a los malintencionados:

- Robar la información de navegadores Chrome, Opera, Yandex, Amigo, Torch, Spark;

- Registrar las pulsaciones de teclas y hacer las copias de pantalla;

- Cargar los módulos extra en Python y ejecutarlos;

- Descargar archivos y guardarlos en el medio del dispositivo infectado;

- Recibir el contenido de la carpeta indicada;

- Desplazarse por carpetas;

- Solicitar la información sobre el sistema.

Además, la estructura de Python.BackDoor.35 tiene prevista la función de autorenovación, pero actualmente no funciona. Las firmas de todos los programas nocivos mencionados más arriba fueron añadidas a las bases de virus Dr.Web y no son de amenaza para nuestros usuarios.

Más información sobre el troyano

#backdoor #software_nocivo #troyano