BadRabbit tiene miedo de los equipos con Dr.Web: un análisis del troyano popular

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

26 de octubre de 2017

El gusano Trojan.BadRabbit consiste en tres componentes como mínimo: un dropper, un gusano encoder y un cifrador de discos, también capaz de funcionar como descifrador. Una vez iniciado, el dropper cuyas muestras son archivos ejecutables con un icono del instalador de Adobe Flash se carga completamente en la memoria. Luego el troyano guarda el troyano encoder en el archivo C:\Windows\infpub.dat y lo inicio con el programa de sistema rundll32.exe y finaliza su propio proceso.

El troyano recaba la información sobre el equipo infectado y también comprueba si en el mismo están iniciados los procesos de dos programas antivirus: Dr.Web y McAfee (en particular, los procesos llamados dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe и mcshield.exe). Si estos procesos se detectan, BadRabbit omite la primera etapa de cifrado, por lo visto, para evitar su propia detección anticipada, pero intenta iniciar el cifrado completo del disco una vez reiniciado el sistema. Como las versiones modernas del Antivirus Dr.Web no permiten modificar MBR, el intento de cifrar los discos no da resultados. De esta forma, los usuarios del Antivirus Dr.Web de versión 9.1 o superior y de Dr.Web KATANA, si no han cambiado la configuración de la protección preventiva ni la desactivaron, están completamente protegidos de Trojan.BadRabbit.

Luego el cifrador de discos comprueba los argumentos de su proceso y, si el mismo fue iniciado sin argumentos, funciona como descifrador. Antes de cifrar, Trojan.BadRabbit realiza algunas acciones preliminares, y luego crea una tarea para reiniciar el equipo en 3 minutos en el Programador de tareas Windows. Luego cada 30 segundos el troyano elimina la tarea antigua y crea una nueva, siempre cambiado la hora de tarea. Es probable que todo esto se hace por si el usuario del equipo elimina el troyano antes de finalizar el cifrado de discos.

Luego BadRabbit crea una contraseña de 32 caracteres para cifrar discos, guarda la información sobre el equipo en una estructura especial, la cifra con la clave pública y la guarda en otra estructura que se codifica usando el algoritmo Base64 y se guarda en MBR. El algoritmo de cifrado del disco y el bootloader fueron prestados por los creadores de virus, con pequeños cambios, de un proyecto con código fuente abierto Diskcryptor. El troyano busca el primer disco del sistema e instala su cargador en el mismo. Luego el contenido del disco se cifra.

Una parte del código de BadRabbit fue prestada de Trojan.Encoder.12544, así mismo, conocido como NotPetya. Al iniciarse, el encoder comprueba si hay archivo C:\Windows\cscc.dat y en caso de localizarlo deja de funcionar (por lo tanto, la creación del archivo cscc.dat en la carpeta C:\Windows puede prevenir los procesos nocivos del inicio de troyano). Al iniciarse de la memoria del equipo infectado, el gusano encoder, si dispone de permisos correspondientes, extrae uno de los controladores guardados en el mismo, en función del número de bits del sistema operativo. Estos controladores fueron prestados de la utilidad para cifrar los archivos con el código fuente abierto DiskCryptor.

Para iniciar estos controladores, BadRabbit durante su funcionamiento intenta registrar el servicio de sistema "cscc" con la descripción "Windows Client Side Caching DDriver". Si no se puede registrar este servicio, intenta iniciar el controlador DiskCryptor con nombre "cdfs" l modificar el registro de sistema.

Al igual que Trojan.Encoder.12544, Trojan.BadRabbit usa las utilidades Mimikatz para interceptar las sesiones abiertas en Windows. En función del número de bits del SO, descomprime la versión correspondiente de la utilidad, la guarda con el nombre aleatorio en la carpeta C:\Windows y luego la inicia. Luego busca las carpetas de red disponibles para la escritura, intenta abrirlas usando los datos recibidos y guardar su copia en las mismas.

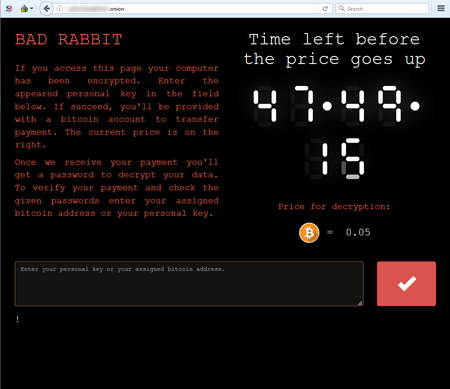

Al haber realizado todas las operaciones preliminares, el troyano crea una tarea llamada "drogon" para reiniciar el equipo. Al finalizar la sesión, BadRabbit limpia los registros de sistema y elimina la tarea creada. El encoder cifra los archivos con extensiones.3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. Como resultado de funcionamiento del troyano, en la pantalla del equipo infectado se visualiza una demanda de pagar un rescate en criptomoneda Bitcoin, y en el sitio web de los malintencionados en TOR la víctima dispone de 48 horas para pagar, y luego el importe del rescate aumenta.

Actualmente los expertos siguen investigando Trojan.BadRabbit. Los detalles técnicos de este programa nocivo fueron publicados en nuestra base de conocimiento de virus.

#Trojan.Encoder #virus #extorsión #troyano