Doctor Web advierte: los malintencionados hackean los sitios web con Internet de las cosas

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

7 de diciembre de 2017

Linux.ProxyM — es un programa nocivo para el SO Linux que inicia el servidor proxy SOCKS en el dispositivo infectado. Usando el mismo, los ciberdelincuentes pueden realizar varias acciones destructivas de forma anónima. Existen compilaciones de este troyano para dispositivos con arquitectura x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 y SPARC. Significa que Linux.ProxyM puede infectar casi cualquier dispositivo en Linux, incluidos los routers, consolas de TV y otro equipamiento similar.

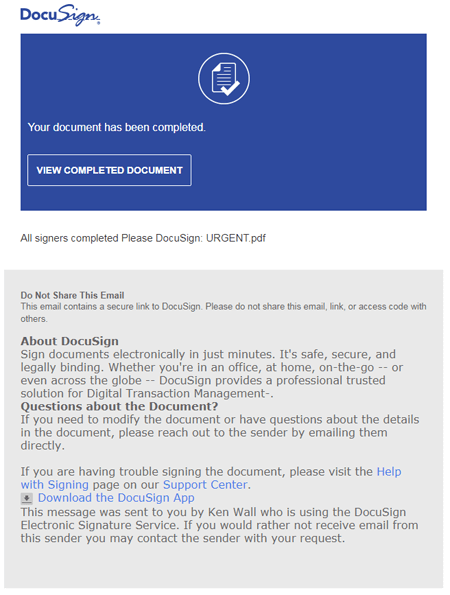

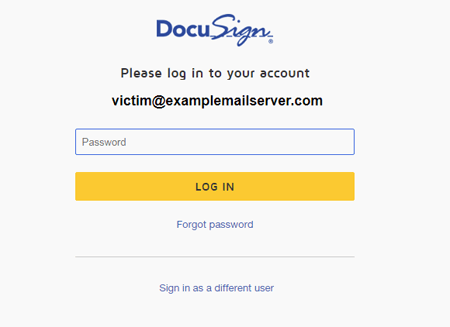

En septiembre los analistas de Doctor Web se enteraron de que los malintencionados enviaban con Linux.ProxyM más de 400 mensajes de spam cada día desde cada dispositivo infectado. Los mensajes publicitaban los recursos “para adultos” y servicios financieros dudosos. Pronto los ciberdelincuentes empezaron a usar Internet de las cosas para difundir los mensajes de phishing. Los mensajes similares se enviaban supuestamente en nombre de DocuSign — un servicio que permite descargar, consultar, firmar y supervisar el estado de documentos electrónicos.

Si el usuario seguía el enlace del mensaje, entraba en el sitio web falsificado DocuSign con un formulario de autorización. Una vez introducida la contraseña, la víctima de los delincuentes se redirigía a la página de verdad de autorización DocuSign, y el contenido del formulario phishing se enviaba a los malintencionados.

En diciembre los ciberdelincuentes decidieron aplicar de otra forma los dispositivos infectados con Linux.ProxyM: usando el servidor proxy realizado en el troyano para permanecer anónimos, empezaron a realizar varios intentos de hackear los sitios web. Los malintencionados usan varios modos de hackeo: son inyecciones SQL (implementación del código SQL nocivo en la solicitud a la base de datos del sitio web), XSS (Cross-Site Scripting) – un método de ataque por medio de añadir un script nocivo a la página que se ejecuta en el equipo al abrir esta página, y Local File Inclusion (LFI). Este tipo de ataque permite a los malintencionados leer de forma remota los archivos en el servidor atacado con comandos creados a propósito. Entre los sitios web atacados son servidores de juegos, foros, así como recursos de otra temática, así mismo, rusos.

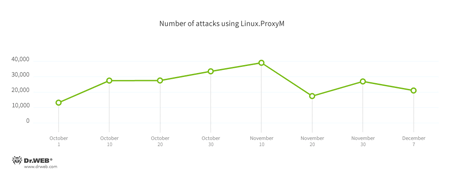

Los expertos de Doctor Web siguen supervisando la actividad de la botnet Linux.ProxyM. El gráfico del número de ataques registrados de este troyano puede consultarse más abajo.

Aunque Linux.ProxyM рtiene realizada solo una función – el servidor proxy, – los malintencionados encuentran nuevas posibilidades de su uso en su actividad ilegal y se interesan cada vez más por Internet de las cosas.