20 de marzo de 2018

En el momento de su aparición, Android.BankBot.149.origin era un troyano bancario con un conjunto de funciones típico. Visualizaba las ventanas de phishing usando las cuales robaba nombres de usuario y contraseñas de las cuentas de sistemas de la banca en línea de varias entidades de crédito, robaba la información sobre las tarjetas bancarias y así mismo pudo interceptar los SMS entrantes para obtener acceso a las contraseñas de un solo uso para confirmar las transacciones bancarias. Cuando el código nocivo de esta aplicación nociva se hizo disponible a todo el mundo, los creadores de virus empezaron a crear muchos troyanos similares a base del mismo. Así mismo, los malintencionados los difundían activamente a través del catálogo Google Play. Entre estos bankers estaba Android.BankBot.179.origin, Android.BankBot.160.origin, Android.BankBot.163.origin, Android.BankBot.193.origin y Android.Banker.202.origin, camuflados por los creadores de virus como si fueran aplicaciones no nocivas y útiles.

Otro troyano, al crear el cual los ciberdelincuentes usaron un código anteriormente creado, fue añadido a la base de virus Dr.Web como Android.BankBot.250.origin. También es conocido como Anubis. Los analistas de virus Doctor Web detectaron las primeras versiones de este programa nocivo en noviembre de 2017. Las modificaciones indicadas del troyano copiaban casi completamente las capacidades de Android.BankBot.149.origin. El banker pudo realizar las acciones siguientes:

- Enviar SMS con el texto establecido al número indicado en el comando;

- Realizar las solicitudes USSD;

- Enviar al servidor administrativo las copias de SMS guardados en el dispositivo;

- Recibir la información sobre las aplicaciones instaladas;

- Visualizar las ventanas de diálogo con el texto establecido en el comando;

- Solicitar permisos extra para su funcionamiento;

- Visualizar las notificaciones push cuyo contenido se indicaba en el comando;

- Visualizar una notificación push cuyo contenido está establecido en el código del troyano;

- Bloquear la pantalla del dispositivo con la ventana WebView donde se visualizaba el contenido de la página web recibida del servidor;

- Transferir al servidor todos los números de la libreta telefónica;

- Enviar SMS a todos los números de la libreta telefónica;

- Obtener acceso a la información sobre el dispositivo y su ubicación;

- Solicitar acceso a las funciones de posibilidades especiales (Accessibility Service);

- Reconocer la direccíón IP del smartphone o de la tableta infectada;

- Limpiar su archivo de configuración y detener a sí mismo.

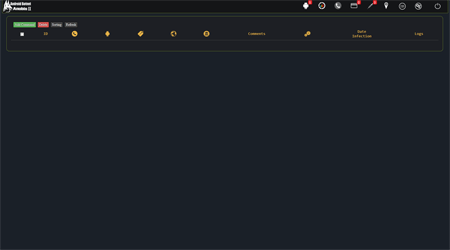

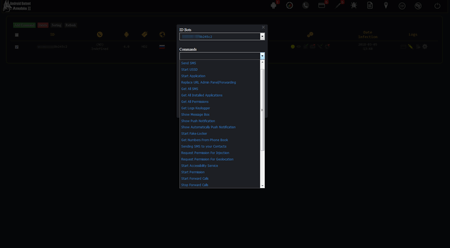

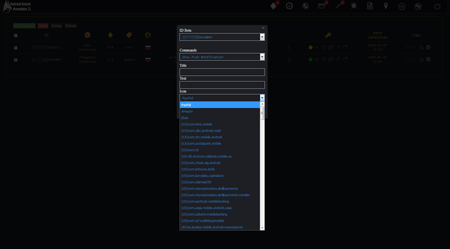

En la figura más abajo puede visualizarse un ejemplo del panel de control de una de las primeras versiones del troyano Android.BankBot.250.origin:

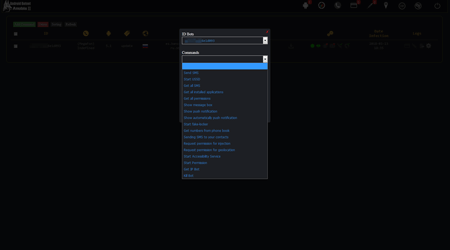

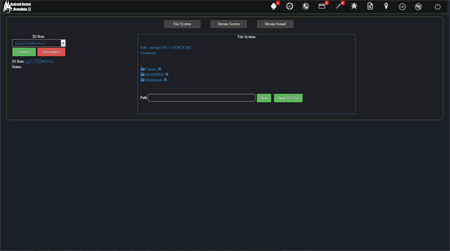

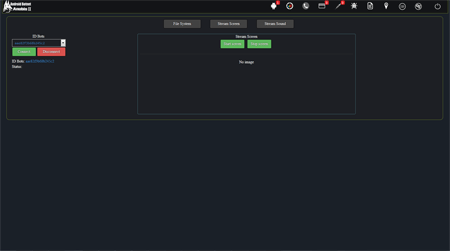

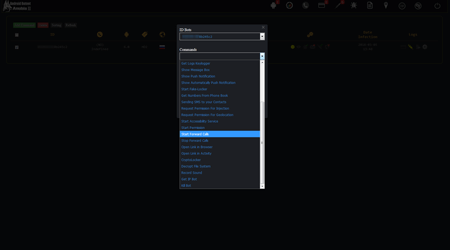

Pero al lanzar las actualizaciones de Android.BankBot.250.origin, su funcionalidad seguía siendo ampliada. En una de las nuevas modificaciones del troyano llamada Android.BankBot.325.origin, apareció una posibilidad de acceso a distancia a los dispositivos infectados. Como resultado, el banker pudo funcionar como utilidad de administración remota o RAT (Remote Administration Tool). Una de sus nuevas funciones fue la visualización del listado de archivos que se guardaban en la memoria de los smartphones o tabletas infectados, la carga de cualquier de los mismos al servidor de control, así como la eliminación de los mismos. Así mismo, el troyano pudo supervisar todas las acciones de la pantalla al hacer screenshots y enviarlos a los malintencionados. Además, por comando de los creadores de virus, Android.BankBot.325.origin escuchaba su entorno con un micrófono incrustado en el dispositivo, por lo tanto, pudo ser usado para el ciberespionaje. En las siguientes imágenes se puede consultar la sección del panel de administración del servidor de control del troyano donde los malintencionados podían dar el siguiente comando al troyano:

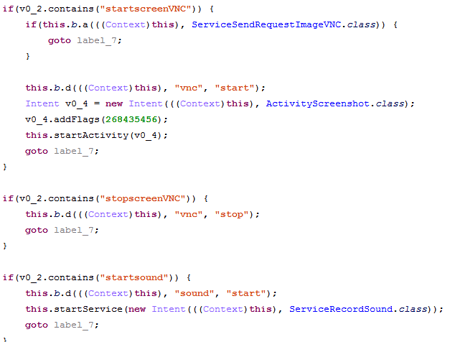

Así mismo, el análisis del banker demostró que los creadores de virus usan las siglas «VNC»en los nombres de métodos y en los comandos de administración, lo cual se descifra como Virtual Network Computing y se refiere al sistema de acceso remoto al escritorio. Pero no tiene ninguna realización en el troyano Android.BankBot.325.origin y los malintencionados solo usan este nombre para su propia comodidad. Aun así, podemos deducir que los ciberdelincuentes empezaron a desarrollar la posibilidad de administración remota de la pantalla de dispositivos infectados y convertir el banker en una aplicación nociva más universal. Más abajo puede consultarse un fragmente del código Android.BankBot.325.origin donde se usan estas siglas:

Una de las últimas modificaciones de Android.BankBot.325.origin investigada por los analistas de virus Doctor Web, tiene más funciones. El listado de posibilidades del banker ahora incluye:

- Enviar SMS con el texto establecido al número indicado en el comando;

- Realizar las solicitudes USSD;

- Iniciar programas;

- Cambiar la dirección del servidor administrativo;

- Enviar al servidor administrativo las copias de SMS guardados en el dispositivo;

- Recibir la información sobre las aplicaciones instaladas;

- Visualizar las ventanas de diálogo con el texto establecido en el comando;

- Interceptar los caracteres introducidos en el teclado (keylogger);

- Solicitar permisos extra para su funcionamiento;

- Visualizar las notificaciones push cuyo contenido se indicaba en el comando;

- Visualizar una notificación push cuyo contenido está establecido en el código del troyano;

- Bloquear la pantalla del dispositivo con la ventana WebView donde se visualizaba el contenido de la página web recibida del servidor;

- Transferir al servidor todos los números de la libreta telefónica;

- Enviar SMS a todos los números de la libreta telefónica;

- Obtener acceso a la información sobre el dispositivo y su ubicación;

- Solicitar acceso a las funciones de posibilidades especiales (Accessibility Service);

- Redirección de las llamadas telefónicas;

- Abrir en el navegador los sitios web establecidos en los comandos;

- Abrir los enlaces a las páginas web usando WebView;

- Cifrado de archivos solicitando un rescate;

- Grabar el entorno usando el micrófono del dispositivo;

- Acceder a la información sobre el dispositivo y su ubicación;

- Recepción de la dirección IP del dispositivo;

- Limpieza del archivo de configuración y detención del troyano.

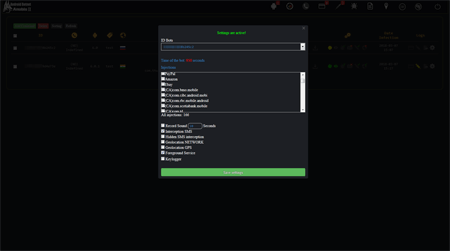

En las figuras siguientes puede visualizarse un listado de comandos que los malintencionados pueden enviar al banker a través del panel de administración:

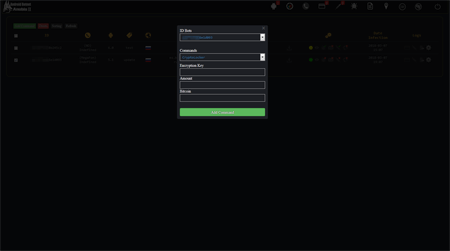

La mayoría de los comandos transferidos al banker se configuran en el mismo panel. Por ejemplo, en la figura más abajo puede consultarse la configuración de las opciones de cifrado de archivos. Los creadores de virus pueden establecer la clave de cifrado, el total del rescate (por ejemplo, en bitcoins) que Android.BankBot.325.origin solicitará a la víctima, así como el número de su monedero para la transferencia:

En el mismo sitio se configuran las notificaciones falsificadas que deben hacer que el usuario inicie la aplicación necesaria para ciberdelincuentes. Una vez iniciado el programa objetivo, el troyano visualiza por encima del mismo un formulario phishing para introducir el nombre de usuario, la contraseña y otra información secreta y lo transfiere a los creadores de virus.

De la misma forma se configuran las ventanas de phishing junto con las opciones extra:

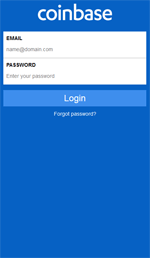

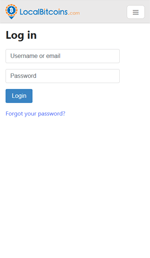

Android.BankBot.325.origin visualiza los formularios de autorización falsificados al iniciar más de 160 programas entre los cuales hay un software para acceder a los servicios bancarios, sistemas de pago y las redes sociales. Así mismo, las aplicaciones populares para trabajar con criptodivisa. Android.BankBot.325.origin no es el primer banker que intenta robar los nombres de usuario y contraseñas de estos programas, pero en el mismo los malintencionados intentaron que las ventanas de phishing parecieran más a la interfaz de verdaderas aplicaciones. Los ejemplos de estos formularios de autorización de estafa pueden consultarse en las imágenes siguientes:

Los analistas de virus detectaron que el troyano ataca a los usuarios de Rusia, Ucrania, Turquía, Inglaterra, Alemania, Francia, India, los EE.UU., Hong Kong, Hungría, Israel, Japón, Nueva Zelanda, Kenia, Polonia y Rumanía. Pero en cualquier momento en este listado pueden entrar otros países si los ciberdelincuentes se interesan por los mismos.

Los expertos de la empresa Doctor Web esperan que los autores de Android.BankBot.325.origin sigan mejorando la funcionalidad de troyano y añadirán al mismo las nuevas posibilidades de administración remota de smartphones y tabletas infectados. Así mismo, en este troyano pueden aparecer las funciones espía extra. Los productos antivirus Dr.Web para Android detectan correctamente todas las modificaciones conocidas de esta aplicación nociva que por lo tanto no es de amenaza para nuestros usuarios.

Más información sobre el troyano

#Android #troyano_bancario #bitcoin

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios