5 de abril de 2018

Android.BankBot.358.origin es conocido para la empresa Doctor Web desde finales del año 2015. Los analistas de virus detectaron que las nuevas modificaciones del troyano Android.BankBot.358.origin sirven para atacar los clientes rusos de Sberbank y ya han infectado más de 60 000 dispositivos móviles. Pero, como los creadores de virus difunden varias versiones de esta aplicación nociva, el número de víctimas puede ser mayor. El volumen total de dinero que los malintencionados pueden robar de las cuentas bancarias de los titulares de dispositivos infectados supera 78 000 000 rublos. Además, los ciberdelincuentes pueden robar más de 2 700 000 rublos de las cuentas de dispositivos móviles.

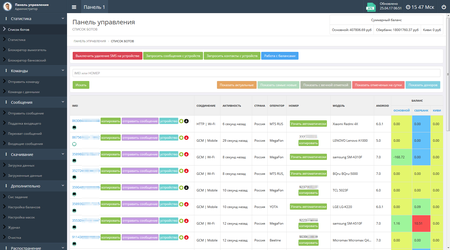

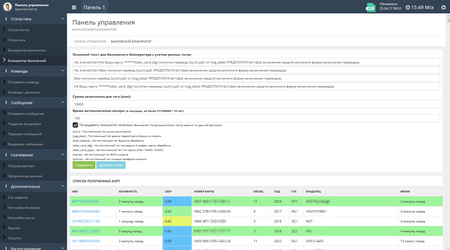

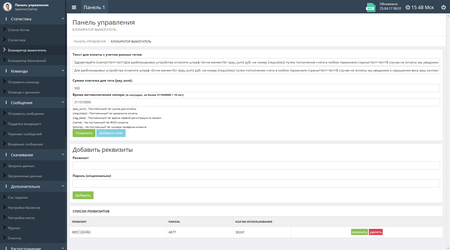

En las siguientes imágenes pueden visualizarse las secciones del panel de administración Android.BankBot.358.origin con la información sobre los dispositivos infectados y las estadísticas sobre una botnet detectada:

Este troyano bancario se difunde a través de los SMS de estafa que pueden enviar tanto los ciberdelincuentes como el programa nocivo mismo. Con mayor frecuencia, los mensajes se envían en nombre de los usuarios del servicio Avito.ru. En estos SMS a la víctima potencial se le ofrece seguir el enlace, supuestamente para consultar una respuesta a un anuncio. Por ejemplo, es popular el texto siguiente: «Buenos días, ¿le interesa este tipo de canjeo?” Además, a veces los titulares de dispositivos móviles reciben notificaciones falsificadas sobre los créditos, transferencias móviles y recepción del dinero a la cuenta bancaria. Más abajo pueden consultarse los ejemplos de mensajes phishing que se establecen en el panel de administración del servidor de control del troyano y se envían por comando de los creadores de virus:

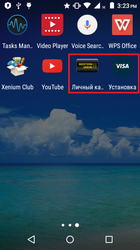

Al seguir un enlace de este mensaje, la víctima se dirige al sitio web de los malintencionados de donde al dispositivo móvil se descarga el archivo apk de la aplicación nociva. Para mayor confianza, los creadores de virus usan en Android.BankBot.358.origin un icono del verdadero programa de Avito, por lo tanto, la posibilidad de instalación correcta del troyano, una vez descargado, aumenta. Algunas modificaciones del banker pueden difundirse como si fueran otros programas – por ejemplo, el software para trabajar con sistemas de pago Visa y Western Union.

Al iniciarse por primera vez, Android.BankBot.358.origin solicita acceso a permisos de administrador del dispositivo y lo hace hasta que el usuario le de permisos necesarios. Una vez obtenidos los privilegios necesarios, el troyano visualiza un mensaje falso sobre el error de instalación y elimina su icono del listado de programas de la pantalla principal. Así Android.BankBot.358.origin intenta ocultar su presencia en un smartphone o en una tableta. Si luego el usuario intenta borrar el banker del listado de administradores, Android.BankBot.358.origin activa la función de autoprotección y cierra la ventana correspondiente de configuración de sistema. Así mismo, algunas versiones del troyano instalan además su propio PIN para desbloquear la pantalla.

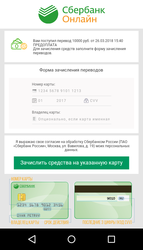

Una vez infectado el dispositivo, Android.BankBot.358.origin se conecta al servidor de control, le informa sobre la infección realizada y espera más indicaciones. El objetivo principal del troyano es robar dinero a los clientes rusos de Sberbank, así mismo, el vector principal del ataque es phishing. Los malintencionados le envían al troyano un comando para bloquear el dispositivo infectado con una ventana con un mensaje de estafa. Imita el diseño del sistema de la banca en línea - Sberbank Online – y se visualiza para todos los usuarios, sin importar si los mismos son clientes de Sberbank o de otra entidad de crédito. En este mensaje se informa sobre una transferencia bancaria supuestamente recibida, de 10 000 rublos. Para obtener el dinero, al titular del smartphone o de la tableta se le ofrece indicar la información completa sobre la tarjeta bancaria: su número, número del titular, fecha de expiración, así como el código secreto CVV. Así mismo, no se puede cerrar la ventana de estafa sin introducir los datos requeridos, si no, el dispositivo permanecerá bloqueado. Como resultado, el usuario debe confirmar “el abono de dinero” y luego la información sobre la tarjeta se transfiere a los malintencionados que pueden robar sin problema todo el dinero de la cuenta bancaria de la víctima.

Pero a fecha de publicación de este material, las modificaciones existentes del troyano no realizan comprobación completa de los datos de tarjetas bancarias y, una vez introducidos los datos de cualquier tipo, desbloquean el dispositivo. Como resultado, los titulares de dispositivos móviles víctimas de Android.BankBot.358.origin pueden deshacerse de la ventana phishing y usar un antivirus para eliminar el programa nocivo. Para realizarlo, en el formulario de estafa uno debe introducir un número aleatorio de la tarjeta que consiste en 16 o 18 dígitos, así como indicar cualquier periodo de validez de la misma en el rango del año 2017 al 2030 inclusive. Así mismo, en ningún caso uno debe introducir la información sobre la verdadera tarjeta de Sberbank o de otra entidad de crédito porque en este caso los malintencionados podrán acceder a la misma.

Sin embargo, los creadores de virus siempre pueden volver a bloquear el smartphone o la tableta una vez detectado el engaño. Por lo tanto, una vez cerrada la ventana phishing, uno debe escanear el dispositivo con un antivirus lo más pronto posible y borrar el troyano del dispositivo móvil: https://download.drweb-av.es/android/

Si el usuario tiene conectado el servicio de la banca móvil, Android.BankBot.358.origin usando el mismo intenta robar dinero de la cuenta de la víctima. El programa nocivo envía sin autorización un SMS con comandos para realizar la operación en el sistema de la banca en línea. El troyano consulta el saldo actual de la tarjeta del usuario y automáticamente transfiere el dinero a la cuenta bancaria de los malintencionados o a la cuenta de su dispositivo móvil. Un ejemplo de cómo Android.BankBot.358.origin roba el dinero a través del servicio de la banca en línea puede consultarse en la figura siguiente:

Para recibir más dinero, algunas versiones de Android.BankBot.358.origin pueden bloquear el dispositivo infectado con un mensaje requiriendo pagar una multa por ver vídeos prohibidos. Además, para ocultar la actividad nociva (por ejemplo, la recepción de SMS sospechosos), varias modificaciones del troyano son capaces también de bloquear la pantalla del smartphone o de la tableta infectada con una notificación sobre la instalación de alguna actualización de sistema.

Los creadores de virus pueden configurar las opciones de ventanas de bloqueo en el panel de administración del servidor de control. Por ejemplo, establecer el texto de los mensajes visualizados, el periodo de visualización de los mismos, así como la suma del rescate requerida. Más abajo pueden consultarse los ejemplos de las secciones correspondientes del panel de administración:

Además de robar dinero y bloquear los dispositivos infectados, Android.BankBot.358.origin puede realizar también otras acciones nocivas. Al recibir los comandos de los malintencionados, el troyano puede:

- descargar sus propias actualizaciones;

- enviar los mensajes SMS a todos los números de la libreta telefónica;

- enviar los mensajes SMS a los números indicados en los comandos;

- abrir los sitios web establecidos por los ciberdelincuentes;

- enviar al servidor los mensajes SMS guardados en el dispositivo;

- recibir la información sobre los contactos de la libreta telefónica;

- crear los mensajes SMS entrantes falsificados.

Los productos antivirus Dr.Web para Android detectan y eliminan correctamente todas las modificaciones conocidas de Android.BankBot.358.origin, por lo tanto, el troyano no es de amenaza para nuestros usuarios. Los expertos de Doctor Web informaron a Sberbank sobre el troyano y siguen supervisando la situación.

Más información sobre el troyano

#Android #banker #móvil #extorsión #troyano_bancario

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios