28 de abril de 2018

En abril del año 2018 la empresa Doctor Web registró la difusión del troyano bancario peligroso Android.BankBot.358.origin que infectó más de 60 000 dispositivos móviles de usuarios rusos. Además, durante el mes los analistas de virus detectaron muchos troyanos de la familia Android.Click que se difundían a través del catálogo Google Play. Además, en el catálogo fue detectado el troyano Android.RemoteCode.152.origin que descargaba otros módulos nocivos, con los mismos creaba los banners de publicidad, y luego hacía clics sobre los mismos para ganar dinero para los ciberdelincuentes. Así mismo, en Google Play fue localizado un programa potencialmente peligroso Program.PWS.2 que ofrecía acceso al servicio Telegram bloqueado en Rusia, que no proporcionaba la protección necesaria de los datos confidenciales. Entre las aplicaciones nocivas para el SO Android detectadas en abril también habían los troyanos espía, tales como Android.Hidden.5078, Android.Spy.443.origin y Android.Spy.444.origin.

TENDENCIAS CLAVE DE ABRIL

- Amplia difusión del troyano bancario entre los usuarios rusos de dispositivos móviles en Android

- Detección en Google Play de los nuevos programas nocivos y potencialmente peligrosos

- Detección de los nuevos troyanos espía para el SO Android

Amenaza móvil del mes

El mes pasado la empresa Doctor Web informó sobre la difusión del troyano bancario Android.BankBot.358.origin que infectó más de 60 000 smartphones y tabletas en Android. La mayoría de estos dispositivos pertenecían a usuarios rusos. El objetivo principal de Android.BankBot.358.origin eran los clientes de un banco importante.

El troyano se difundía a través de varios mensajes SMS de estafa donde a los usuarios se les ofrecía seguir un enlace para conocer la información sobre los anuncios, créditos y transferencias bancarias. Si la víctima potencial hacía clic sobre un enlace así, se dirigía en un sitio web desde el cual un banker se descargaba al dispositivo móvil.

Para robar dinero de las cuentas, el troyano usaba los comandos SMS de administración de la banca móvil. Por lo tanto, hasta si en el dispositivo de la víctima no estaba instalada la aplicación oficial para acceder a los servicios de uno de los bancos más importantes, los titulares de dispositivos infectados aun así podían perder todo su dinero. Como resultado del ataque de los malintencionados, más de 78 000 000 rublos de los clientes de la entidad de crédito corrían peligro. Para más información sobre Android.BankBot.358.origin consulte la publicación preparada por nuestros expertos.

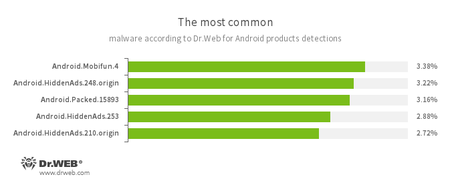

Según los datos de los productos antivirus Dr.Web para Android

- Android.Mobifun.4

- Un troyano que sirve para descargar otras aplicaciones en Android.

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- Los troyanos que sirven para visualizar la publicidad importuna. Se difunden por otros programas nocivos como si fueran aplicaciones populares. Estos programas a veces los instalan en el catálogo de sistema sin autorización.

- Android.Packed.15893

- Un detect para troyanos en Android protegidos por un comprimidor de software.

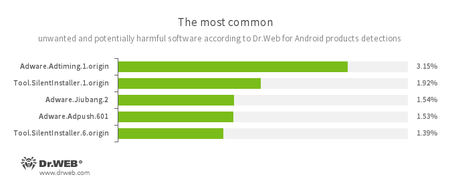

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- Los módulos software no deseados que se incrustan en las aplicaciones en Android y sirven para visualizar la publicidad importuna en dispositivos móviles.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Programas potencialmente peligrosos que sirven para iniciar las aplicaciones sin autorización del usuario.

Amenazas en Google Play

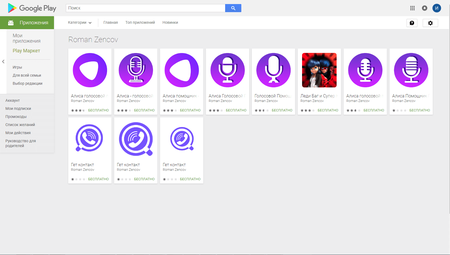

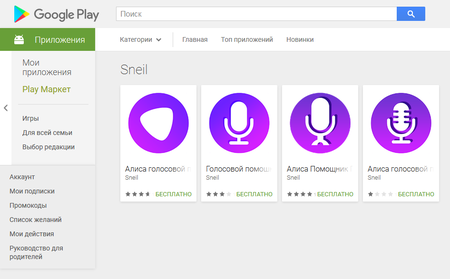

El mes pasado en el catálogo de Google Play los analistas de virus de la empresa Doctor Web detectaron muchos nuevos programas nocivos. Entre ellos hubo varios troyanos de la familia Android.Click. Por ejemplo, a mediados del mes la base de virus Dr.Web se completó con la firma para detectar el troyano Android.Click.245.origin que los malintencionados en nombre de los desarrolladores Roman Zencov y Sneil difundieron como si fuera una aplicación popular.

Una vez iniciado, el troyano abría los sitios web establecidos por los ciberdelincuentes donde los usuarios se abonaban a los servicios de pago, al engañarles. Así mismo, si los dispositivos de las víctimas potenciales se conectaban a Internet a través de la red móvil, la suscripción se realizaba de forma automática al hacer clics sobre varios botones en estos sitios web. Para más información sobre uno de estos casos, consulte la publicación correspondiente de la empresa Doctor Web.

Más tarde, en abril, los analistas de virus detectaron en Google Play otros programas nocivos similares. Fueron añadidos a la base de virus Dr.Web como Android.Click.246.origin y Android.Click.458. Al igual que en el caso de Android.Click.245.origin, los ciberdelincuentes también difundían esos troyanos como si fueran programas inofensivos. Por ejemplo, los malintencionados camuflados por el nombre del desarrollador mendozapps añadieron a Google Play unas 40 aplicaciones nocivas de este tipo.

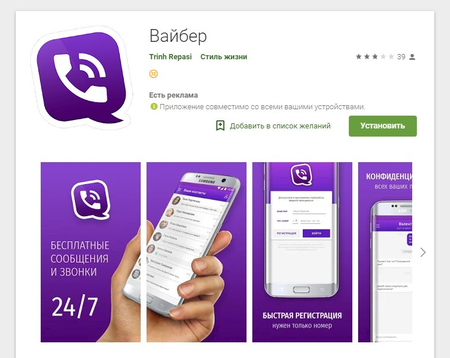

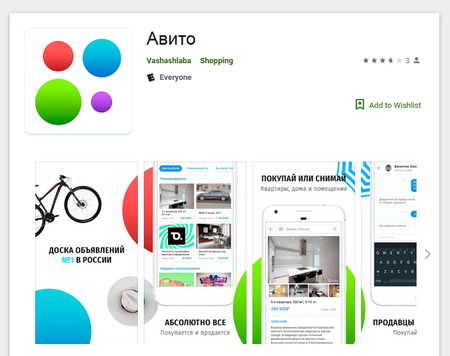

Y los desarrolladores de Trinh Repasi y Vashashlaba un troyano similar Android.Click.248.origin como si fuera un programa Viber o Avito. Este programa nocivo fue creado en Kotlin. Comprueba la dirección IP del dispositivo infectado y, en función del país del usuario, recibe una tarea para descargar los sitios web determinados. Los malintencionados administran Android.Click.248.origin a través del servicio en la nube Firebase.

A finales del mes, los analistas de virus Doctor Web detectaron en Google Play un troyano Android.RemoteCode.152.origin que se ocultaba en los juegos no nocivos. Este programa nocivo descargaba sin autorización e iniciaba los módulos extra que se usaban para crear los banners de publicidad invisibles. El troyano hacía clics automáticos sobre estos banners para que los creadores de virus ganaran dinero. Se puede consultar la información sobre Android.RemoteCode.152.origin al leer la noticia correspondiente en nuestro sitio web.

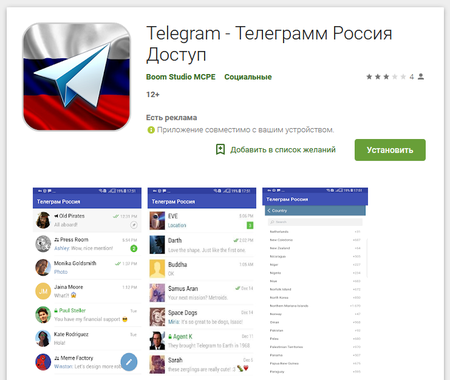

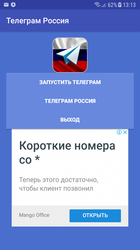

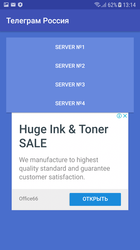

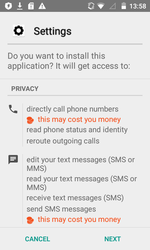

Además, en abril los expertos de la empresa Doctor Web detectaron en Google Play un programa potencialmente peligroso Program.PWS.2 que permite trabajar con el servicio Telegram bloqueado en todo el territorio de Rusia.

Esta aplicación funciona a través de un anonymizer, pero de ninguna forma cifra los nombres de usuario, contraseñas y otros datos confidenciales. Como resultado, toda la información personal de usuarios corre peligro. La empresa Doctor Web уa informó sobre un programa peligroso similar en junio del año 2017.

El icono de Program.PWS.2 y el diseño de la aplicación activa pueden consultarse en las imágenes más abajo:

Troyanos espía

En abril fueron detectados los nuevos troyanos espía que roban la información confidencial a los usuarios de smartphones y tabletas en Android. Uno de ellos fue añadido a nuestra base de virus como Android.Hidden.5078. Este programa nocivo robaba la mensajería de programas populares para comunicación, tales como Viber, Facebook Messenger, WhatsApp, WeChat, Telegram, Skype, Weibo, Twitter, Line y otros. Al crear el troyano, los malintencionados usaban la ofuscación del código y la anti depuración para evitar la detección por antivirus y dificultar su análisis.

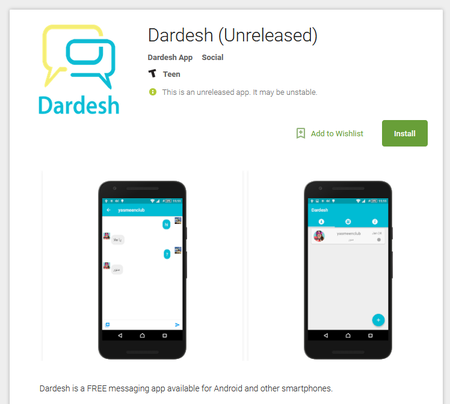

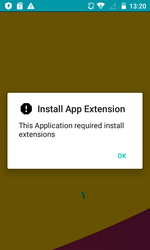

Otros espías en Android detectados en el mes de abril fueron llamados Android.Spy.443.origin y Android.Spy.444.origin. Como si fueran un módulo de configuración, se descargaban e instalaban en dispositivos móviles por un troyano añadido a la base de virus Dr.Web como Android.DownLoader.3557. Este descargador se difundía a través del catálogo Google Play como si fuera un programa para la comunicación en línea llamado Dardesh.

Al iniciarse, Android.DownLoader.3557 ofrecía a la vítima potencial instalar un componente supuestamente necesario para el funcionamiento del programa que en realidad era un troyano espía.

Una vez instalados e iniciados, Android.Spy.443.origin y Android.Spy.444.origin empezaban a supervisar al titular del dispositivos móvil. Supervisaban la ubicación del smartphone o de la tableta infectados, recibían la información sobre todos los archivos disponibles, podían enviar a los malintencionados los documentos del usuario, enviar y robar los mensajes SMS, grabar el entorno con un micrófono incrustado en el dispositivo, grabar vídeo, interceptar las llamadas telefónicas, robar los datos de la libreta telefónica y realizar otras acciones.

Los malintencionados siguen difundiendo activamente los troyanos en Android usando no solo los sitios web de estafa, sino también el catálogo Google Play. Para proteger los dispositivos móviles contra las aplicaciones nocivas y no deseadas los usuarios de smartphones y tabletas deben instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web