Doctor Web realizó una investigación y detectó al autor de troyanos espía

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

14 de mayo de 2018

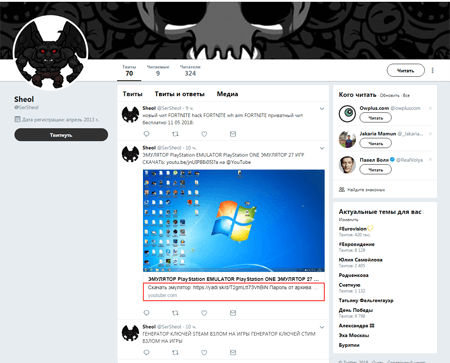

Los expertos de la empresa Doctor Web analizaron varias nuevas modificaciones del troyano Trojan.PWS.Stealer.23012 que se difundía en enlaces en comentarios a vídeos en el recurso popular en Internet,YouTube. Estos vídeos estaban dedicados al uso de programas especiales que ayudan a los usuarios avanzar en los juegos informáticos — cheats and trainers. El troyano espía se difundía por los malintencionados como si fuera alguna de estas aplicaciones. Los malintencionados dejaban comentarios a los vídeos con un enlace a Yandex.Disk, usando cuentas falsificadas. Así mismo, publicitaban estos enlaces activamente en Twitter.

Todas las modificaciones investigadas del troyano fueron creadas en Python y transformadas en un archivo ejecutable con el programa py2exe. Una de las nuevas versiones de este programa nocivo, llamada Trojan.PWS.Stealer.23370, escanea los discos del dispositivo infectado en busca de contraseñas y archivos cookies de navegadores guardados, basados en Chromium. Además, este troyano roba la información del messenger Telegram, el cliente FTP FileZilla, y, así mismo, copia los archivos de imágenes y documentos de oficina usando un listado creado a propósito. Los datos obtenidos, el troyano los comprime en un archivo y lo guarda en Yandex.Disc.

Otra modificación de este troyano espía fue llamada Trojan.PWS.Stealer.23700. Este programa nocivo roba las contraseñas y los archivos cookies de navegadores Google Chrome, Opera, Yadnex.Browser, Vivaldi, Kometa, Orbitum, Comodo, Amigo y Torch. Además, el troyano copia los archivos ssfn de la subcarpeta config de la aplicación Steam, así como los datos necesarios para acceder a la cuenta Telegram. Además, el espía crea las copias de imágenes y documentos que se guardan en el Escritorio Windows. Toda la información robada, la comprime en un archivo y carga al almacén en la nube pCloud.

La tercera modificación del espía fue llamada Trojan.PWS.Stealer.23732. El dropper de este troyano fue creado en Autoit, guarda en el disco e inicia varias aplicaciones, componentes del programa nocivo. Una de ellas es un módulo espía, al igual que sus antecesores, creado en Python y transformado en un archivo ejecutable. Espía la información confidencial en el dispositivo infectado. Todos los demás componentes del troyano fueron creados en Go. Uno de ellos escanea los discos en busca de carpetas donde están instalados los navegadores, y otro comprime los datos robados en archivos y los carga en el almacén pCloud.

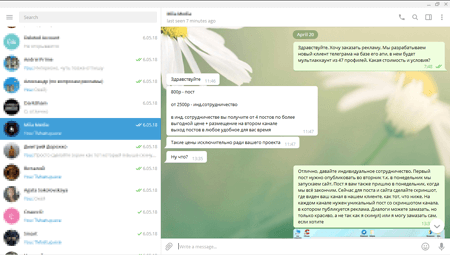

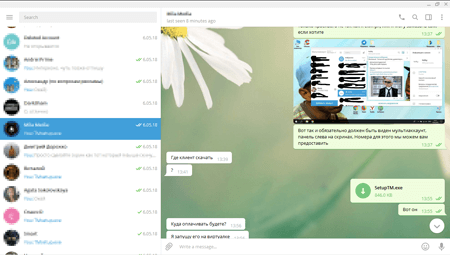

Para difundir esta modificación del stealer, los malintencionados que lo compraron al creador de virus inventaron otro método más original. Los ciberdelincuentes se pusieron en contacto con el administrador de los canales Telegram sobre el tema y les ofrecían crear una publicación dedicado al supuestamente nuevo programa creado por los mismos, y ofrecían hacer pruebas del mismo. Según los malintencionados, este programa permitía al mismo tiempo conectarse a varias cuentas de Telegram en un solo equipo. En realidad, en vez de una aplicación útil, ofrecían a la víctima potencial descargar un troyano espía.

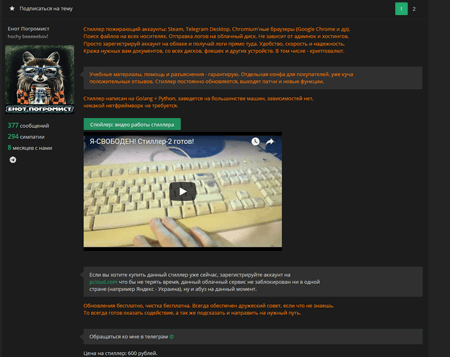

En el código de estos troyanos espía los analistas de virus detectaron la información que permitía detectar al autor de los programas nocivos. El creador de virus se ocultaba bajo el alias Enot Pogromist, así mismo, no solamente desarrolla los troyanos, sino también los vende en un sitio web popular.

El creador de los troyanos espía también tiene su canal en YouTube dedicado al desarrollo del software nocivo, y tiene su propia página en GitHub, donde publica el código fuente de sus programas nocivos.

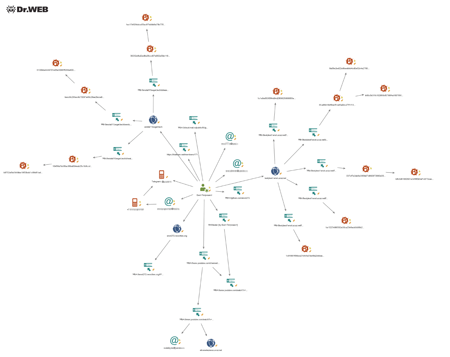

Los expertos de Doctor Web analizaron los datos de las fuentes públicas y detectaron varias direcciones electrónicas del desarrollador de estos troyanos, así como su número de móvil al que está vinculada la cuenta Telegram usada para la actividad ilegal. Además, fue posible encontrar algunos dominios usados por el creador de virus para difundir los programas nocivo, así como para detectar su ciudad de residencia. En el esquema más abajo puede consultarse una parte de los vínculos detectados de Enot Pogromist con sus recursos técnicos usados.

Los nombres de usuario y las contraseñas de los almacenes en la nube donde se cargan los archivos archivados con archivos robados, están incrustados en el cuerpo de los troyanos, lo cual permite sin mucha dificultad detectar a todos los clientes de Enot Pogromist a los que el mismo vendía el software nocivo. En su mayoría, son ciudadanos de Rusia y Ucrania. Algunos de ellos usan las direcciones de correo electrónico con las cuales es fácil detectar sus páginas en las redes sociales y averiguar su identidad. Por ejemplo, los empleados de Doctor Web han logrado averiguar que muchos clientes de Enot Pogromist usan también otros troyanos espía que se venden en los foros clandestinos. Cabe destacar que algunos compradores fueron tan listos que iniciaban el troyano espía en sus propios equipos, probablemente, para valorar su funcionamiento. Como resultado, sus archivos personales fueron cargados en los almacenes en la nube. Los datos de acceso a los mismos cualquier investigador puede extraerlos del cuerpo del troyano.

Los expertos de la empresa Doctor Web recuerdan que la creación, el uso y la difusión de programas nocivos es un delito, por el cual, según el art. 273 del CP de FR está previsto el castigo, hasta encarcelamiento de hasta 4 años. Así mismo, a los compradores y usuarios de programas espía se les aplica el artículo 272 del CP de FR «Acceso no autorizado a la información en PC».

#creador_de_virus #troyano #software_nocivo