30 de mayo de 2018

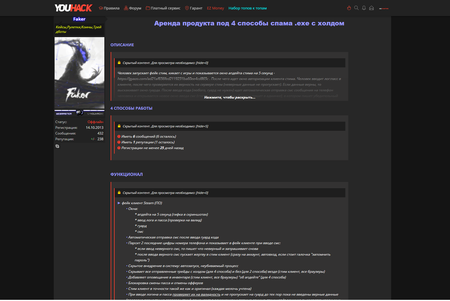

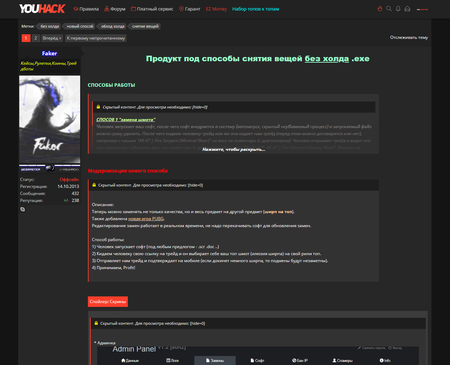

«Faker» usa varios modos de ganar dinero ilegal. El principal es un esquema desarrollado por el mismo, MaaS (Malware As a Service), que alquila programas nocivos por suscripción. Los clientes de «Faker» que desean ganar dinero al difundir troyanos, solo necesitan dinero y, en algunos casos, un dominio: el creador de virus le ofrece el troyano mismo, el acceso al panel administrativo y el soporte técnico. Según los cálculos de los analistas de Doctor Web, esta solución “llave en mano” le permitió a su creador ganar millones, y solo podemos suponer lo que ganaron sus clientes, tomando en cuento que el dinero pagado por un mes de uso de este servicio criminal puede ser compensado en 24 horas. Todos los programas nocivos creados por «Faker» son de amenaza para los usuarios del servicio de juegos popular Steam.

Steam — es una plataforma desarrollada por la empresa Valve Corporation que sirve para la difusión digital de juegos informáticos y programas. Un usuario registrado de Steam recibe acceso a su cuenta personal donde hay toda la información sobre los juegos y las aplicaciones adquiridos por el mismo anteriormente. Además, también puede hacer compras en la tienda Steam, al comprar contenido digital de varios tipos, así como vender y canjear los artículos de juego. Estos artículos tienen valor clave en varios juegos multiusuario. Las armas y otras cosas permiten cambiar el aspecto del jugador y la imagen visual de sus pertenencias en el juego. Los artículos de juego pueden ser canjeados en los sitios web especiales, así como vender y comprarpor dinero real. Así «Faker» creó su negocio criminal.

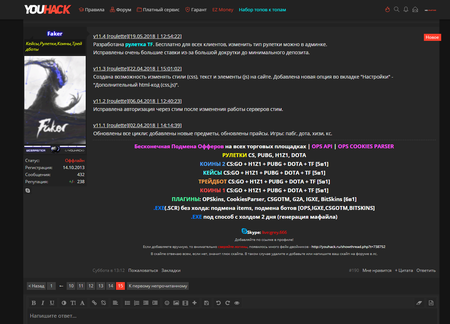

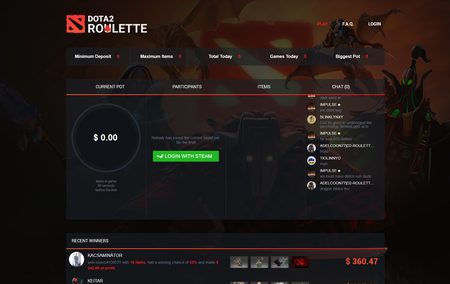

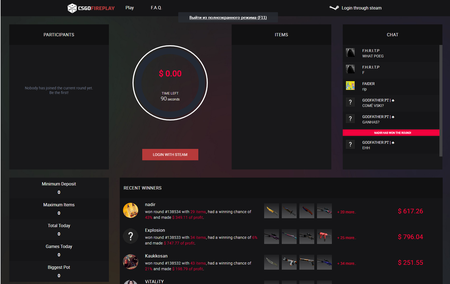

Uno de los modos de ganar dinero que el mismo aplica son las así llamadas “ruletas”. Así los jugadores de red llaman las subastas donde varios participantes a la vez ofrecen varios artículos de juego a la vez. La probabilidad de ganar depende del volumen de la apuesta del participante, y el ganador se queda con todos los lots participantes en la subasta. La estafa consiste en lo siguiente: contra un jugador real juegan los programas bots especiales que siempre ganan la apuesta. A veces a la víctima potencial se le ofrecen ser administrador de un juego así y hasta le permiten ganar varias veces antes de que la misma ofrezca algún artículo de juego caro en la subasta, enseguida pierde y los malintencionados se apoderan de este artículo.

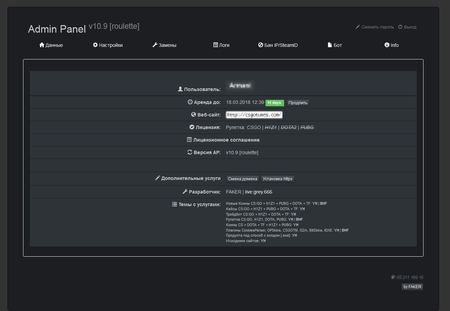

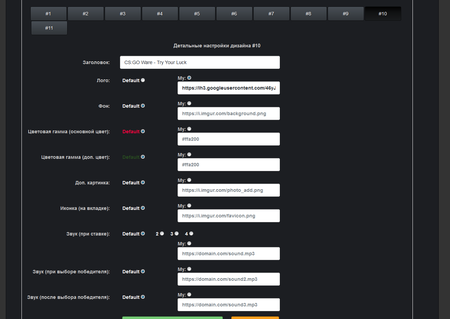

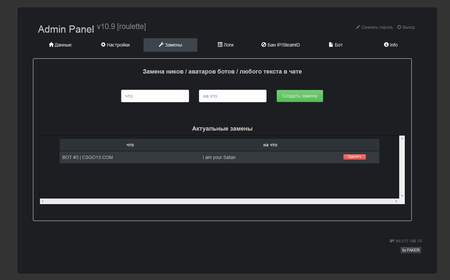

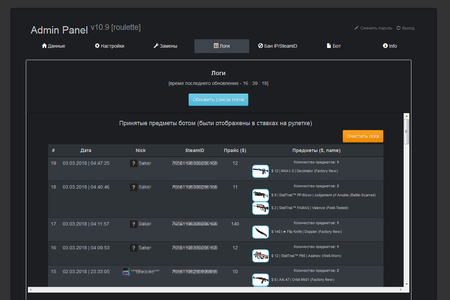

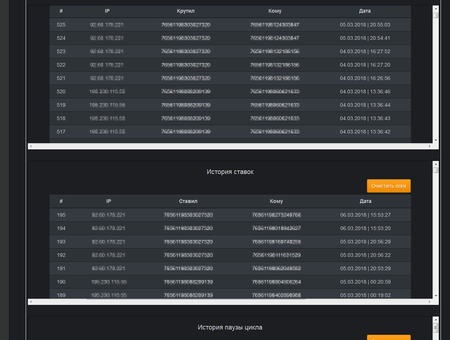

El panel administrativo de las “ruletas” permite configurar de forma flexible el diseño del sitio web de subastas, su contenido visualizado, cambiar los nombres y el texto en el chat organizado en el sitio web, administrar las apuestas, ver el listado de artículos recibidos de otros jugadores, así como administrar la “ruleta” completamente.

Además, «Faker» alquila sus propios programas nocivos a otros delincuentes. Uno de ellos fue llamado Trojan.PWS.Steam.13604, sirve para robar los datos de la cuenta de los usuarios Steam. El creador del troyano en condiciones de pago mensual les ofrece a los ciberdelincuentes un archivo nocivo compilado para los mismos, así como el acceso al panel de control.

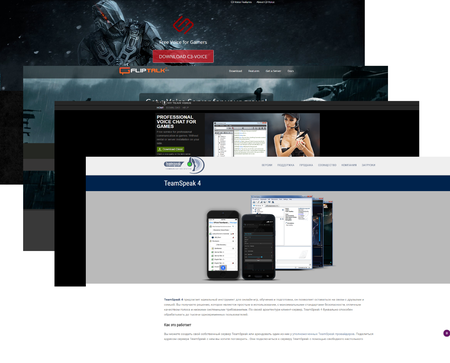

El troyano se difunde de varios modos. Uno de ellos usa los métodos de ingeniería social: el usuario de Steam recibe un mensaje diciendo que varios participantes de la comunidad necesitan un nuevo jugador para su equipo. Después de un juego común, para la comunicación futura más cómoda, a la víctima potencial se le ofrece descargar e instalar el programa cliente para la comunicación de voz. Los malintencionados le envían a la víctima un enlace al sitio web falsificado de esta aplicación. Un troyano se descarga siguiendo el enlace, como si fuera un programa legal.

Si la víctima potencial ya usa el chat cliente TeamSpeak, le envían la dirección del servidor al que se conecta el equipo de jugadores para comunicación. Una vez conectada a este servidor, en la pantalla de la víctima se visualiza una ventana ofreciendo actualizar algún componente de la aplicación TeamSpeak o un controlador del subsistema de audio. Como si fuera esta aplicación, en el equipo se descarga un programa nocivo.

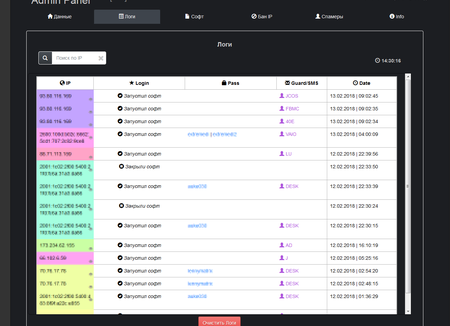

Al iniciarse, el troyano descarga el proceso de la aplicación Steam (si este proceso no es su propio proceso), luego detecta la ruta al catálogo Steam en el equipo, el idioma de la aplicación y el nombre del usuario, Si hay algún archivo de servicio del programa Steam, Trojan.PWS.Steam.13604 extrae del mismo los pares que consisten en IDs steamid64 y nombres de la cuenta. Luego el troyano envía al servidor de control la información recopilada en el equipo infectado, así mismo, la versión del sistema operativo, el nombre de usuario y del equipo, el lenguaje de SO, la ruta a la aplicación Steam, la versión de idioma de esta aplicación etc.

Al haber realizado las acciones indicadas, el programa nocivo elimina el archivo original de la aplicación Steam y copia a sí mismo en su sito. Para que el usuario no tenga posibilidad de actualizar el cliente Steam o recibir soporte técnico, el troyano cambia el contenido del archivo hosts, al bloquear acceso a los sitios web steampowered.com, support.steampowered.com, store.steampowered.com, help.steampowered.com, forums.steampowered.com, virustotal.com y algunos otros. Luego Trojan.PWS.Steam.13604 visualiza en la pantalla una ventana falsificada de autorización Steam. Si la víctima introduce su nombre de usuario y contraseña en la misma, el troyano intenta autorizarse con su ayuda en el servicio Steam. En caso de realizar correctamente este intento, si en el equipo está activado Steam Guard — el sistema de autenticación de dos factores para proteger la cuenta del usuario, el troyano visualiza en la pantalla una ventana falsificada para introducir el código de autorización. Toda esta información se envía al servidor de los malintencionados.

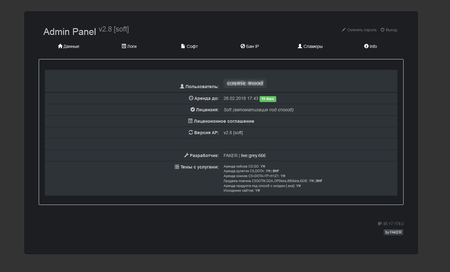

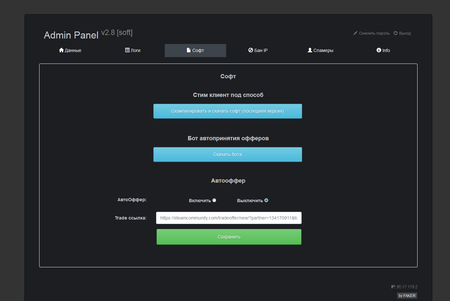

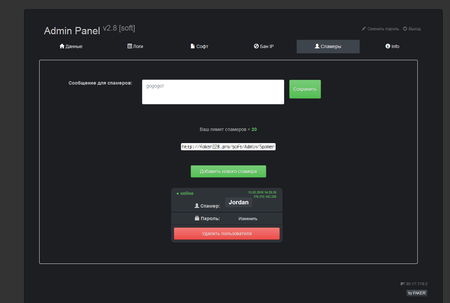

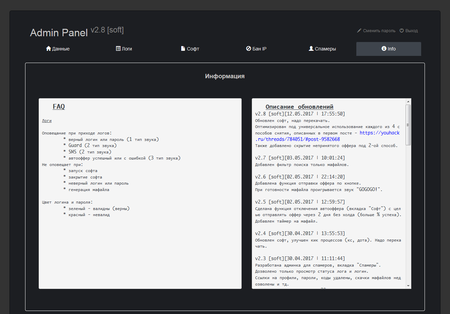

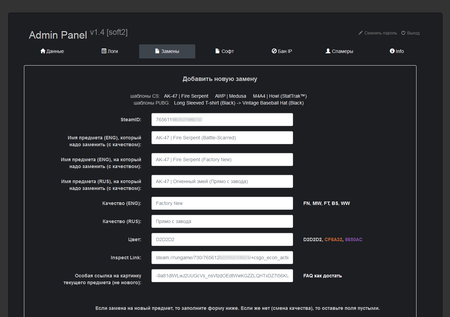

Para sus clientes el creador de virus usa el mismo servidor administrativo. A partir de los datos recibidos, en el mismo se crea un archivo usado posteriormente por los malintencionados para acceder a la cuenta de la víctima en el servicio Steam. La interfaz del panel de administración de Trojan.PWS.Steam.13604 puede consultarse en las imágenes siguientes:

Además de Trojan.PWS.Steam.13604, «Faker» alquila otro troyano creado por el mismo. Fue llamado Trojan.PWS.Steam.15278. Este programa nocivo se difunde de la misma forma y está orientada para robar el inventario de juego a los usuarios de la plataforma Steam. Los artículos virtuales robados pueden ser posteriormente vendidos por los malintencionados a otros jugadores. El creador de virus también publicita el servicio para alquiler este programa nocivo en los foros especializados.

Trojan.PWS.Steam.15278 usa para su funcionamiento la aplicación Fiddler — una utilidad gratuita para analizar el tráfico al transferir los datos por protocolo HTTP que funciona como un servidor proxy. Fiddler instala el certificado raíz en el sistema, gracias a lo cual Trojan.PWS.Steam.15278 tiene la posibilidad de escuchar el tráfico HTTPS cifrado. El troyano intercepta las respuestas del servidor y suplanta los datos en las mismas.

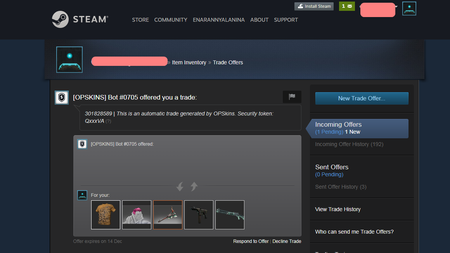

Si el usuario del equipo infectado intercambia el inventario con otros jugadores en las plataformas especiales, tales como opskins.com, igxe.cn, bitskins.com, g2a.com, csgo.tm, market.csgo.com, market.dota2.net y tf2.tm, en el momento de la transacción de intercambio, el troyano suplanta el destinatario del artículo de juego. Esto pasa así. Cuando la víctima del troyano ofrezca su propio inventario de juego para venta o canjeo, el programa nocivo se conecta a la cuenta del mismo y con intervalo temporal determinado comprueba las ofertas que llegan. Si el usuario del equipo infectado que ofrece algún artículo para intercambio recibe una solicitud de transacción, el troyano cancela esta solicitud, detecta el nombre del usuario, su avatar, así como el texto del mensaje de la solicitud original y envía a la víctima la misma solicitud, pero en nombre de la cuenta perteneciente a los malintencionados. En realidad, la suplantación se realiza con web injects: Trojan.PWS.Steam.15278 incrusta el código nocivo, recibido del servidor de control, en las páginas. Cabe destacar que «Faker» es también autor de otros troyanos que funcionan de la misma forma, realizados como extensión para el navegador Google Chrome.

Al canjear el inventario a través del sitio web oficial steamcommunity.com Trojan.PWS.Steam.15278 permite a los malintencionados suplantar la visualización de los artículos de juego para el usuario. El troyano modifica el contenido de las páginas web del servicio steamcommunity.com de tal forma que la víctima potencial ve una oferta sobre el canjeo de un artículo muy caro y poco frecuente del juego. Si el usuario acepta la transacción, en vez del artículo esperado recibirá algún otro muy ordinario y barato. Luego es prácticamente imposible justificar que este canjeo tan injusto es un engaño porque desde el punto de vista del servidor el usuario mismo realizó esta transacción, por su propia voluntad. Por ejemplo, en la página del servicio steamcommunity.com el usuario del equipo infectado verá que otro participante del servicio le ofrece canjear un artículo de juego llamado «PLAYERUNKNOWN's Bandana» cuyo precio es de $265.31. En realidad, al finalizar la transacción, recibirá «Combat Pants (White)» — el precio de este artículo es de solo $0.03.

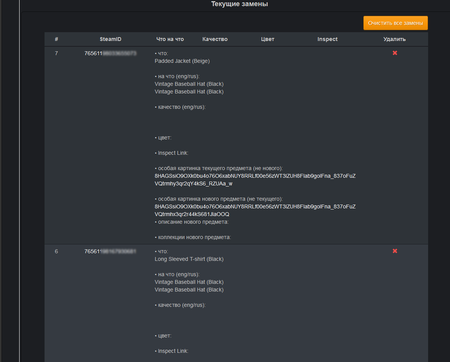

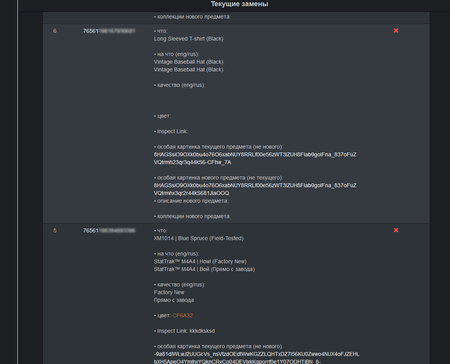

El panel de administración de Trojan.PWS.Steam.15278 tiene mucho en común con el panel de administración Trojan.PWS.Steam.13604, pero en la versión actualizada apareció una sección extra que permite administrar las suplantaciones de artículos de juego al realizar las transacciones de canjeo. El malintencionado mismo puede configurar las imágenes y las descripciones de los artículos de juego que se visualizarán a la víctima en vez de los reales. El inventario de juego recibido de esta forma fraudulenta los ciberdelincuentes pueden venderlo posteriormente por dinero real en plataformas de juego.

Todas las modificaciones conocidas de Trojan.PWS.Steam.13604 y Trojan.PWS.Steam.15278 conocidas hasta la fecha se detectan y se eliminan correctamente por el Antivirus Dr.Web, por lo tanto, no son de amenaza para nuestros usuarios. Los expertos de Doctor Web informaron a la empresa Valve Corporation sobre las cuentas de usuarios comprometidas, así como sobre las cuentas usadas en los esquemas de estafa mencionados más arriba.

Más información sobre Trojan.PWS.Steam.13604

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios