2 de agosto de 2018

Los programas nocivos y las utilidades para obtener criptomoneda de los cuales hablaremos en este artículo fueron descargados a uno de nuestros honeypots (de inglés honeypot, «un tarro de miel») — los servidores especiales usados por los expertos de Doctor Web como aliciente para los malintencionados. Los primeros ataques similares a los servidores que funcionan en Linux fueron registrados por los analistas de virus a principios de mayo de 2018. Los ciberdelincuentes se conectaban al servidor por protocolo SSH, averiguaban el nombre de usuario y la contraseña usando el diccionario (bruteforce) y, una vez autorizados correctamente en el servidor, desconectaban la utilidad iptables que administra el Firewall. Luego los malintencionados descargaban al servidor atacado la utilidad miner y el archivo de configuración para la misma. Para iniciar la utilidad, editaban el contenido del archivo /etc/rc.local, y luego finalizaban la conexión.

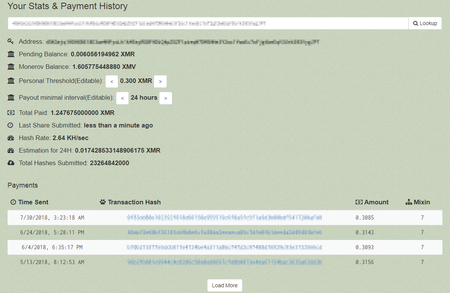

A principios de junio los ciberdelincuentes cambiaron este esquema y empezaron a usar el programa nocivo añadido a las bases de virus Dr.Web como Linux.BtcMine.82. Este troyano fue creado en Go y es un dropper en cuyo cuerpo se almacena el miner comprimido. El dorpper lo guarda en el disco y lo inicia, lo cual simplifica bastante el escenario del ataque. La dirección del monedero donde se transfiere la criptomoneda obtenida también está incrustada de forma fija en el cuerpo del programa nocivo.

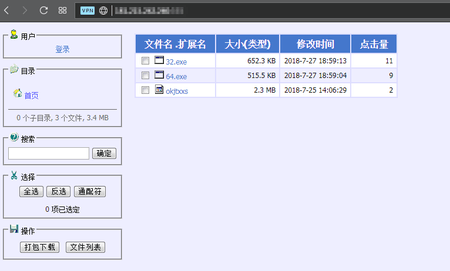

Los analistas de virus analizaron el servidor perteneciente a los malintencionados de donde se descargaba este troyano y detectaron allí varios miners para el SO Windows.

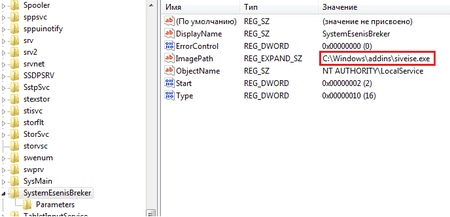

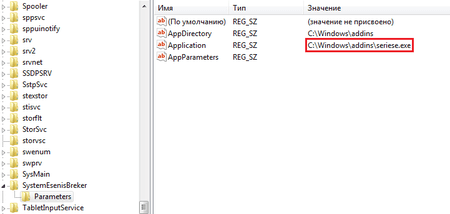

La versión del miner para Windows fue realizada como un archivo RAR de autodescompresión que contiene un archivo de configuración, varios scripts VBS para iniciar el miner y la utilidad para obtener la criptomoneda. Una vez iniciado el archivo, la utilidad se descomprime en la carpeta %SYSTEMROOT%\addins y se registra como un servicio llamado SystemEsinesBreker.

Las versiones del miner para los SO Windows de 32 y 64 bits se detectan por el Antivirus Dr.Web como representantes de la familia Tool.BtcMine. Nuestros usuarios están completamente protegidos contra el funcionamiento de estos programas nocivos.

Más información sobre el troyano

#Honeypot #Linux #mining #troyano

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios