Doctor Web detecto un troyano clipper para Android

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

7 de agosto de 2018

Los troyanos capaces de suplantar los números de monederos electrónicos en el portapapeles de forma no autorizada para que el dinero enviado no lo reciba el remitente, sino los malintencionados, se llaman “clippers” (del término clipboard, «portapapeles»). Hasta hace poco estos programas nocivos en su mayoría molestaban a los usuarios de Windows. Los troyanos similares para Android no son muy frecuentes. En agosto del año 2018 a las bases de virus Dr.Web fueron añadidas las entradas para detectar dos modificaciones del troyano clipper Android.Clipper que fueron llamados Android.Clipper.1.origin y Android.Clipper.2.origin. Estos programas nocivos amenazan a los usuarios de dispositivos en Android.

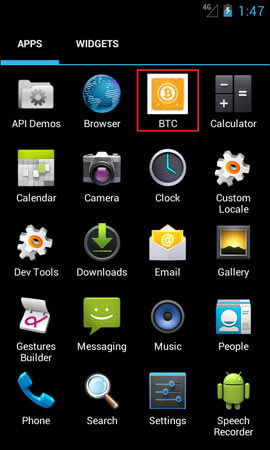

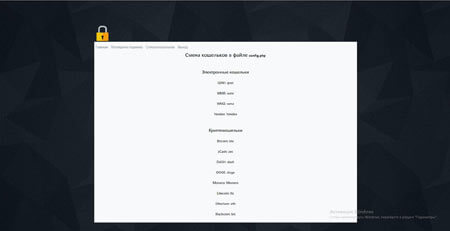

Android.Clipper es capaz de suplantar en el portapapeles los números de monederos de sistemas de pago Qiwi, Webmoney (R y Z) y «Yandex.Money», así como de la criptomoneda Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin y Litecoin. Una de las muestras del troyano Android.Clipper analizada por los analistas de virus se camufla por una aplicación para trabajar con monederos electrónicos Bitcoin:

Al iniciarse en el dispositivo infectado, el troyano visualiza un mensaje falsificado sobre el error y sigue funcionando en modo oculto. Oculta su icono del listado de aplicaciones de la pantalla principal del sistema operativo, y luego se puede ver el programa nocivo solo en la configuración de sistema del dispositivo móvil en la sección de administración del software instalado. Luego ambas modificaciones de Android.Clipper se inician de forma automática cada vez al iniciarse el smartphone o la tableta infectada.

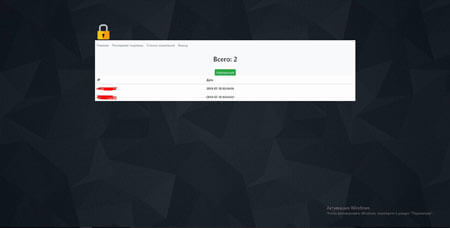

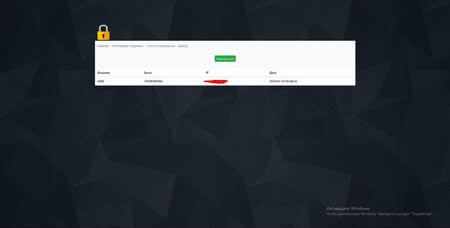

Una vez infectado el dispositivo en Android, el troyano empieza a supervisar el cambio del contenido del portapapeles. Si Android.Clipper detecta que el usuario ha copiado al portapapeles el número del monedero electrónico, envía este número al servidor de control. Luego el programa nocivo envía otra solicitud al servidor y espera en respuesta el número del monedero de los malintencionados que puede ser implementado en el portapapeles en vez del inicial.

El autor de Android.Clipper vende activamente los troyanos de esta familia en los foros de hackers. Así mismo, los clientes del creador de virus pueden usar el icono aleatorio y el nombre de la aplicación para cada copia del programa nocivo adquirida. Próximamente se puede esperar la aparición de múltiples modificaciones de estos troyanos que los malintencionados difundirán como si fueran software útil y legal.

En sus mensajes publicitarias el creador de virus informa sobre la posibilidad de enviar informes sobre el funcionamiento del programa nocivo a la aplicación Telegram y el cambio operativo de los números de monederos implementados en el portapapeles, usando el protocolo FTP. Pero estas funciones no han sido realizadas en el troyano. Las posibilidades descritas las ofrece el servidor administrativo a los ciberdelincuentes.

Los productos antivirus Dr.Web para Android detectan y eliminan todas las modificaciones conocidas de los troyanos de la familia Android.Clipper que por lo tanto no son de peligro para nuestros usuarios.

Más información sobre Android.Clipper.1.origin

Más información sobre Android.Clipper.2.origin

#Android #bitcoin #criptomoneda