Un troyano bancario ataca a los usuarios europeos de dispositivos en Android

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

16 de noviembre de 2018

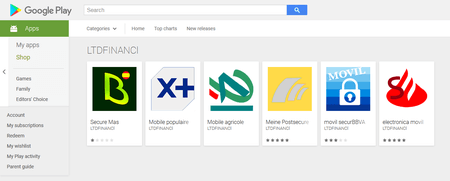

El troyano llamado Android.Banker.2876 se difundía como si fuera una aplicación de varias entidades de crédito europeas: Bankia, Banco Bilbao Vizcaya Argentaria (BBVA) y Santander de España, Credit Agricole y Groupe Banque Populaire de Francia, así como Postbank de Alemania. En total, nuestros expertos detectaron 6 modificaciones de Android.Banker.2876. Todas ellas fueran eliminadas de forma operativa de Google Play una vez contactado Doctor Web con la corporación Google.

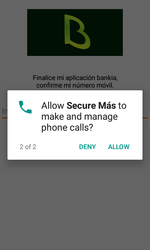

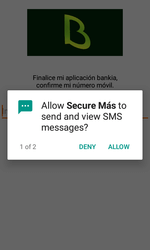

Una vez iniciado por el usuario, el troyano solicita acceso a la administración de llamadas telefónicas y a la realización de las mismas, así como al envío y recepción de mensajes SMS. Así mismo, en los dispositivos con el SO Android de versión inferior a 6.0 estos permisos se conceden de forma automática durante la instalación del programa nocivo. Un ejemplo de esta solicitud puede consultarse en las imágenes más abajo:

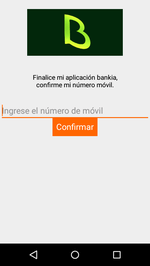

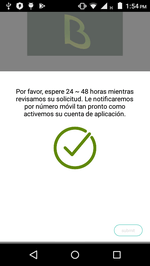

Android.Banker.2876 recopila y envía a la base de datos en la nube Firebase la información confidencial – el número del móvil y los datos de la tarjeta SIM, así como alguna información técnica sobre el dispositivo móvil, y luego notifica a los malintencionados sobre la infección realizada correctamente. Luego el troyano visualiza una ventana con un mensaje donde a la víctima potencial, supuestamente para seguir trabajando con el programa, se le ofrece indicar el número de teléfono. Así mismo, cada modificación del banker sirve para el público en concreto. Por ejemplo, si el troyano imita una aplicación del banco español, la interfaz Android.Banker.2876 y el texto visualizado también se visualizarán en español.

El número de teléfono introducido por la víctima se transfiere a la base de datos en la nube, y el usuario ve el segundo mensaje. Dice que es necesario esperar la confirmación del “registro”. Aquí también se visualiza el botón «Submit», al pulsar el cual, inesperadamente para la víctima de los creadores de virus se inicia un juego incrustado en Android.Banker.2876.

Si el troyano anteriormente había cargado correctamente a la “nube” la información sobre el dispositivo móvil, oculta su icono de la pantalla principal y luego se inicia en modo oculto de forma automática al activar el smartphone o la tableta infectada.

Android.Banker.2876 intercepta todos los SMS entrantes y guarda su contenido en la base de datos local. Además, el texto de mensajes se carga en la base Firebase y se duplica en SMS enviados al móvil de los ciberdelincuentes. Como resultado, los malintencionados pueden recibir las contraseñas de un solo uso para confirmar las transacciones bancarias y otra información confidencial que puede ser usada para los ataques phishing. Además, los números de teléfono recopilados por el troyano pueden ayudar a los creadores de virus a organizar varias campañas de estafa.

Todas las modificaciones conocidas de Android.Banker.2876 se detectan bien y se eliminan correctamente por los productos antivirus Dr.Web para Android y por lo tanto no son de peligro para nuestros usuarios.

Más información sobre el troyano

#Android, #Google_Play, #troyano_bancario, #phishing, #estafa

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web