Un nuevo troyano miner para Linux elimina los antivirus

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

20 de noviembre de 2018

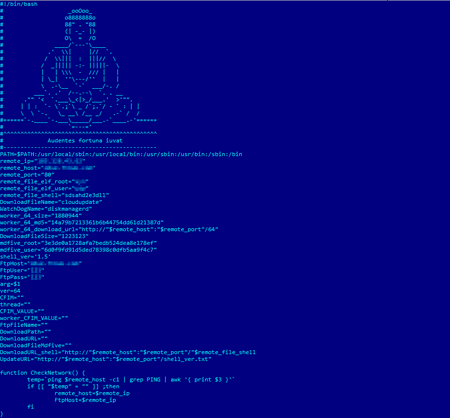

Un troyano añadido a las bases de virus Dr.Web, llamado Linux.BtcMine.174, es un amplio escenario creado en la lengua de shell de comandos sh que contiene más de 1000 líneas del código. Este programa nocivo consiste en varios componentes. Al iniciarse, el troyano comprueba la disponibilidad del servidor desde el cual posteriormente descarga otros módulos, y busca en el disco una carpeta con permisos de escritura donde posteriormente se cargarán estos módulos. Luego, este escenario se mueve a la carpeta anteriormente seleccionada llamada diskmanagerd y vuelve a iniciarse como demonio. Para realizarlo, el troyano usa la utilidad nohup. Si no hay esta utilidad en el sistema, carga de forma autónoma e instala el paquete de utilidades coreutils donde también hay nohup.

En caso de instalación correcta en el dispositivo, el escenario nocivo descarga una de las versiones del troyano Linux.BackDoor.Gates.9. Los backdoors de esta familia permiten ejecutar los comandos de los malintencionados y realizar los ataques DDoS.

Al instalarse en el sistema, Linux.BtcMine.174 busca los miners de competencia y al detectarlos finaliza sus procesos. Si Linux.BtcMine.174 no fue iniciado en nombre del superusuario (root), para mejorar sus privilegios en el sistema infectado usa un conjunto de exploits. Los analistas de virus de Doctor Web detectaron como mínimo dos exploits aplicados por Linux.BtcMine.174: es Linux.Exploit.CVE-2016-5195 (también llamado DirtyCow) y Linux.Exploit.CVE-2013-2094, así mismo, los códigos fuente de DirtyCow descargados de Internet el troyano los compila directamente en el equipo infectado.

Luego el programa nocivo intenta buscar los servicios de programas antivirus activos con nombres safedog, aegis, yunsuo, clamd, avast, avgd, cmdavd, cmdmgd, drweb-configd, drweb-spider-kmod, esets y xmirrord. En caso de detectarlos, el troyano no simplemente finaliza el proceso del antivirus, sino también, usando los administradores de paquetes, elimina sus archivos y el directorio donde estaba instalado el producto antivirus.

Luego Linux.BtcMine.174 registra a sí mismo en el autoinicio, y posteriormente descarga e inicia un rootkit en el dispositivo infectado. Este módulo también está realizado como un escenario sh y se basa en el código fuente publicado anteriormente en acceso libre. Entre las funciones del módulo rootkit se puede destacar el robo de las contraseñas del comando su introducidas por el usuario, la ocultación de los archivos en el sistema de archivos, las conexiones de red y los procesos iniciados. El troyano recopila la información sobre los nodos de red a los cuales anteriormente se conectaba por el protocolo ssh, e intenta infectarlos.

Al haber realizado todas estas acciones, Linux.BtcMine.174 inicia un miner en el sistema que sirve para obtener la criptomoneda Monero (XMR). Con intervalo de un minuto, el troyano comprueba si este miner había sido iniciado y, en caso necesario, lo reinicia de forma automática. También, en un ciclo ininterrumpido, el mismo se conecta al servidor de control para descargar las actualizaciones si las mismas están disponibles.

Linux.BtcMine.174, así como todos sus componentes, se detecta correctamente por el Antivirus Dr.Web para Linux, y por lo tanto no es de peligro para nuestros usuarios.

El listado completo de indicadores de compromiso puede consultarse en el enlace https://github.com/DoctorWebLtd/malware-iocs/tree/master/Linux.BtcMine.174.

Más información sobre el troyano

#Linux #criptomonedas #mining #Troyano