23 de noviembre de 2018

Trojan.Click3.27430 no es de mucho interés: es un troyano clicker ordinario para falsificar el número de consultas de sitios web. Más interesante es el método usado por los malintencionados para instalar este programa nocivo en los dispositivos de las víctimas potenciales.

El público objetivo de este troyano son los usuarios del programa DynDNS que permite vincular el subdominio al equipo que no tiene dirección IP estática. El creador de virus creó en Internet una página web dnsip.ru desde la cual supuestamente se puede descargar este programa. Así mismo, al creador de virus le pertenece el dominio dns-free.com, desde el cual los usuarios se redirigen de forma automática al sitio web dnsip.ru.

Dese el sitio web indicado realmente se puede descargar un archivo archivado que contiene un archivo ejecutable setup.exe – en realidad no es un programa de instalación DynDNS, sino un descargador. En este descargador se guarda el nombre del archivo descargado de Internet que en la muestra investigada se llama Setup100.arj.

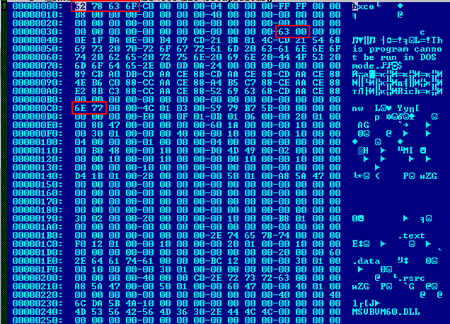

A pesar de la extensión, al parecer, muy obvia, Setup100.arj — no es un archivo ARJ, sino un archivo MZPE ejecutable donde el creador de virus cambió tres valores, así que el mismo no se detecta como MZPE por los medios de análisis automatizados y otras aplicaciones.

Primero, a través de PowerShell, desconecta Windows Defender y para mayor seguridad realiza cambios en las entradas del registro del sistema, responsables del inicio de este programa.

Luego el dropper guarda en la carpeta System32 los archivos instsrv.exe, srvany.exe, dnshost.exe y yandexservice.exe. Instsrv.exe, srvany.exe y dnshost.exe — son las utilidades desarrolladas por Microsoft para crear en Windows los servicios establecidos por el usuario, y yandexservice.exe — es el troyano Trojan.Click3.27430. Luego el dropper registra el archivo ejecutable yandexservice.exe donde están realizadas todas las funciones nocivas de Trojan.Click3.27430, como servicio llamado «YandexService». Así mismo, durante la instalación se configura el autoinicio de este servicio junto con el inicio de Windows. Al guardar en el disco e iniciar el servicio nocivo, el dropper instala la verdadera aplicación DynDNS. De esta forma, si posteriormente el usuario decide desinstalarla del equipo infectado, será eliminado solo el programa DynDNS, y Trojan.Click3.27430 permanecerá en el sistema y continuará con su actividad nociva.

Los analistas de virus investigaron también otro componente del troyano, realizado como archivo ejecutable llamado dnsservice.exe, que también se instala en el equipo infectado como servicio Windows con nombre «DNS-Service». Las líneas de depuración son características para el creador de virus que olvidó eliminarlas de sus programas nocivos:

C:\Boris\Программы\BDown\Project1.vbp

C:\Boris\Программы\BarmashSetService\Project1.vbp

C:\Boris\Программы\Barmash.ru.new\Project1.vbp

C:\Boris\Программы\Barmash_ru_Restarter3\Project1.vbp

Este componente se difunde como un archive camuflado por un archivo archivado, dnsservice.arj del sitio web barmash.ru.

Todas las modificaciones de Trojan.Click3.27430 conocidas hasta la fecha se detectan y se borran por el Antivirus Dr.Web, y los sitios web dnsip.ru, dns-free.com y barmash.ru fueron añadidos a las bases de los recursos Internet no recomendados del web antivirus SpIDer Gate.

Según la información recopilada por los analistas de Doctor Web, hasta la fecha unos 1400 usuarios fueron víctimas de este troyano, así mismo, los primeros casos de infección se refieren al año 2013. Un listado completo de indicadores de compromiso puede consultarse aquí.

Más información sobre el troyano

#clicker #troyano

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios