Un troyano bancario atacó los dispositivos móviles de usuarios brasileños

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

6 de diciembre de 2018

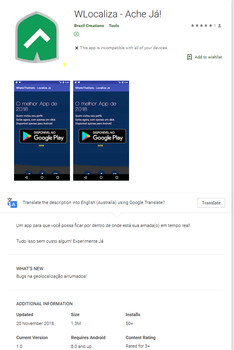

Los ciberdelincuentes difundían Android.BankBot.495.origin como si fuera una aplicación que supuestamente permitía supervisar a los usuarios de smartphones y tabletas en Android. El troyano se ocultaba en los programas llamados WLocaliza Ache Já, WhatsWhere Ache Já y WhatsLocal Ache Já. Una vez contactados los expertos de Doctor Web con la corporación Google, la misma los eliminó de Google Play. Más de 2000 usuarios descargaron el banker.

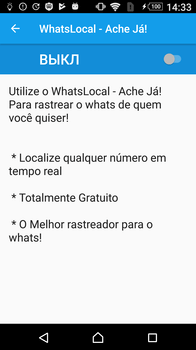

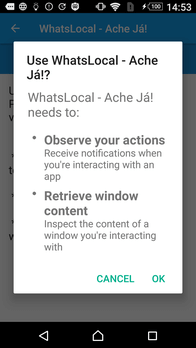

Al iniciarse, Android.BankBot.495.origin intenta obtener acceso a las funciones de posibilidades avanzadas (Accessibility) del SO Android, al abrir el menú de la configuración del sistema y al ofrecer al usuario activar la opción correspondiente. Si la víctima potencial acepta otorgar los permisos solicitados al troyano, Android.BankBot.495.origin podrá administrar los programas de forma no autorizada, hace clics sobre botones de forma automática y robar el contenido de las ventanas activas de aplicaciones.

Cuando el usuario le permite al banker trabajar con funciones de posibilidades avanzadas, el mismo cierra su propia ventana, inicia el servicio nocivo y con el mismo continúa funcionando en modo oculto. Luego Android.BankBot.495.origin solicita acceso para visualizar los formularios de pantalla por encima de los programas iniciados. Esta opción posteriormente la necesita el troyano para visualizar las ventanas de phishing. Gracias al permiso de usar las posibilidades avanzadas que ya tiene, Android.BankBot.495.origin hace clics automáticos sobre todos los botones con el texto «PERMITIR» que aparecen al solicitar permisos. Como resultado, si el idioma del sistema es portugués, el banker proporciona a sí mismo los permisos necesarios.

Además, la aplicación nociva usa las funciones de posibilidades avanzadas también para la autoprotección, al supervisar el funcionamiento de algunos antivirus y varias utilidades. Al iniciarse los mismos, intenta cerrar sus ventanas, al hacer 4 clics consecutivos sobre “Atrás”.

Android.BankBot.495.origin se conecta al nodo remoto para recibir la configuración inicial y en la ventana invisible WebView sigue el enlace establecido por los creadores de virus. Como resultado de varias redirecciones, en el sitio web abierto el troyano recibe el enlace final donde están cifradas las direcciones IP de dos servidores administrativos. Luego Android.BankBot.495.origin se conecta a uno de ellos y recibe un listado con nombres de aplicaciones. El troyano comprueba cuáles de ellas están instaladas en el dispositivo y lo notifica al servidor. Luego el banker envía varias solicitudes consecutivas creadas de forma especial. En función de la configuración del servidor, en respuesta Android.BankBot.495.origin recibe un comando para iniciar algún programa. En el momento de análisis el mismo podía iniciar el software de las entidades de crédito Banco Itaú S.A. y Banco Bradesco S.A., así como una aplicación para trabajar con SMS instalada de forma predeterminada.

Al iniciar el programa Banco Itaú, el troyano, usando la función de posibilidades avanzadas, lee el contenido de su ventana y transmite a los malintencionados la información sobre el saldo de la cuenta bancaria del usuario. Luego navega sin ayuda en la aplicación y pasa a la sección de administración de la cuenta. Allí el troyano copia y envía a los creadores de virus la clave iToken – un código de seguridad usado para comprobar las transacciones digitales.

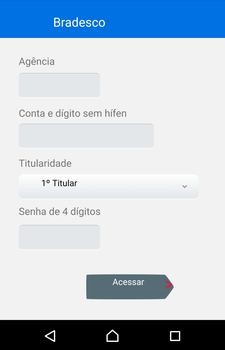

Una vez iniciada la aplicación Bradesco, el banker lee la información sobre la cuenta de la víctima e intenta entrar en la misma de forma automática, al introducir el PIN recibido del servidor administrativo. Android.BankBot.495.origin copia los datos sobre el saldo de la cuenta del usuario y junto con la información sobre la cuenta recibida anteriormente, los transfiere a los ciberdelincuentes.

Al recibir un comando para iniciar la aplicación para trabajar con SMS, el banker la abre, lee y guarda el texto de mensajes disponibles y los envía al servidor. Así mismo, separa los SMS recibidos de la banca CaixaBank, S.A., y los envía en una solicitud aparte.

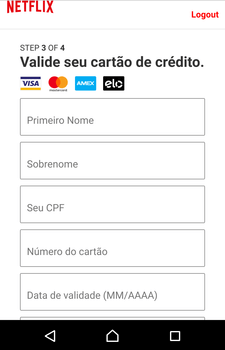

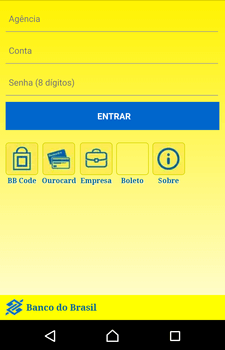

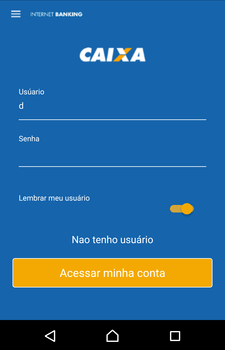

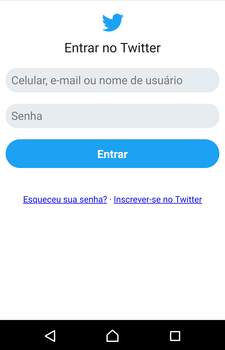

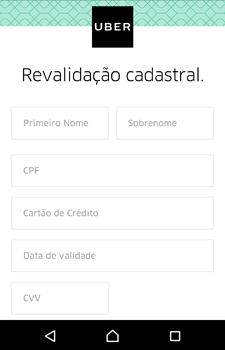

Además, los autores de Android.BankBot.495.origin usan el banker para ataques phishing. El troyano supervisa el inicio de programas Itaucard Controle seu cartão, Banco do Brasil, Banco Itaú, CAIXA, Bradesco, Uber, Netflix y Twitter. Si el banker detecta que uno de ellos se inicia, visualiza por encima del mismo una ventana con una página web de estafa que se descarga desde el segundo servidor de control. Esta página imita el diseño de la aplicación atacada. En la misma, al usuario se le solicita la información sobre su cuenta, el número de su cuenta bancaria, la información sobre su tarjeta bancaria, los nombres de usuario, las contraseñas y otra información confidencial.

Un ejemplo de estas páginas phishing puede consultarse en las figuras más abajo:

La información confidencial introducida por la víctima se transfiere a los malintencionados, y luego el troyano cierra la ventana de estafa y vuelve a iniciar el programa atacado. Lo hace para que el titular del dispositivo no tenga sospechas al cerrar su aplicación objetivo.

La empresa Doctor Web aconseja tener cuidado al instalar programas en Android, hasta si los mismos se difunden a través de Google Play. Los malintencionados pueden suplantar el software conocido y también crear las aplicaciones aparentemente no nocivas. Para reducir el riesgo de instalar un troyano, se recomienda prestar atención al nombre del desarrollador, la fecha de publicación del programa en el catálogo, el número de descargas y las referencias de otros usuarios. Además, hay que usar un antivirus.

Todas las modificaciones conocidas del banker Android.BankBot.495.origin se detectan y se eliminan por los productos antivirus Dr.Web para Android, por lo tanto, no son de amenaza para nuestros usuarios.

Más información sobre el troyano

#Android, #Google_Play, #troyano_bancario, #phishing