1 de febrero de 2019

El año pasado, 2018, resultó ser bastante interesante para la seguridad informática. Pero, al igual que se esperaba, a finales del año no hubo eventos importantes. Los ciberdelincuentes ya no fueron tan activos. Pero a pesar de la tranquilidad esperada durante las fiestas navideñas, nuestras estadísticas revelan algunas tendencias interesantes de enero un poco alarmantes.

A mediados del mes los titulares de criptomoneda fueron atacados por un troyano que se difundía como si fuera un programa útil. Comparado con el mes pasado, el número de dispositivos infectados por Trojan.Winlock.14244 aumentó un 28%. Además, por correo fueron enviados un 50% más archivos nocivos que usan la vulnerabilidad de Microsoft Office.

Tendencias clave de enero

- Aumentó el número de infecciones por los bloqueadores del sistema

- El uso de vulnerabilidades de Microsoft Office fue más frecuente

- Creció la actividad de difusión del software de publicidad

Amenaza del mes

En enero los analistas de Doctor Web detectaron un troyano en el programa para supervisar el curso de cambio de la criptomoneda. El programa nocivo se difundía junto con la utilidad e instalaba otros troyanos en los dispositivos infectados. Usando estos programas, los hackers tenían la posibilidad de robar los datos personales de usuarios, así mismo, las contraseñas de los monederos de la criptomoneda.

Más información sobre el troyanо.

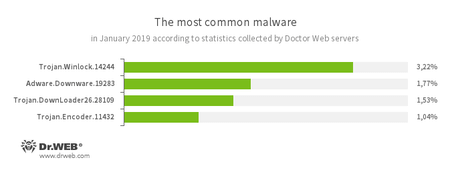

Según los datos de los servidores de estadísticas Doctor Web

Amenazas crecientes de este mes:

- Trojan.Winlock.14244

- Bloquea o restringe el acceso del usuario al sistema operativo y sus funciones básicas. Para desbloquear el sistema, demanda transferir el dinero a la cuenta de los desarrolladores del troyano.

- Adware.Downware.19283

- Un programa instalador, normalmente se difunde con el contenido pirata. Al instalar, puede cambiar la configuración de los navegadores e instalar otros programas no deseados.

- Trojan.DownLoader26.28109

- Descarga y ejecuta los programas nocivos sin autorización del usuario.

- Trojan.Encoder.11432

- También conocido como WannaCry. Bloqueo el acceso a los datos usando el cifrado. Para desbloquear, demanda transferir el dinero a la cuenta del desarrollador. Infectó de forma masiva los dispositivos en todo el mundo en mayo de 2017.

Bajó el número de amenazas de:

- Trojan.Starter.7394

- Un troyano que sirve para iniciar otro software nocivo en el dispositivo del usuario.

- Trojan.MulDrop8.60634

- Instala otros troyanos en el sistema. Todos los componentes instalados están en el cuerpo de Trojan.MulDrop.

- Trojan.Zadved.1313

- Software de publicidad. Suplanta los resultados de búsqueda, redirige al usuario a los sitios web de los anunciantes y visualiza publicidad importuna.

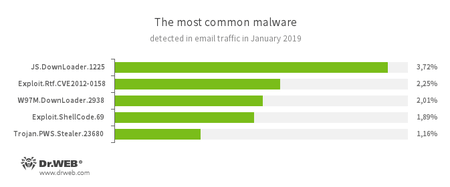

Estadísticas de programas nocivos en el tráfico del correo

Creció el número de infecciones:

- JS.DownLoader.1225

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo.

- Exploit.Rtf.CVE2012-0158

- Documento modificado de Microsoft Office Word que usa la vulnerabilidad CVE2012-0158 para ejecutar el código nocivo.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado.

- Exploit.ShellCode.69

- Otro documento nocivo de Microsoft Office Word. Usa la vulnerabilidad CVE-2017-11882.

- Trojan.PWS.Stealer.23680

- Una familia de troyanos que sirven para robar contraseñas y otra información confidencial del equipo infectado.

Creció la actividad de las amenazas siguientes:

- Trojan.Nanocore.23

- Este troyano peligroso de acceso remoto infectó casi 4 veces más dispositivos que el mes pasado. Permite a los hackers controlar de forma remota el equipo infectado, así mismo, activar la cámara y el micro en el dispositivo, si los mismos están disponibles.

- JS.Miner.28

- Un script creado en JavaScript. Sirve para el mining oculto en el navegador. Se usa como alternativa a CoinHive.

Bajo el uso del software nocivo como:

- Trojan.Fbng.8

- Troyano, también conocido como FormBook. Sirve para robar los datos personales desde el dispositivo infectado. Puede recibir comandos del servidor de desarrollador.

- Trojan.Encoder.26375

- Un representante de la familia de los troyanos extorsionistas. Cifra los archivos en el equipo y demanda a la víctima un rescate por descifrar.

- JS.Miner.11

- Un grupo de scripts creados en JavaScript. También sirven para el mining oculto en el navegador. Usan el minero— CoinHive.

La actividad de Trojan.SpyBot.699 bajó un poco en diciembre, pero el mismo sigue siendo actual durante los últimos tres meses. Este troyano bancario permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar los comandos recibidos de los mismos. El troyano sirve para robar dinero de las cuentas bancarias.

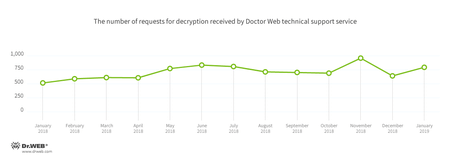

Cifradores

En enero el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de los siguientes troyanos cifradores:

- Trojan.Encoder.858 — 26.32%

- Trojan.Encoder.11464 — 12.63%

- Trojan.Encoder.11539 — 7.72%

- Trojan.Encoder.25574 — 1.58%

- Trojan.Encoder.567 — 5.96%

- Trojan.Encoder.5342 — 0.88%

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En enero del año 2019 a la base de los sitios web no recomendados y nocivos fueron añadidas 293 012 direcciones de Internet.

| Diciembre 2018 | Enero 2019 | Dinámica |

|---|---|---|

| + 257 197 | + 293012 | +13.93% |

Software nocivo y no deseado para dispositivos móviles

Durante todo el mes de enero en el catálogo de Google Play fueron detectados muchos programas nocivos. Entre ellos los descargadores de la familia Android.DownLoader que descargaban bankers en Android en dispositivos móviles. Así mismo, los malintencionados difundían los troyanos Android.HiddenAds.361.origin Android.HiddenAds.356.origin — una vez iniciados, los mismos ocultaban sus iconos y empezaban a visualizar la publicidad. A finales del mes los analistas de virus detectaron algunos nuevos troyanos clickers de la familia Android.Click, por comando del servidor de control capaces de descargar cualquier sitio web. Además, a los usuarios les amenazaba el troyano espía Android.Spy.525.origin que robaba la información confidencial.

Los eventos más destacados vinculados a la seguridad “móvil” en enero:

- Detección de muchos nuevos programas nocivos en Google Play;

- Difusión de un troyano espía.

Para más información sobre los eventos móviles en enero, consulte nuestro informe.