Doctor Web: un banker en Android Flexnet roba el dinero de usuarios a través de los juegos de ordenador

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

21 de marzo de 2019

Flexnet fue creado a base del troyano GM Bot, investigado por los analistas de virus de Doctor Web aun en febrero de 2015. El código fuente de esta aplicación nociva fue publicada en acceso público en el año 2016. Luego aparecieron las primeras versiones de Flexnet donde se usaba la experiencia de los autores de GM Bot. Los ataques a titulares de smartphones y tabletas en Android con este troyano siguen actuales hoy día también.

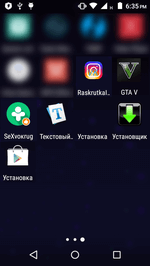

Los malintencionados difunden el banker Flexnet a través del spam SMS. En los mensajes a las víctimas potenciales se les ofrece seguir el enlace y descargar algún programa o juego. El troyano se hace pasar por las aplicaciones “Drug vokrug”, GTA V, herramientas para publicitar las cuentas en Instagram y «VKontante», así como otro software.

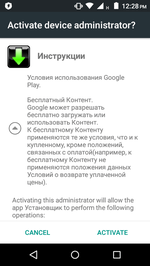

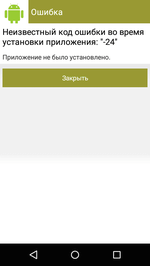

Al iniciar, el banker solicita acceso a funciones del administrador del dispositivo, al visualizar una ventana de diálogo estándar. Si la víctima le concede los permisos necesarios, el troyano informa sobre un supuesto error y quita su icono de la pantalla de las aplicaciones. Así se oculta del usuario e intenta dificultar su propia eliminación.

Comparado con los bankers en Android modernos, las posibilidades de Flexnet son bastante reducidos. El troyano es capaz de interceptar y enviar los mensajes SMS, así como realizar las solicitudes USSD. Pero estas funciones son suficientes para robar el dinero usando varios trucos de estafa.

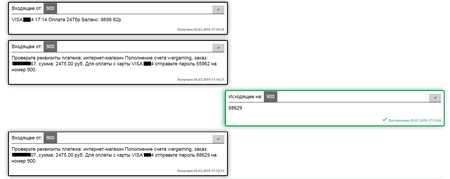

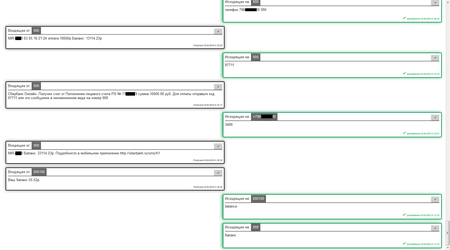

Uno de ellos es abonar dinero en las cuentas de juegos de ordenadores populares a través de SMS. Este esquema funciona de modo siguiente. El troyano comprueba el saldo de la tarjeta bancaria del usuario al enviar una solicitud SMS al sistema de servicio de la banca móvil. Luego intercepta el mensaje de respuesta con la información sobre el saldo de la cuenta y transfiere esta información a los ciberdelincuentes. Luego los delincuentes crean una solicitud para abonar el dinero a la cuenta del juego de interés. En la solicitud se indica el número del móvil de la víctima y el importe de la transferencia. Luego el usuario recibe un SMS con un código de verificación. El troyano intercepta este mensaje, transfiere su contenido a los malintencionados, y estos le dan un comando al banker para enviar un SMS con el código recibido para confirmar la transacción.

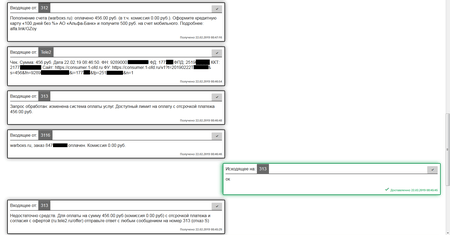

Aquí pueden consultarse los ejemplos de robo de dinero usando este método:

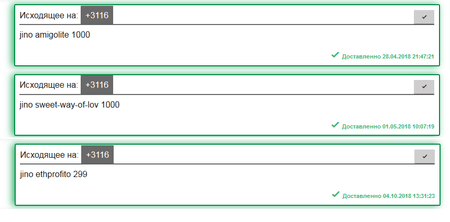

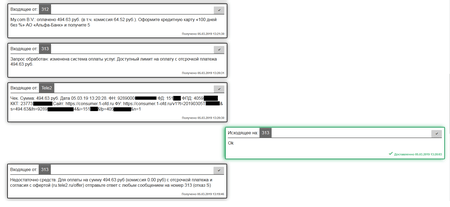

De la misma forma se realizan otros esquemas de estafa. Por ejemplo, los malintencionados pueden pagar los servicios de los proveedores de hosting usando el dinero del saldo de los móviles de sus víctimas. Para eso, el troyano envía un SMS con las opciones requeridas a los números especiales:

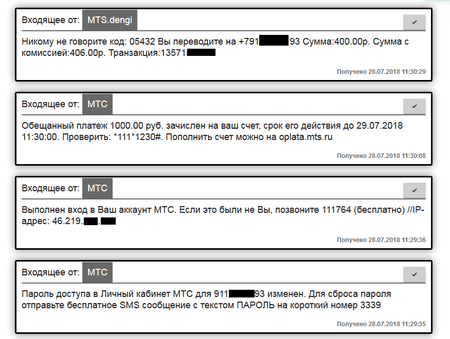

Hasta si no hay saldo suficiente en la cuenta de las víctimas potenciales, los malintencionados pueden robar su dinero. Los estafadores usan la opción de los operadores de móviles “Pago prometido” que permite pagar los servicios a crédito. Al igual que en otros casos, los malintencionados ordenan al troyano enviar un SMS con opciones requerida. Así mismo, los titulares de dispositivos infectados llevan un rato sin enterarse de la desaparición de su dinero, porque el banker oculta todos los mensajes sospechosos.

Además, el troyano puede transferir el dinero de tarjetas bancarias de las víctimas a las cuentas de los malintencionados. Pero las entidades de crédito a través de algoritmos especiales supervisan las operaciones sospechosas, y por lo tanto la probabilidad de bloqueo de esta transferencia es muy alta, y los esquemas descritos más arriba les permiten a los malintencionados durante mucho tiempo robar un poco de dinero y permanecer desapercibidos.

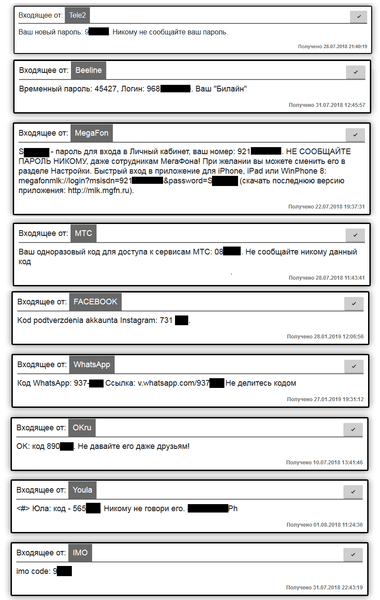

Otra función de Flexnet es robar los datos confidenciales. Los ciberdelincuentes pueden acceder a las cuentas de los usuarios de redes sociales, tiendas en línea, cuentas personales en los sitios web de proveedores de telefonía móvil y otros servicios en línea. Al enterarse del número del móvil de la víctima, los malintencionados intentan entrar en su cuenta. A este número llega un código de verificación de un solo uso que el troyano intercepta y envía a los estafadores.

Si el número del titular del dispositivo infectado no está vinculado a ningún servicio objetivo, los ciberdelincuentes pueden usar este número para registrar la nueva cuenta. Posteriormente las cuentas comprometidas y recién creadas pueden entrar en el mercado negro, aplicarse para enviar spam y organizar los ataques phishing.

Con ayuda del registrador REG.ru algunos servidores de control de Flexnet fueron bloqueados, y los malintencionados ya no controlan una parte de los dispositivos infectados.

La empresa Doctor Web recuerda a los usuarios de smartphones y tabletas en Android que los juegos y los programas deben ser instalados solo desde los orígenes de confianza, tales como Google Play. Es necesario prestar atención a las referencias de otros usuarios y aplicar el software de desarrolladores de confianza.

Los programas antivirus Dr.Web para Android detectan todas las modificaciones conocidas del troyano Flexnet como representantes de la familia Android.ZBot y las eliminan correctamente desde los dispositivos infectados. Para nuestros usuarios estos programas nocivos no son peligrosos.

#Android, #troyano_bancario, #autenticación de dos factores

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web