Lanzado Dr.Web vxCube 1.3

Últimas noticias | Todas las noticias | Noticias sobre las actualizaciones

21 de marzo de 2019

Los cambios más importantes afectaron a la parte interna y más importante del analizador – fue mejorado el hipervisor usado para analizar los archivos en SO Windows. Gracias a eso, el entorno virtual donde se analiza el archivo sospechoso es aún más invisible para la muestra investigada. Otro cambio importante en Dr.Web vxCube 1.3 es API 2.0. Si en la versión anterior se soportaban solo las funciones más básicas, en esta actualización el usuario tiene disponible un conjunto ampliado de interacciones con el servicio. Además, fue mejorado el nivel de detalle de resultados del análisis, corregidos los errores y mejorada la velocidad de procesamiento de archivos.

La nueva versión del analizador ya está disponible para los que adquirieron la licencia de Dr.Web vxCube. Así mismo, Vd. puede probar la versión demo del analizador en el sitio web de Doctor Web.

Para comprar la licencia, contacte con el servicio de soporte de ventas.

Vamos a ver con más detalle los cambios más importantes.

Mejorada la protección contra detección

Existen varios enfoques de organización de supervisión del entorno virtual donde se analiza un archivo sospechoso. El modo más fácil supone la realización del módulo del núcleo que intercepta las funciones necesarias al suplantar los procesadores en SSDT. Aunque este método ya es obsoleto, aún se aplica en algunos analizadores. La desventaja más importante de este enfoque es que el controlador de terceros puede ser detectado por la muestra investigada. Además, las intercepciones de las funciones pueden ser quitadas, por lo cual el analizador “se desorienta” completamente.

Al desarrollar Dr.Web vxCube, inicialmente se usaba un enfoque alternativo, lo cual permitió evitar problemas similares. Las funciones necesarias se interceptan de forma invisible para otro SO, usando las técnicas de virtualización hardware. Esto permitió mejorar la invisibilidad del analizador, por lo tanto, la muestra investigada no puede esquivar la supervisión.

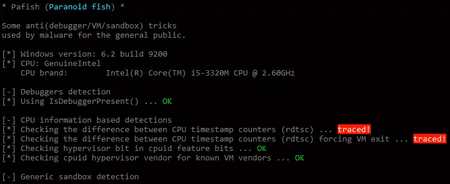

En la nueva versión de Dr.Web vxCube 1.3 los expertos de Doctor Web usaron las tecnologías más modernas para hacer el analizador aún más invisible para las muestras investigadas. Ahora hasta los medios de detección de máquinas virtuales no pueden detectar Dr.Web vxCube, tales como Pafish. Los programas similares consisten en un conjunto de técnicas de escaneo del entorno usadas frecuentemente en los programas nocivos. Por ejemplo, Pafish comprueba:

- El tamaño del disco duro y de la memoria operativa;

- La resolución de pantalla;

- Los movimientos del ratón;

- El timer TSC de la máquina virtual;

- Si en el sistema hay software, identificadores de dispositivos y direcciones MAC de adaptadores de red característicos para los analizadores y las máquinas virtuales.

Como vemos en la copia de pantalla, Pafish detectó correctamente el entorno virtual al comprobar Timestamp counters. Aunque para calibrar este timer está previsto un campo especial en la estructura usada para la virtualización hardware, es bastante complicado configurarlo correctamente. Esto tiene que ver con el problema de detección exacta del número de compases en caso de vmexit y vmresume. Gracias a la solución encontrada por nuestros expertos, Dr.Web vxCube 1.3 sigue siendo invisible hasta en caso de un análisis similar. Más abajo pueden consultarse los resultados del análisis de Dr.Web vxCube 1.3 con la última versión del programa Pafish.

La actualización de Dr.Web vxCube 1.3 no consiste solo en la invisibilidad para Pafish. Gracias a los expertos del laboratorio de virus Doctor Web, fueron recopilados los datos de muchas otras técnicas de escaneo del entorno virtual usadas en el software nocivo.

Entre las mismas:

- Comprobación de la información sobre el disipador;

- Existencia de las zonas termales en ACPIde la placa madre;

- Existencia de accesos directos, programas instalados y actualizaciones del SO;

- Uso del procesador Xeonetc.

Actualmente el analizador Dr.Web vxCube 1.3 pasa correctamente todas las comprobaciones existentes.

API 2.0 para Dr.Web vxCube

Los usuarios de Dr.Web vxCube disponen de más modos de interacción con el servicio. Gracias al nuevo API se puede:

- Recibir la información sobre los resultados del análisis de archivos y un listado de análisis anteriores;

- recibir un listado de formatos soportados y plataformas de análisis;

- recibir un listado de todos los archivos descargados;

- recibir la información sobre la licencia;

- crear las claves extra para acceder a HTTP API;

- recibir un archivo archivado con los resultados del análisis o un archivo en concreto del archivo archivado;

- suscribirse a través de web sockets al progreso de análisis del archivo.

Así mismo, según las solicitudes de usuarios, se implementaron las funciones siguientes: la descarga de los archivos PCAP sin descargar el archivo completo y la eliminación de informes.

La lista completa de posibilidades de API 2.0 puede consultarse en la documentación.