Doctor Web: un backdoor en Android peligroso se difunde a través de Google Play

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

12 de julio de 2019

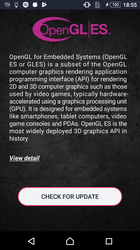

l programa nocivo fue llamado Android.Backdoor.736.origin. Se difunde como si fuera una aplicación OpenGL Plugin para comprobar la versión de la interfaz OpenGL ES y descargar sus actualizaciones.

Al iniciarse, Android.Backdoor.736.origin solicita acceso a varios permisos importantes del sistema que le permitirán recabar la información confidencial y trabajar con el sistema de archivos. Además, intenta obtener acceso a la visualización de los formularios de pantalla por encima de la interfaz de otros programas.

En la ventana de la aplicación nociva hay un botón para “comprobar” las actualizaciones de la interfaz de software gráfica OpenGL ES. Una vez pulsado el mismo, el troyano imita el proceso de búsqueda de las nuevas versiones OpenGL ES, pero en realidad no realiza ninguna comprobación y solo desorienta al usuario.

Una vez cerrada la ventana de la aplicación por la víctima, Android.Backdoor.736.origin uita su propio icono de la lista de programas del menú de la pantalla principal y crea un acceso directo para iniciarse. Lo hace para que posteriormente el usuario tenga mayor dificultad en quitar el troyano, porque la eliminación del acceso directo no afectará al sistema nocivo mismo.

Android.Backdoor.736.origin siempre está activo en modo de segundo plano y puede iniciarse no solo a través del icono o acceso directo, sino también de forma automática al iniciar el sistema y por comando de los malintencionados a través de Firebase Cloud Messaging. La funcionalidad nociva básica del troyano está en el archivo extra que está cifrado y se guarda en el catálogo con los recursos del programa. Se descifra y se carga en la memoria cada vez al iniciarse Android.Backdoor.736.origin.

El backdoor se conecta a varios servidores de control de los cuales recibe los comandos de los malintencionados y donde envía los datos recopilados. Además, los ciberdelincuentes pueden administrar el troyano a través del servicio Firebase Cloud Messaging. Android.Backdoor.736.origin es capaz de realizar las acciones siguientes:

- transferir al servidor la información sobre los contactos de la libreta telefónica;

- transferir al servidor la información sobre los mensajes SMS (en la versión del troyano analizada no hay permisos requeridos para eso);

- transferir al servidor la información sobre las llamadas telefónicas;

- transferir al servidor la información sobre la ubicación del dispositivo;

- descargar e iniciar un archivo apk- o dex usando la clase DexClassLoader;

- transferir al servidor la información sobre los programas instalados;

- descargar e iniciar un archivo ejecutable;

- descargar el archivo del servidor;

- enviar el archivo establecido al servidor;

- transferir al servidor la información sobre los archivos en el catálogo establecido o sobre los archivos en la tarjeta de memoria;

- ejecutar un comando shell;

- iniciar una actividad establecida en el comando;

- descargar e instalar una aplicación en Android;

- visualizar una notificación establecida en el comando;

- solicitar el permiso establecido en el comando;

- transferir al servidor la lista de permisos ofrecidos para el troyano;

- no permitir al dispositivo cambiar al modo de suspensión durante un periodo establecido.

Todos los datos transferidos al servidor el troyano los cifra con el algoritmo AES. Cada solicitud está protegida con una clave única que se genera tomando en cuenta la hora actual. Con la misma clave se cifra la respuesta del servidor.

Android.Backdoor.736.origin es capaz de instalar aplicaciones de varios modos a la vez:

- de forma automática, si en el sistema hay acceso root (usando el comando shell);

- con el administrador de paquetes de sistema (solo para el software de sistema);

- al visualizar el diálogo de sistema estándar de instalación de programas donde el usuario debe aceptar la instalación.

De esta forma, este backdoor es bastante peligroso. No solo se dedica al ciberespionaje, sino también puede usarse para phishing porque es capaz de visualizar ventanas y notificaciones con cualquier contenido. Además, puede descargar e instalar cualquier otra aplicación nociva, así como ejecutar un código aleatorio. Por ejemplo, por comando de los malintencionados Android.Backdoor.736.origin puede descargar y ejecutar un exploit para tener los permisos root y luego ya no necesitará ninguna acción del usuario para instalar otros programas.

La empresa Doctor Web notificó a la corporación Google sobre el troyano, y en el momento de publicación de este material el mismo ya había sido eliminado de Google Play.

Android.Backdoor.736.origin y sus componentes se detectan y se eliminan correctamente por los productos antivirus Dr.Web para Android, por lo tanto, el mismo no es peligroso para nuestros usuarios.

Más información sobre Android.Backdoor.736.origin

#Android, #backdoor, #Google_Play, #supervisión

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web